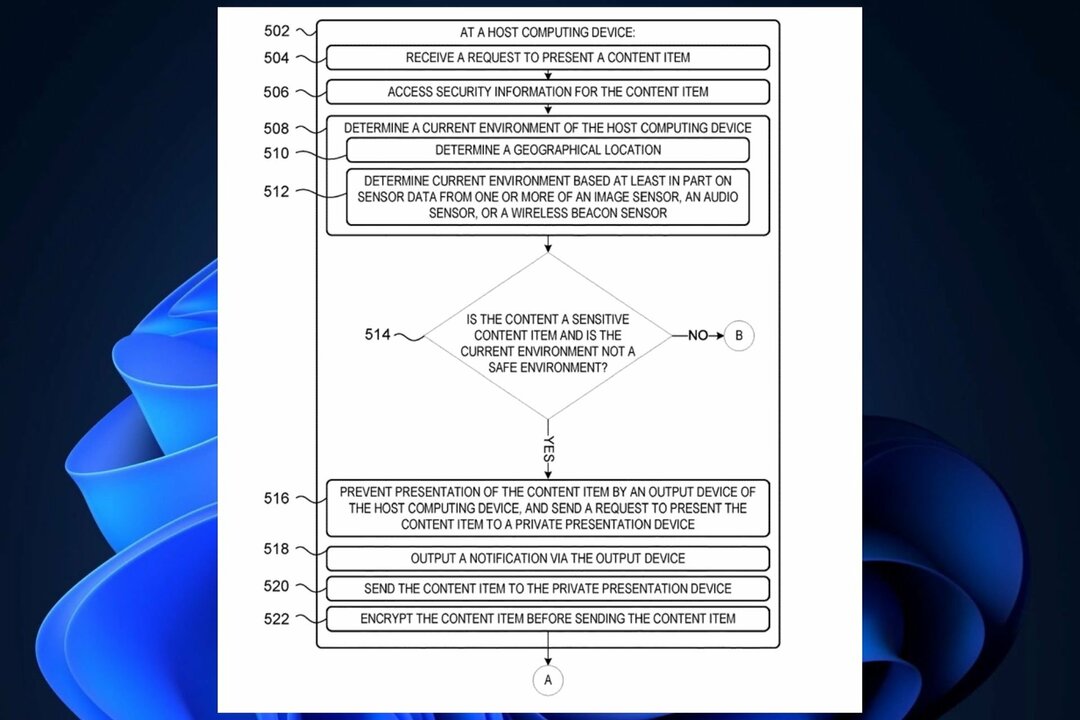

El malware Agent Tesla se propagó a través de Microsoft Word documentos el año pasado, y ahora volvió a atormentarnos. La última variante del software espía pide a las víctimas que hagan doble clic en un icono azul para permitir una vista más clara en un documento de Word.

Si el usuario es lo suficientemente descuidado como para hacer clic en él, esto resultará en la extracción de un archivo .exe del objeto incrustado en el carpeta temporal del sistema y luego ejecútelo. Este es solo un ejemplo de cómo funciona este malware.

El malware está escrito en MS Visual Basic.

La malware está escrito en el lenguaje MS Visual Basic y fue analizado por Xiaopeng Zhang, quien publicó el análisis detallado en su blog el 5 de abril.

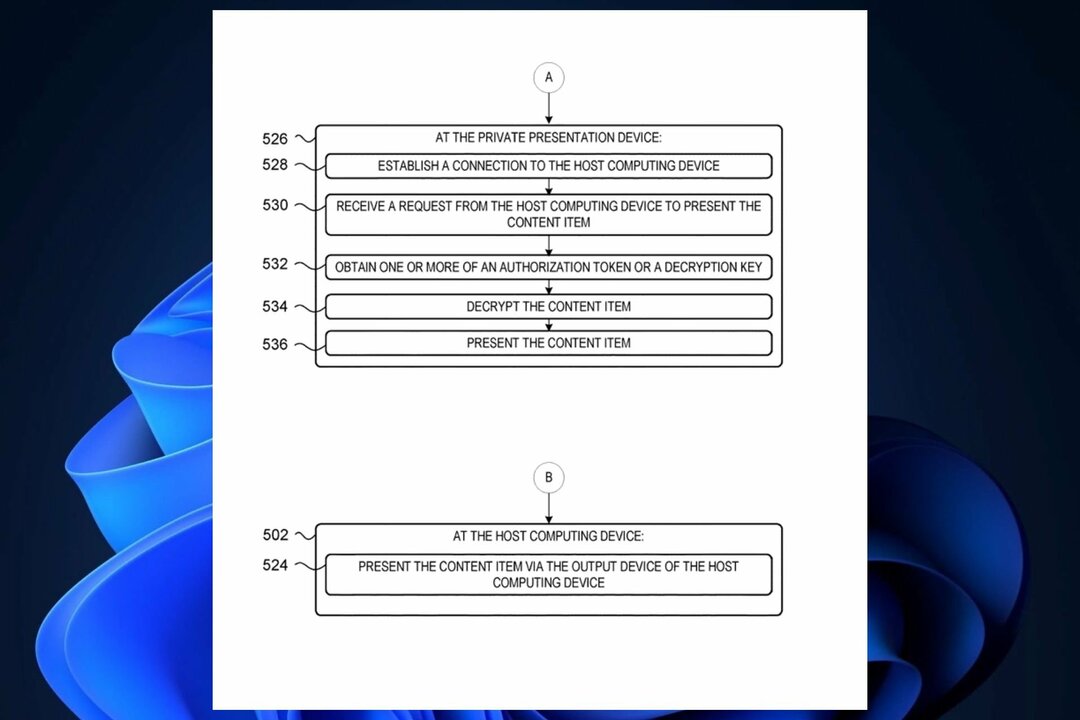

El archivo ejecutable que encontró se llamaba POM.exe y es una especie de programa de instalación. Cuando se ejecutó, colocó dos archivos llamados filename.exe y filename.vbs en la subcarpeta% temp%. Para que se ejecute automáticamente al inicio, el archivo se agrega al registro del sistema como un programa de inicio y ejecuta% temp% filename.exe.

El malware crea un proceso secundario suspendido

Cuando se inicia filename.exe, esto conducirá a la creación de un proceso hijo suspendido con el mismo que para protegerse.

Después de esto, extraerá un nuevo archivo PE de su propio recurso para sobrescribir la memoria del proceso hijo. Luego, viene la reanudación de la ejecución del proceso hijo.

- RELACIONADOS: Las 7 mejores herramientas antimalware para Windows 10 para bloquear amenazas en 2018

El malware suelta un programa demonio

El malware también coloca un programa Daemon del recurso del programa .Net llamado Player en la carpeta% temp% y lo ejecuta para proteger filename.exe. El nombre del programa del demonio se compone de tres letras aleatorias y su propósito es claro y simple.

La función principal recibe un argumento de línea de comando y lo guarda en una variable de cadena que se llama filePath. Después de esto, creará una función de subproceso a través de la cual verifica si filename.exe se ejecuta cada 900 milisegundos. Si se elimina filename.exe, se ejecutará de nuevo.

Zhang dijo que FortiGuard AntiVirus detectó el malware y lo eliminó. Te recomendamos que pases por Notas detalladas de Zhang para obtener más información sobre el software espía y cómo funciona.

HISTORIAS RELACIONADAS PARA VER:

- ¿Qué es "Windows ha detectado una infección por software espía" y cómo eliminarlo?

- ¿No puede actualizar la protección contra software espía en su computadora?

- Abra archivos WMV en Windows 10 con estas 5 soluciones de software