- Microsoft El equipo de investigación de Defender ATP publicó una guía sobre cómo defender los servidores Exchange contra programas maliciosos ataques utilizando la detección basada en el comportamiento.

- El equipo ATP está preocupado por ataques que explotarIntercambiovulnerabilidades como CVE-2020-0688.

- Debe comenzar leyendo más información sobre Exchange en nuestro Sección de Microsoft Exchange.

- Si está interesado en más noticias sobre seguridad, no dude en visitar nuestro Centro de seguridad.

El equipo de investigación de Microsoft Defender ATP publicó una guía sobre cómo defender Servidores de intercambio contra ataques malintencionados mediante la detección basada en el comportamiento.

Hay dos formas de escenarios de ataques a servidores Exchange. El más común implica el lanzamiento de ataques de ingeniería social o descargas no autorizadas dirigidas a terminales.

Sin embargo, el equipo de ATP está preocupado por el segundo tipo, los ataques que explotan vulnerabilidades de Exchange como CVE-2020-0688. Incluso hubo un Advertencia de la NSA sobre esta vulnerabilidad.

Microsoft ya emitido la actualización de seguridad para corregir la vulnerabilidad desde febrero, pero los atacantes aún encuentran servidores que no fueron parcheados y, por lo tanto, permanecieron vulnerables.

¿Cómo me defiendo de los ataques a los servidores de Exchage?

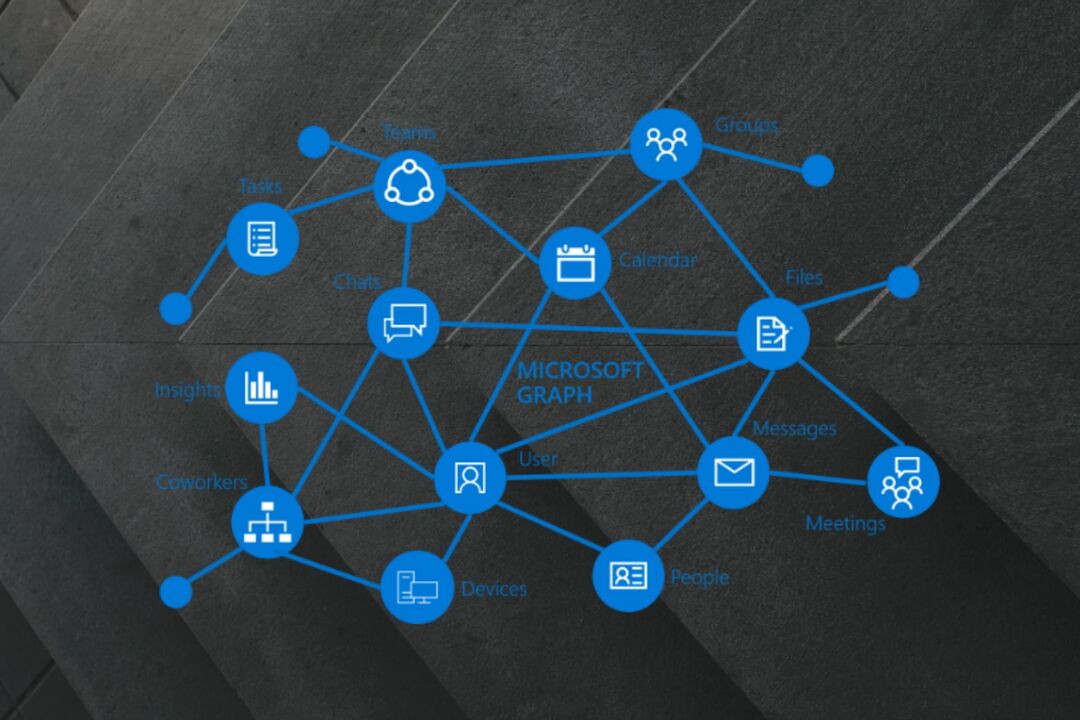

Bloqueo y contención basados en el comportamiento capacidades en Microsoft Defender ATP, que utilizan motores que se especializan en detectar amenazas analizando el comportamiento, mostrar actividades sospechosas y maliciosas en los servidores de Exchange.

Estos motores de detección funcionan con clasificadores de aprendizaje automático basados en la nube que se entrenan mediante la creación de perfiles impulsada por expertos de legítimas vs. actividades sospechosas en los servidores de Exchange.

Los investigadores de Microsoft estudiaron los ataques de Exchange investigados durante abril, utilizando múltiples detecciones basadas en el comportamiento específicas de Exchange.

¿Cómo se producen los ataques?

Microsoft también reveló la cadena de ataque que los malhechores están utilizando para comprometer los servidores de Exchange.

Parece que los atacantes están operando en servidores Exchange locales utilizando shells web implementados. Siempre que los atacantes interactuaban con el shell web, el grupo de aplicaciones secuestrado ejecutaba el comando en nombre del atacante.

Este es el sueño de un atacante: aterrizar directamente en un servidor y, si el servidor tiene niveles de acceso mal configurados, obtener privilegios del sistema.

Microsoft también especificado en la guía que los ataques utilizaron múltiples técnicas sin archivos, con capas adicionales de complejidad en la detección y solución de las amenazas.

Los ataques también demostraron que las detecciones basadas en el comportamiento son clave para proteger a las organizaciones.

Por ahora, parece que la instalación del parche es el único remedio disponible para la vulnerabilidad del servidor CVE-2020-0688.