Toda la información que necesitas sobre estos ataques de fuerza bruta

- El relleno de credenciales es cuando un mal actor intenta usar las credenciales de inicio de sesión filtradas de un usuario para una cuenta en línea para otra cuenta.

- Para evitar estos ataques de fuerza bruta, debe usar contraseñas únicas para todas sus cuentas.

- El uso de 2FA (2 - Factor Authentication) y Multi-Factor Authentication (MFA) es otra forma de prevenir ataques en línea.

RoboForm almacena una versión encriptada de sus datos en sus servidores altamente seguros. Utilizan AES-256, el algoritmo de cifrado más fuerte hasta la fecha. La información es indescifrable y solo se descifra en tus dispositivos, nunca en el servidor.

- Inicio de sesión seguro con una contraseña maestra y 2FA

- Generador de contraseñas y respaldo de datos

- Opción de autocompletar para formularios

Comience a sincronizar contraseñas en todos los dispositivos.

La principal diferencia entre el rociado de contraseñas y el relleno de credenciales es el requisito necesario para llevar a cabo el ataque. Ambos son ataques de fuerza bruta utilizados por malos actores para obtener acceso ilegal a las cuentas de los usuarios.

Si bien esto puede sonar aterrador al principio, todavía dependen de los errores de su parte. En esta guía de rociado de contraseñas frente a relleno de credenciales, le mostraremos cómo prevenir estos ataques y las diferencias entre ellos.

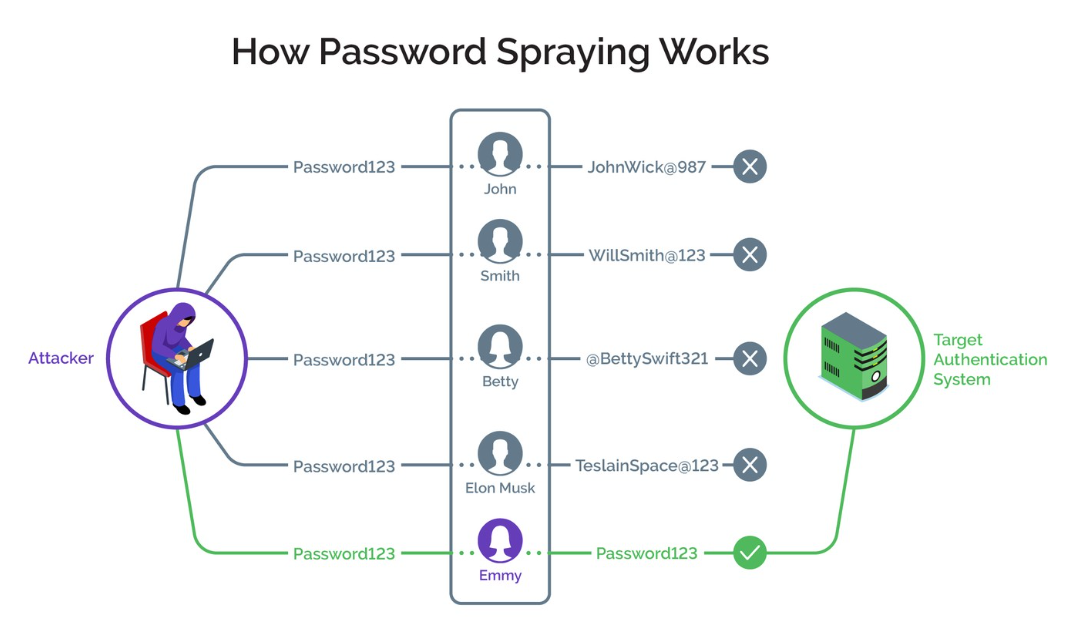

¿Qué es el aerosol de contraseña?

Un spray de contraseña es una forma de ataque de fuerza bruta en el que el malhechor prueba una contraseña aleatoria de uso común en diferentes nombres de usuario válidos. Eso significa que el atacante no tiene ninguna información legítima.

En cambio, rocían algunas de las contraseñas comunes y fáciles de recordar que usa un usuario promedio en muchos nombres de usuario válidos. Algunas de estas contraseñas débiles incluyen contraseña, 123456, 123abc y 111111, etc.

Repiten este procedimiento con diferentes contraseñas comunes hasta que finalmente violan una de las cuentas.

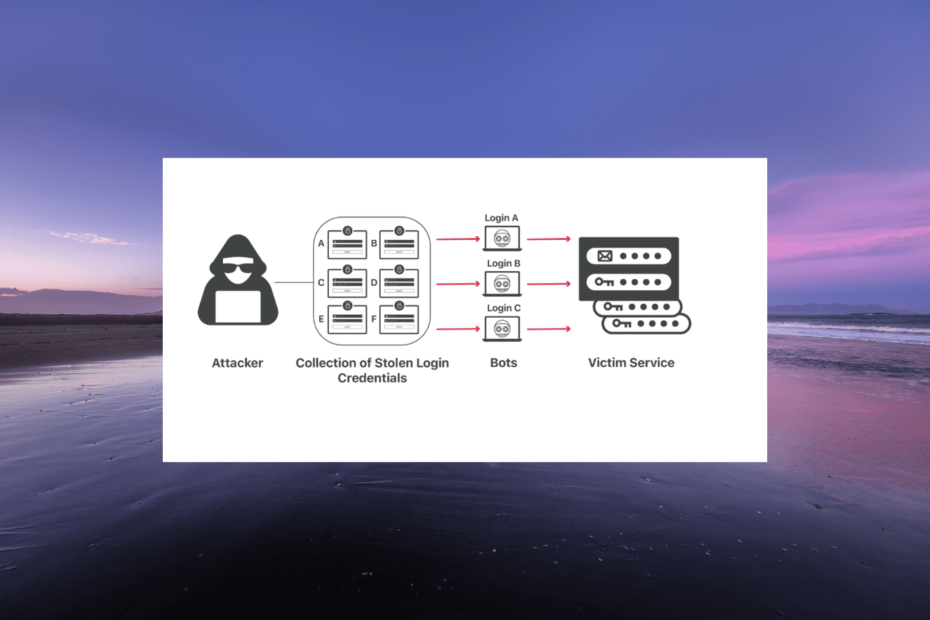

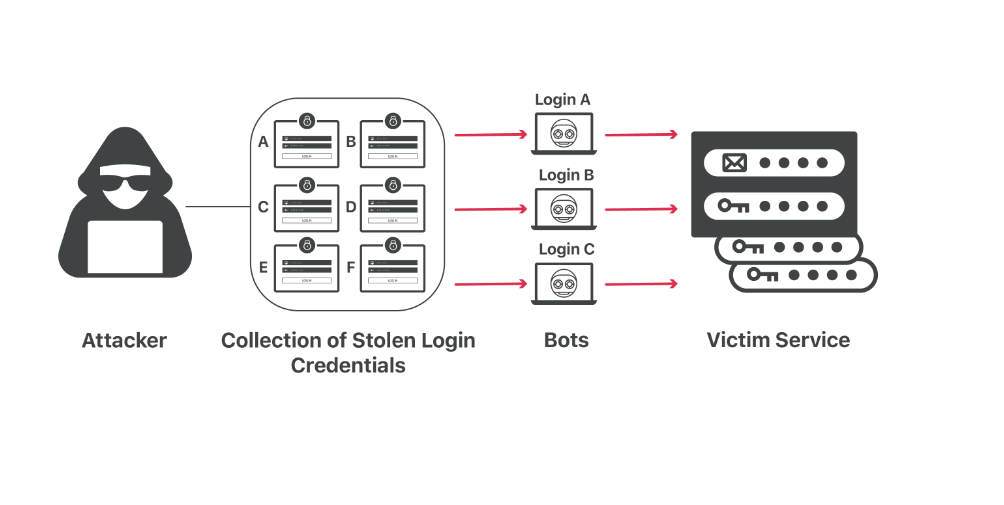

¿Qué es el relleno de credenciales?

A diferencia del rociado de contraseñas, en el relleno de credenciales, el atacante obtiene acceso a las credenciales de inicio de sesión de la cuenta de un usuario. Esto suele ocurrir a través de filtraciones en línea; tal vez la base de datos del sitio web donde tiene una cuenta se vio comprometida.

Con la contraseña de la cuenta única, el malhechor intenta obtener acceso a otras cuentas en línea del mismo usuario. Si la contraseña no es así, el hacker prueba diferentes variaciones de la misma contraseña.

Por ejemplo, un pirata informático podría obtener acceso al nombre de usuario, correo electrónico y contraseña de Facebook de un usuario. Luego probará la contraseña para ingresar a la cuenta de Twitter o Gmail de la persona. Si esto no funciona, utilizan una variación de la contraseña en su lugar.

¿Cuál es la diferencia entre el rociado de contraseñas y el relleno de credenciales?

1. Objetivo del ataque

El objetivo principal de estos dos tipos de ataques es obtener acceso ilegal a las cuentas de los usuarios. Sin embargo, para el relleno de credenciales, el objetivo es usar una credencial de usuario filtrada para una cuenta para obtener acceso a varias cuentas del mismo usuario.

El rociado de contraseñas, por otro lado, requiere que el mal actor tenga una lista de contraseñas comunes que se rociarán en diferentes nombres de usuario válidos.

- Estadísticas que debe conocer sobre los ataques cibernéticos en 2023

- Últimas estadísticas de antivirus con los 8 datos más taquilleros

2. Requisito

Consejo de experto:

PATROCINADO

Algunos problemas de la PC son difíciles de abordar, especialmente cuando se trata de archivos y repositorios del sistema perdidos o dañados de su Windows.

Asegúrese de utilizar una herramienta dedicada, como Fortalecer, que escaneará y reemplazará sus archivos rotos con sus versiones nuevas de su repositorio.

El requisito para un ataque de relleno de credenciales es una base de credenciales en línea filtrada para trabajar. Por lo general, obtienen esto a través de filtraciones en línea o pirateando la base de datos de una organización.

Mientras que la pulverización de contraseñas no requiere datos filtrados. Solo una lista aleatoria de nombres de usuario válidos, que suele ser una dirección de correo electrónico y contraseñas simples y de uso común.

3. Modo de operación

Si bien el relleno de credenciales se puede hacer manualmente, los piratas informáticos usan botnets. Alimentan los datos disponibles a los bots que comienzan a hacer diferentes variaciones para obtener acceso a otras cuentas.

Esta forma de ataque funciona porque la mayoría de los usuarios de Internet no guardan contraseñas únicas para diferentes cuentas. En cambio, usan la misma contraseña una y otra vez o una variación de la misma.

Los atacantes también usan botnets para rociar contraseñas. Los bots funcionan con nombres de usuario válidos y los comparan con contraseñas de uso común hasta que obtienen una credencial válida para una cuenta.

Esta forma de ataque a veces tiene éxito porque un usuario promedio de Internet tiene decenas de cuentas que requieren contraseñas. Por lo tanto, la mayoría de las personas prefieren usar estas contraseñas débiles y fáciles de recordar. Esto facilita que los piratas informáticos accedan a sus cuentas.

¿Cómo puedo evitar el relleno de credenciales y la difusión de contraseñas?

A continuación se presentan algunas de las cosas que una organización y un individuo pueden hacer para prevenir estos ataques de fuerza bruta:

- Usa contraseñas únicas – Si bien es tentador ir solo por las contraseñas de uso común, esto generalmente termina mal. Utilice siempre una contraseña fuerte y única para diferentes cuentas. Si le preocupa tener que recordarlos todos, puede utilizar un administrador de contraseñas de confianza en cambio.

- Rechazar contraseñas de uso común – Como organización con portales en línea, debe tener políticas de creación de contraseñas que rechacen las contraseñas débiles y de uso común. Con esto, puede notar rápidamente un ataque de rociado de contraseñas antes de que se materialice.

- Utilice la autenticación multifactor (MFA) – Para fortalecer la seguridad de su portal y cuentas, debe reducir la importancia de las contraseñas. Una forma efectiva de hacer esto es implementar una autenticación de dos factores (2FA) o multifactor. Con esto, los usuarios deberán proporcionar información adicional, tener acceso a sus dispositivos o utilizar la verificación biométrica además de sus contraseñas.

- Verifique con frecuencia si hay violaciones de la base de datos – A veces, algunas organizaciones verifican su base de datos, especialmente las compartidas con una base de datos de credenciales filtradas conocidas. Con esto, puede conocer y tomar medidas rápidamente contra las cuentas violadas.

- Limite los intentos de inicio de sesión – Otra forma eficaz de evitar el relleno de credenciales y la difusión de contraseñas es limitar el número de intentos de inicio de sesión a la vez. Además, puede introducir CAPTCHA y otras herramientas de detección de actividad en el proceso de inicio de sesión para limitar los bots.

Hemos llegado al final de esta guía de rociado de Credential Stuff vs Password. Con la información allí contenida, ahora tiene todo lo que necesita saber sobre estas formas de ataque y cómo prevenirlas.

Si necesita una lista de administradores de contraseñas fuera de línea para ayudarlo a proteger sus credenciales, consulte nuestra guía detallada para conocer las mejores opciones disponibles.

Siéntase libre de compartir su experiencia con estos ataques de fuerza bruta con nosotros en los comentarios a continuación.

¿Sigues experimentando problemas?

PATROCINADO

Si las sugerencias anteriores no han resuelto su problema, su computadora puede experimentar problemas de Windows más graves. Sugerimos elegir una solución todo en uno como Fortalecer para solucionar problemas de manera eficiente. Después de la instalación, simplemente haga clic en el Ver y arreglar botón y luego presione Iniciar reparación.

![Cómo conectar una VPN con ZoneAlarm Firewall [Guía rápida]](/f/6a46d42161a1364ded4f9ed5fafcda64.jpg?width=300&height=460)