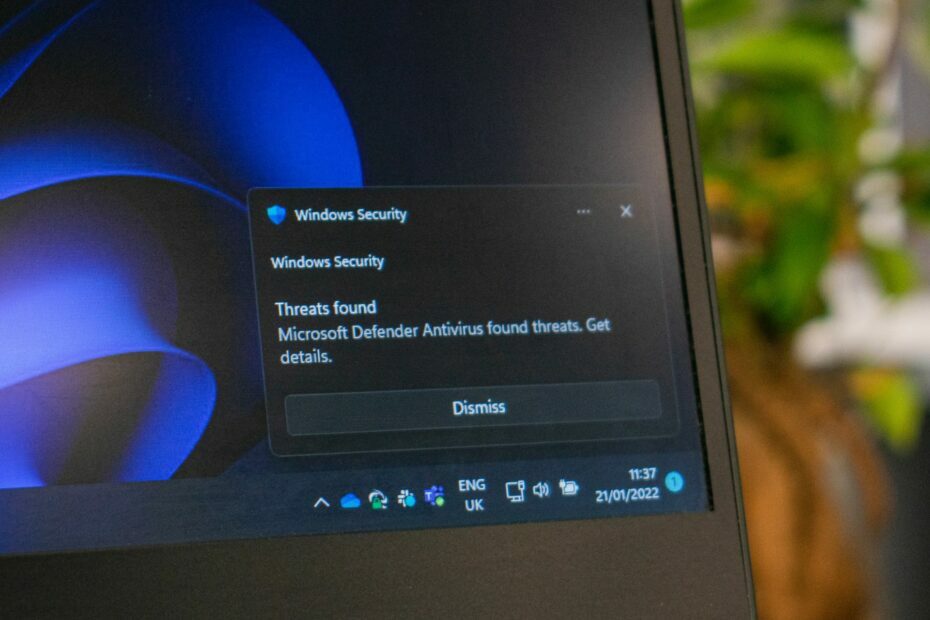

Las actualizaciones de Patch Tuesday están aquí y se centran en la seguridad.

- En la actualización se abordan 73 CVE, que van de moderados a críticos.

- También se abordan las vulnerabilidades de Chrome y GitHub.

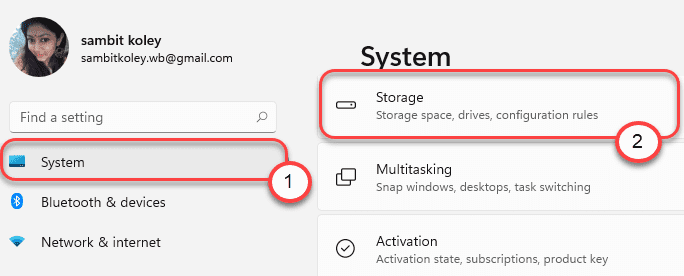

- Ahora puede descargar e instalar la versión KB5027231 en su Windows 11.

Es esa época del mes otra vez. Lo adivinaste. El martes de parches ha llegado con algunas actualizaciones de seguridad importantes para Windows 11.

Según el gigante tecnológico con sede en Redmond, el KB5027231 aborda específicamente los problemas de seguridad en su Windows 11, incluida la mejora de KB5026446Características de seguridad.

Vale la pena señalar que esta actualización se enfoca en no menos de 73 CVE que son críticas o moderadas, y también ofrece soporte para 22 CVE que no son de Microsoft, especialmente para Chrome y GitHub.

Afortunadamente, ninguno de ellos está explotado activamente en este momento, por lo que puede recuperar el aliento si no ha actualizado su Windows 11.

KB5027231: aquí está la lista completa de CVE que Microsoft abordó el martes de parches

Algunas de las CVE más importantes abordadas en esta actualización de seguridad se centran en las CVE críticas que atacan Net Framework de Visual Studio, así como los servidores de Microsoft SharePoint.

Hay un CVE particular que es altamente propenso a los ataques, CVE-2023-32013, y se trata de la denegación de servicio de Windows Hyper-V, por lo que es posible que desee actualizar su sistema si está en su objetivo.

Aquí está la lista completa de CVE que Microsoft abordó el martes de parches.

| Etiqueta | CVE | Puntuación básica | Vector CVSS | explotabilidad | preguntas frecuentes? | ¿Soluciones alternativas? | ¿Mitigaciones? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Dinámica de Microsoft | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| CriptoAPI de Windows | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | No | No | No |

| CriptoAPI de Windows | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | No | No | No |

| Servidor de Microsoft Exchange | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| .NET Framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Núcleo de .NET | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Explotación menos probable | No | No | No |

| Cliente NuGet | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Edge (basado en cromo) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Política de grupo de Windows | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Cliente de escritorio remoto | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Servidor DHCP de Windows | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | Sí |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | Sí |

| GDI de Windows | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| Controlador de dispositivo TPM de Windows | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| Controlador de minifiltro de archivos en la nube de Windows | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| Cliente de escritorio remoto | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| PGM de Windows | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | Sí |

| Métodos de autenticación de Windows | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Biblioteca de códecs de Microsoft Windows | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Servicio de geolocalización de Windows | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| OLE de Windows | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Filtrado de ventanas | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Tiempo de ejecución de llamada a procedimiento remoto de Windows | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | No | No | No |

| Biblioteca de códecs de Microsoft Windows | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| Proveedor Microsoft WDAC OLE DB para SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Controlador ODBC de Windows | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Sistema de archivos resistente de Windows (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Marco de traducción colaborativa de Windows | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Controlador de filtro de bus de Windows | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| iSCSI de Windows | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | No | No | No |

| Servicio de administrador de contenedores de Windows | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| PGM de Windows | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | Sí |

| PGM de Windows | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | Sí |

| instalador de ventanas | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Controladores de impresora de Microsoft | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Windows hola | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Núcleo de Windows | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Rol: Servidor DNS | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| PYME de Windows | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | Sí |

| Servicio de servidor de Windows | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | Sí |

| Aplicaciones de energía de Microsoft | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Excel de Microsoft Office | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Explotación menos probable | No | No | No |

| Servidor de Microsoft Exchange | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación más probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Excel de Microsoft Office | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| .NET y Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Excel de Microsoft Office | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Estudio visual | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| ASP.NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Explotación menos probable | No | No | No |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Edge (basado en cromo) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| código de estudio visual | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| Microsoft Edge (basado en cromo) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

| oficina de microsoft | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Explotación menos probable | Sí | No | No |

Por otro lado, las actualizaciones también agregan soporte para Audio Bluetooth de bajo consumo. Si recuerda, esta característica en particular le permitirá usar sus auriculares Bluetooth inalámbricos por mucho más tiempo mientras brinda la misma calidad de audio.

La tecnología no consume mucha batería de sus dispositivos, lo que permite una forma sostenible de disfrutar de su música, podcasts y lo que sea que esté escuchando.

Aquí está la lista de otras mejoras que llegan a Windows 11 con esta nueva actualización.

Mejoras

- Esta actualización soluciona un problema conocido que afecta a las aplicaciones de 32 bits que son gran dirección consciente y usa el API de copia de archivo. Es posible que tenga problemas al guardar, copiar o adjuntar archivos. Si usa algún software de seguridad comercial o empresarial que usa atributos de archivo extendidos, es probable que este problema lo afecte. Para las aplicaciones de Microsoft Office, este problema solo afecta a las versiones de 32 bits. Es posible que reciba el error "Documento no guardado".

- Esta actualización soluciona un problema de compatibilidad. El problema se produce debido a un uso no admitido del registro.

- Esta actualización soluciona un problema que afecta al kernel de Windows. Este problema está relacionado con CVE-2023-32019. Para obtener más información, consulte KB5028407.

¿Qué opinas de estas actualizaciones de Patch Tuesday? Asegúrese de hacérnoslo saber en la sección de comentarios a continuación.