Por qué una versión de Windows no compatible podría ser tu perdición

- Fin de soporte es un término que se utiliza para describir cuándo un producto alcanza su fecha de caducidad.

- Esto significa que el proveedor no proporcionará nuevas actualizaciones o parches de seguridad después de esta fecha.

- Exploramos las implicaciones del uso continuo de sistemas operativos Windows no compatibles y pintamos el panorama general en este artículo.

La ignorancia es una de las principales razones por las que las personas son víctimas de ataques maliciosos. No estar lo suficientemente consciente o motivado para proteger su información. Existe la necesidad de mejorar la conciencia pública sobre a qué podrían ser vulnerables y cómo evitar que lleguen a buen término.

Si bien Microsoft ha hecho un buen trabajo parcheando las vulnerabilidades con cada nueva versión, muchas organizaciones aún ejecutan versiones anteriores de Windows que ya han llegado al final de su soporte.

Por ejemplo, se siguen utilizando Windows 7, 8, 8.1 y 10. Esto es a pesar de que ellos

llegó a su fin de soporte en 2020, 2016 y 2023 respectivamente. Windows 10 es seguro, ya que el soporte está en curso hasta octubre de 2025.Debido a su uso generalizado, los sistemas Windows se encuentran en la parte superior de la lista de vulnerabilidades. Al escribir este artículo, La adopción de Windows 10 se sitúa en un sorprendente 71 %. Esto es más de la mitad de la cuota de mercado.

Una sola vulnerabilidad explotada puede conducir a múltiples máquinas infectadas y pérdida de datos, lo que puede amenazar seriamente a los usuarios individuales y a toda la organización a la que pertenecen.

Este no tiene que ser usted. Puede hacerse cargo ahora y evitar convertirse en otra estadística de un sistema comprometido. En este artículo, traemos opiniones de expertos para arrojar más luz sobre este asunto.

¿Cuáles son los riesgos de usar versiones de Windows no compatibles?

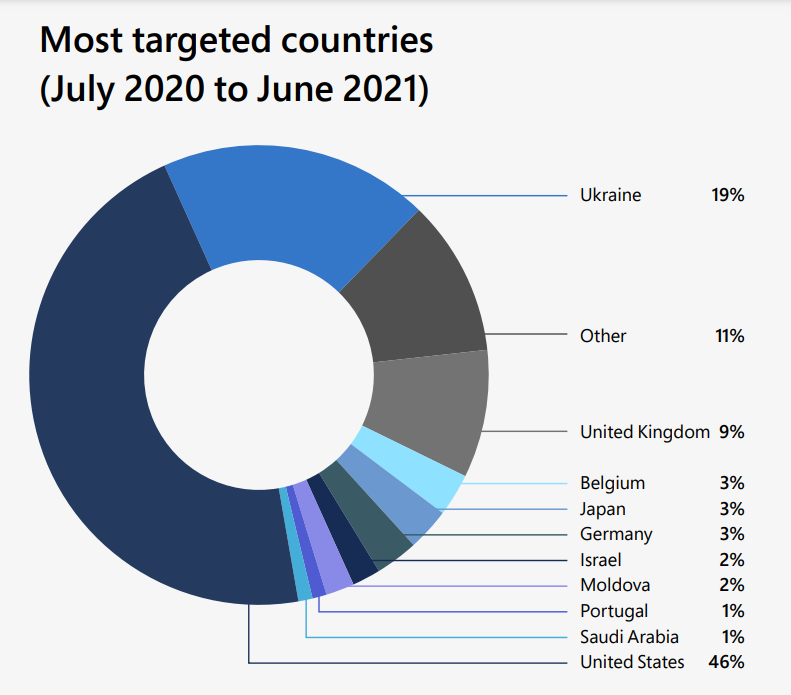

Las amenazas cibernéticas están aumentando en frecuencia y gravedad. También se están volviendo más sofisticados y específicos. Esto se evidencia por la reciente ola de ataques de ransomware que han afectado a grandes organizaciones y pequeñas empresas. En particular, DEV-0586.

de toda la actividad de amenaza del estado-nación

En el mundo de las computadoras y el software, hay dos tipos principales de usuarios: los que son expertos en tecnología y los que no.

El grupo anterior, ellos saben que Windows es un gran sistema operativo. No es perfecto, pero mientras esté satisfecho con su rendimiento, su versión no importa.

Para el último grupo, puede ser difícil entender por qué alguien elegiría no usar la última versión de Windows.

Si ha estado siguiendo las noticias durante los últimos años, es posible que haya oído hablar de varias brechas de seguridad importantes que han afectado a millones de personas en todo el mundo.

Lo que estas infracciones tienen en común es que todas fueron causadas por computadoras que ejecutan una versión no compatible de Windows.

Y aunque los piratas informáticos han llevado a cabo algunos de estos ataques, otros fueron causados por errores humanos. Las empresas no deberían ejecutar un sistema operativo no compatible. Esto es especialmente cierto si quieren proteger sus datos y mantener segura la información de los clientes.

Como reitera el experto Igal Flegmann, cofundador y director ejecutivo de Keytos:

Tener educación en seguridad en su organización también es muy importante para que los usuarios no hagan clic en correos electrónicos de phishing e informen ataques a su equipo de seguridad.

director ejecutivo en Claves

Suponga que no está familiarizado con la gravedad del riesgo asociado con la ejecución de una versión de Windows que ya llegó al final del soporte, especialmente para una empresa. En ese caso, te lo desglosamos.

Riesgos de seguridad

Se ha reiterado una y otra vez que ejecutar un sistema operativo no compatible es perjudicial para su seguridad. Pero, ¿qué tan terribles son los riesgos?

La razón más importante por la que deberías actualizar desde una versión no compatible es que Microsoft ya no lanzará actualizaciones de seguridad para estas versiones.

El software no compatible deja sus datos confidenciales vulnerables a los ataques de los piratas informáticos. Pueden buscar fácilmente sistemas vulnerables que no hayan sido parcheados.

Según los expertos, el phishing es el punto de entrada más común. Por lo tanto, configurar MFA de Windows 11 contribuirá en gran medida a frustrar estos intentos.

Esto es solo el comienzo. Necesitará más soluciones de seguridad, de modo que si una falla, su sistema seguirá siendo seguro. Depender de uno es suicida porque corre el riesgo de perder sus datos si se ven comprometidos.

En la opinión experta de Joe Stocker, Fundador y CEO de Patriot Consulting y MVP de Microsoft:

Ninguna solución de seguridad es perfecta. Es importante tener un enfoque de seguridad en capas que incluya una combinación de controles técnicos y no técnicos.

Director de Consultoría patriota

y MVP de Microsoft

Y si bien todos los controles del sistema pueden estar en su lugar, no podemos permitirnos ignorar el papel que deben desempeñar los usuarios.

Mantenerse actualizado y instalar software de seguridad es solo la punta del iceberg.

También debe mantenerse alerta y tener la capacidad de descifrar un ataque a kilómetros de distancia.

De lo contrario, es como tener fuertes puertas de metal para protegerse pero olvidarse de cerrarlas.

Pero esta no es la única preocupación cuando se trata de sistemas operativos obsoletos.

fallas del sistema

Si su empresa está ejecutando un sistema operativo no compatible, corre el riesgo de experimentar una falla del sistema cuando se descubre una nueva vulnerabilidad.

Esto podría provocar la pérdida de datos o el tiempo de inactividad de sus operaciones comerciales. Si no puede remediar rápidamente la situación parcheando los sistemas afectados, el nuevo malware proliferará en toda su red.

Según Joe Stocker:

Mantener los dispositivos parcheados y usar AV y EDR reducirá la exposición y el riesgo de que se ejecute malware en un punto final. Windows ASR, Applocker, WDAC o Windows 11 22H2 "Smart App Control" pueden reducir aún más el riesgo de malware.

Como se ve a partir de los efectos de la vulnerabilidad de seguridad DEV-0586, reside en la unidad del sistema y tiene el poder de sobrescribir el Master Boot Record.

El MBR es el primer sector de un disco duro y contiene información sobre cómo iniciar y ejecutar el sistema operativo. Cuando un Ataque basado en MBR ocurre, la capacidad del gestor de arranque para cargar el sistema operativo se verá comprometida y el Es posible que la computadora no pueda iniciarse normalmente.

Es por eso que Chris Karel, Gerente de Operaciones de Seguridad de Infinite Campus le recomienda lo siguiente:

Tenga copias de seguridad coherentes que no se puedan eliminar o destruir fácilmente. Y pruébalos regularmente para asegurarte de que funcionan y cubren lo que necesitas.

Gerente, Campus Infinito

Problemas de desempeño

El rendimiento de las versiones anteriores de Windows empeora con el tiempo. Esto se debe a que el hardware más nuevo requiere más recursos de un sistema operativo que el hardware más antiguo.

Por ejemplo, si usted instalar una nueva tarjeta gráfica en su PC que admite DirectX, pero todavía está ejecutando una versión anterior de Windows que aún no es compatible con estas nuevas API, los juegos pueden funcionar mucho más lentos de lo que lo harían si estuviera ejecutando una versión más nueva de Windows.

Muchas aplicaciones requieren versiones específicas de Windows para funcionar correctamente, por lo que si una aplicación no es compatible con su versión actual, es posible que no funcione correctamente o que no funcione en absoluto. Esto podría causar problemas a los usuarios y administradores de TI, quienes deben encontrar soluciones para estos problemas de compatibilidad.

Chris cree que la única solución es:

Mantener los sistemas parchados y actualizados. Tanto los sistemas operativos (Windows, Linux) como el software que se ejecuta en él. (Exchange, navegadores web, firewalls, etc.) Especialmente con cualquier cosa expuesta a Internet.

Técnicas esenciales de endurecimiento de Windows

El endurecimiento se refiere al proceso de hacer que los sistemas sean más seguros. Es un paso importante en el proceso de seguridad general porque ayuda a prevenir el acceso no autorizado, la modificación no aprobada y otros ataques a los sistemas y datos.

Algunas de las técnicas de endurecimiento que puede emplear incluyen:

Configuración del sistema

La configuración estándar del sistema a menudo no es lo suficientemente segura para resistir a un atacante determinado. Puede configurar su sistema para que sea más seguro cambiando las configuraciones predeterminadas, configurando firewalls e instalando software antivirus.

Los siguientes son algunos pasos importantes que se pueden tomar para configurar su sistema:

- Cambio de contraseñas predeterminadas – De forma predeterminada, muchos sistemas operativos tienen una contraseña predeterminada. Si alguien se apodera de su computadora, puede iniciar sesión con esta contraseña predeterminada.

- Deshabilitar servicios/aplicaciones innecesarios – Esto reduce el uso de recursos (memoria y CPU), mejorando así el rendimiento de su máquina.

- Configuración de políticas del sistema – Las políticas ayudan a configurar los sistemas de una organización de acuerdo con requisitos específicos. El objetivo principal detrás del uso de estas políticas es garantizar que todos los sistemas estén configurados para que solo el personal autorizado pueda acceder a ellos.

Después de todo, Igal reitera que:

La mejor manera de proteger a las organizaciones en este mundo de confianza cero es reducir el área de superficie y eliminar la responsabilidad de seguridad del usuario final promedio.

Controles de acceso de usuarios

Los controles de acceso de usuarios son la primera línea de defensa contra los ataques y deben implementarse para evitar el acceso no autorizado a los sistemas.

La idea detrás de UAC es simple. Antes de ejecutar una aplicación descargada de Internet o recibida en un correo electrónico, Windows pregunta al usuario si debe permitir esta acción.

Esto significa que si alguien intenta instalar software malicioso en su computadora, necesitará acceso físico a su PC y deberá aprobar manualmente cada paso de la instalación. Hace que sea mucho más difícil para ellos infectar su computadora sin su conocimiento.

Hemos visto algunos usuarios deshabilitar el aviso de UAC porque es invasivo cada vez que intenta ejecutar una aplicación, pero es obvio que no han pensado en sus repercusiones. La buena noticia es que Microsoft ha avanzado mucho para garantizar que esto sea algo que usted pueda controlar.

Puede usar la función integrada de Control de cuentas de usuario (UAC) de Windows para ayudar a evitar que el malware y otros programas maliciosos se ejecuten en su computadora. Está habilitado de forma predeterminada, pero puede ajustar su configuración para personalizar su funcionamiento.

Seguridad de la red

La seguridad de todos los sistemas dentro de una organización es de suma importancia. Sin embargo, la seguridad de la red es crítica ya que proporciona los mecanismos para proteger otros sistemas de ataques.

Este término amplio abarca una colección de técnicas, procesos y tecnologías utilizadas para proteger las redes informáticas y sus sistemas y dispositivos.

La seguridad de la red tiene como objetivo proteger la información del acceso o divulgación no autorizados. Esto se hace mediante el uso de una combinación de hardware y software para hacer cumplir las reglas que deben seguir los usuarios, administradores y programas en la red.

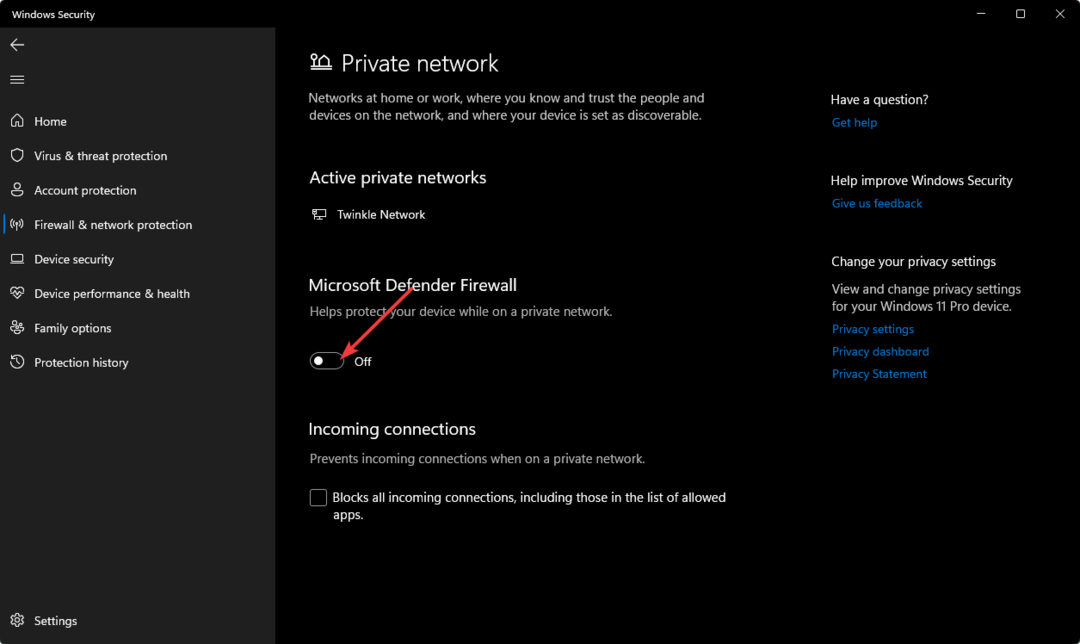

Estas reglas suelen incluir autenticación, autorización, cifrado y seguimiento de auditoría. Para empezar, necesitarás instalar un cortafuegos. Los cortafuegos son una de las herramientas de seguridad de red más importantes.

Pueden ser dispositivos de software o hardware que controlan el acceso a una red oa una computadora, proporcionando una capa de protección contra Internet u otras redes no confiables.

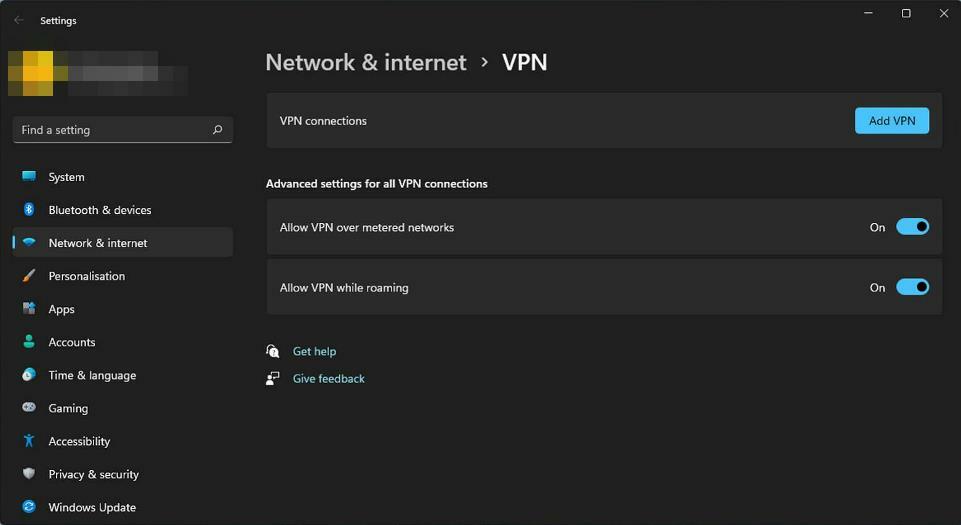

Otra herramienta que necesitarás es un VPN (red privada virtual). Esta conexión cifrada le permite conectarse de forma segura a un servidor externo para acceder de forma remota a su red interna.

La razón principal por la que las VPN se consideran una técnica de refuerzo de Windows es que pueden proporcionar seguridad adicional cuando se combinan con otras tecnologías como firewalls y sistemas de detección de intrusos.

Ellos usan encriptación y autenticación técnicas para garantizar que todo el tráfico sea seguro. Esto hace que sea mucho más difícil para un atacante obtener acceso a su sistema para robar o dañar información.

Además de los mecanismos de seguridad de red tradicionales, hoy en día están surgiendo varias tecnologías nuevas que se extienden más allá de las medidas de seguridad de red tradicionales. Éstas incluyen computación en la nube y software de virtualización.

Su sistema de seguridad de red debe ser completo, diverso y flexible para responder adecuadamente a las necesidades dinámicas de las tendencias tecnológicas actuales.

Aplicación de endurecimiento

El refuerzo de aplicaciones es un conjunto de prácticas recomendadas que mejoran la seguridad de sus aplicaciones. No se trata solo de garantizar que su sistema sea seguro, sino también de que los servicios que se ejecutan en él sean seguros.

Implica procesos y procedimientos sistemáticos para garantizar que las aplicaciones sean seguras y resistentes a los ataques. Esta es una de las formas más efectivas de reducir el área de superficie de vulnerabilidades en sus aplicaciones.

Shiva Shantar, cofundadora y CTO de ConnectSecure cree que:

Las contraseñas débiles, los protocolos obsoletos y los sistemas sin parches, en combinación con personal no capacitado que hace clic en enlaces maliciosos, son la razón por la que se propaga la vulnerabilidad.

y CTO, Conectar Seguro

En otras palabras, el experto en seguridad implica que el riesgo de explotación de vulnerabilidades radica en una combinación de factores.

Es fácilmente comprensible por qué existe la necesidad de una política de seguridad generalizada en toda la organización.

No solo deben involucrarse los que toman las decisiones, sino que todos los usuarios deben ser educados sobre cómo preservar la seguridad.

Sin embargo, esto no es demasiado complicado si aplicas un riguroso plan de acción.

Aquí hay algunas recomendaciones que las organizaciones pueden implementar para fortalecer sus sistemas Windows contra amenazas potenciales:

- Mantén tu sistema actualizado con parches

- Instale un firewall, un software antivirus y un buena solución de copia de seguridad para proteger sus datos y sistemas.

- Usa contraseñas complejas y cámbielos regularmente, al menos cada 90 días.

- Siempre que sea posible, habilite dos factores o autenticación multifactor para cuentas de Microsoft y otros servicios.

- Usar un administrador de contraseñas para generar, almacenar y administrar contraseñas complejas.

Si bien puede implementar todas las técnicas posibles de fortalecimiento de Windows, la recuperación es fundamental para el proceso de seguridad. Un plan de recuperación garantiza que la empresa pueda recuperarse de una infracción de forma rápida y eficiente.

Como red de seguridad, asegúrese de realizar pruebas periódicas en este plan para garantizar que funcione según sea necesario.

Igal enfatiza la importancia de un plan de recuperación:

Si bien la prevención es primordial, tener un plan de recuperación sólido que se pruebe periódicamente también es un componente clave de cualquier plan de ciberseguridad.

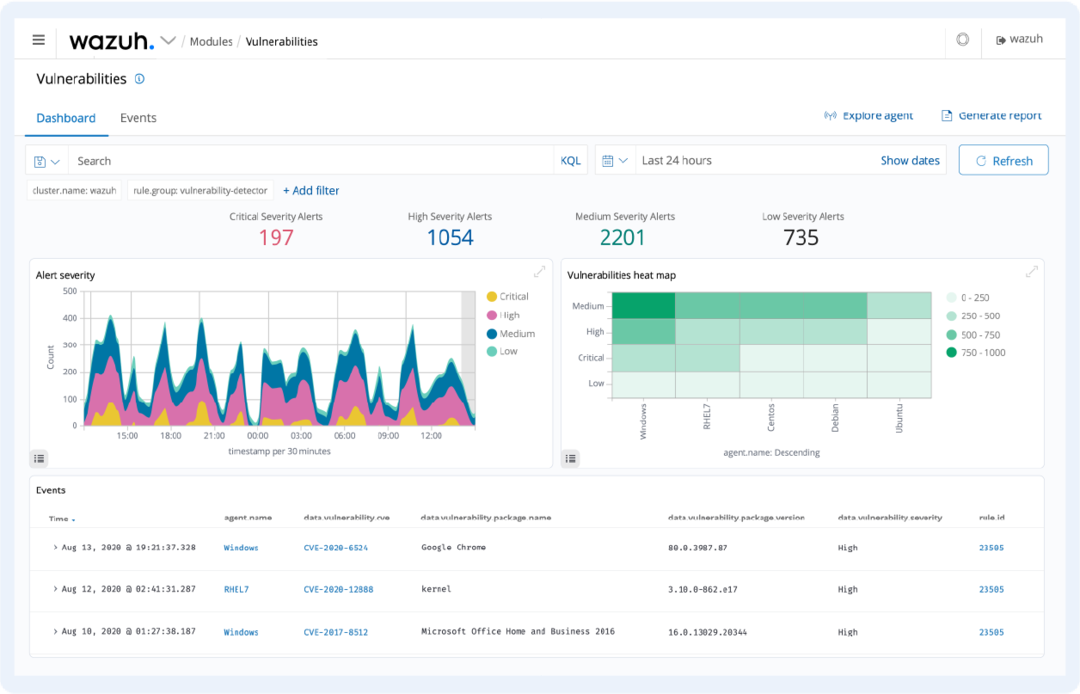

Gestión continua de vulnerabilidades

La gestión continua de vulnerabilidades es un enfoque proactivo de la seguridad que ayuda a las organizaciones a evitar infracciones de seguridad al monitoreo proactivo de amenazas emergentes. El objetivo de la gestión continua de vulnerabilidades es prevenir los ataques cibernéticos antes de que ocurran.

Las vulnerabilidades pueden ocurrir en cualquier parte de su red, desde su firewall hasta su servidor web. Dado que existen muchos tipos diferentes de vulnerabilidades, también debe emplear diferentes sistemas para detectarlas.

A medida que el panorama de amenazas continúa evolucionando, también debe hacerlo su estrategia de seguridad. No se trata de si su organización será violada, se trata de cuándo.

Los componentes básicos de un programa de gestión de vulnerabilidades incluyen:

- Identificación – Recopilación de información sobre amenazas potenciales y debilidades en los sistemas o redes de una organización que podrían ser explotadas por esas amenazas.

- Análisis – Examinar detalles técnicos sobre cada amenaza identificada para determinar si representa un riesgo real para una organización o no.

- Priorización – Clasificar las amenazas identificadas según su gravedad o probabilidad de ocurrencia. Esto se hace para asignar recursos escasos a aquellos que representan el mayor riesgo para la organización.

- Remediación – Implementar controles para eliminar o reducir los riesgos planteados por las vulnerabilidades identificadas.

Igal conciencia sobre ciberseguridad:

Desafortunadamente, la ciberseguridad es costosa tanto en tiempo como en dinero. Pero es importante, por lo que también recomendaría que las empresas lo tomen en serio y empleen personal centrado en la seguridad.

Escaneo de vulnerabilidades

Este es un proceso en el que se verifica la seguridad de un sistema o red en busca de lagunas o vulnerabilidades. El escaneo de vulnerabilidades ayuda a identificar fallas en el sistema y brinda consejos sobre cómo solucionarlas.

Las organizaciones pueden asegurarse de que sus sistemas permanezcan seguros frente a ataques maliciosos si cuentan con un escáner de vulnerabilidades.

- El portapapeles de Windows 11 necesita soporte de estantería, dicen los usuarios

- File Explorer finalmente obtiene una barra de inicio y dirección rediseñada

- Solución: la actualización de Windows puede haber reemplazado automáticamente a AMD

Gestión de parches

Este es otro proceso que es importante para mantener un entorno seguro. Implica la instalación de parches para errores y vulnerabilidades conocidas en aplicaciones de software o sistemas operativos.

![Su PC no tendrá derecho a actualizaciones: cómo omitir [100% seguro]](/f/55e7d87d341895c1411d720a584508cc.png)

Garantiza que todos los sistemas permanezcan actualizados con las últimas actualizaciones tecnológicas y que las vulnerabilidades se resuelvan antes de que los piratas informáticos las exploten.

Respuesta al incidente

Esto se refiere a responder y recuperarse de ataques cibernéticos dentro de la red o el sistema de una organización.

La respuesta a incidentes es esencial porque ayuda a las organizaciones a recuperarse de los ataques cibernéticos de manera rápida y eficiente. Todo esto se hace mientras se evitan daños mayores a sus sistemas por parte de piratas informáticos, como brotes de ransomware o filtraciones de datos que podrían generar pérdidas financieras debido al robo de datos.

Prácticas de codificación segura

Las prácticas de codificación segura son un conjunto de pautas de codificación que ayudan a los programadores a escribir código más seguro. Es importante tener en cuenta que la codificación segura no se trata de prevenir todas las vulnerabilidades.

En cambio, se enfoca en reducir el riesgo de introducir nuevas vulnerabilidades y el impacto cuando se explotan las vulnerabilidades.

Aquí hay algunas formas en que las prácticas de codificación segura pueden mitigar las vulnerabilidades de Windows:

- Revisión de código seguro – Una revisión de código seguro implica revisar el código fuente en busca de posibles problemas de seguridad antes de que el producto entre en producción. Esto ayuda a identificar posibles problemas antes de que se conviertan en un problema, lo que reduce la probabilidad de futuros ataques contra estos productos.

- Desarrollo basado en pruebas – El desarrollo basado en pruebas (TDD) es un proceso de desarrollo de software que garantiza que cada unidad se haya probado exhaustivamente antes de ser integrado con otros y desplegado en entornos de producción, minimizando así los errores debido a problemas de integración en el futuro etapas

Cumplir con los estándares de codificación no se trata solo de hacer que su código sea más legible para los demás; también lo ayuda a escribir menos errores y dedicar menos tiempo a mantener su base de código a lo largo del tiempo.

Los sentimientos de Shiva sobre el tema siguen siendo:

La codificación segura no es una buena práctica sino obligatoria.

Educación y concienciación sobre ciberseguridad.

La ciberseguridad se ha convertido en una de las principales preocupaciones de todas las organizaciones, desde pequeñas hasta grandes empresas, en los últimos años.

Los ataques cibernéticos están aumentando en frecuencia y sofisticación, por lo que es más importante que nunca que las empresas tengan buenas herramientas de ciberseguridad en su lugar. Y aunque la mayoría de las empresas reconocen esta necesidad, muchas no saben por dónde empezar cuando se trata de abordarla.

Un programa integral de educación en seguridad cibernética puede ayudar a resolver este problema al proporcionar a los empleados el conocimiento que necesitan para identificar amenazas potenciales, comprender cómo estas amenazas podrían afectarlos a ellos y a su empresa, y saber cuál es la mejor manera de responder cuando un ataque ocurre.

Este tipo de educación también ayuda a alinear el comportamiento de los empleados con las políticas de la empresa relacionadas con el cumplimiento de la ciberseguridad y la gestión de riesgos.

Además, la educación en seguridad cibernética ayuda a reducir los costos asociados con las infracciones al aumentar la probabilidad de identificarlas y contenerlas en las primeras etapas de su ciclo de vida.

Una de las formas más efectivas de mitigar el riesgo y prevenir incidentes de seguridad es promover una cultura de conciencia de seguridad. Esto implica empoderar a sus empleados para que identifiquen de manera proactiva e informen de inmediato sobre posibles amenazas a la seguridad.

Hay diferentes maneras de lograr esto:

- Mecanismos de denuncia – Crear una red interna dedicada para reportar incidentes sospechosos. Esto debe estar separado de su red corporativa para que no cree un único punto de falla para la organización.

- Potenciación de los empleados – Capacitar a los empleados en la identificación de correos electrónicos o sitios web sospechosos y denunciarlos si notan algo inusual.

- La formación en seguridad no puede ser un evento único – La capacitación en seguridad debe repetirse regularmente para que las personas se mantengan al día con las nuevas amenazas y riesgos que surgen con el tiempo.

Conclusión

A medida que más y más organizaciones minimizan la importancia del soporte final de Windows, su exposición al riesgo de red y tecnología aumenta. Los ataques feroces que abusan de las funciones de seguridad en dispositivos o sistemas operativos no compatibles se han convertido en una alta probabilidad.

Lo que está claro a partir de los diversos escenarios de riesgo aquí es que la única forma segura de proteger a su organización del aumento digital riesgos es migrar del sistema operativo Windows heredado, las aplicaciones críticas y los sistemas a las soluciones compatibles de Microsoft ahora en lugar de más tarde.

Una cosa es segura. Si tiene una empresa, debe prestar atención a los cambios informáticos y de seguridad que se están produciendo en este momento. Hemos discutido cómo actualizar un sistema operativo puede plantear peligros ocultos y los costos significativos de descuidar la actualización.

El resto depende de usted para asegurarse de implementarlos. Con respecto al uso de un sistema operativo no compatible, lo mejor para usted es sacarlos de la red. Si es absolutamente necesario usarlos, asegúrese de que estén protegidos de los riesgos en línea.

Eso fue bastante complicado, pero esperamos que haya sido una sesión reveladora y que ahora comprenda las implicaciones de estancarse en versiones de Windows no compatibles.

¿Su organización está actualizada con su sistema operativo? ¿Qué pasos ha tomado de este artículo que podrían guiarlo en la dirección correcta para proteger sus sistemas? Háganos saber en la sección de comentarios.

![Solución: configure OneDrive para las opciones de recuperación de archivos [Advertencia]](/f/cfd85db7b12b50d6a5a5efd73cab4c09.jpg?width=300&height=460)