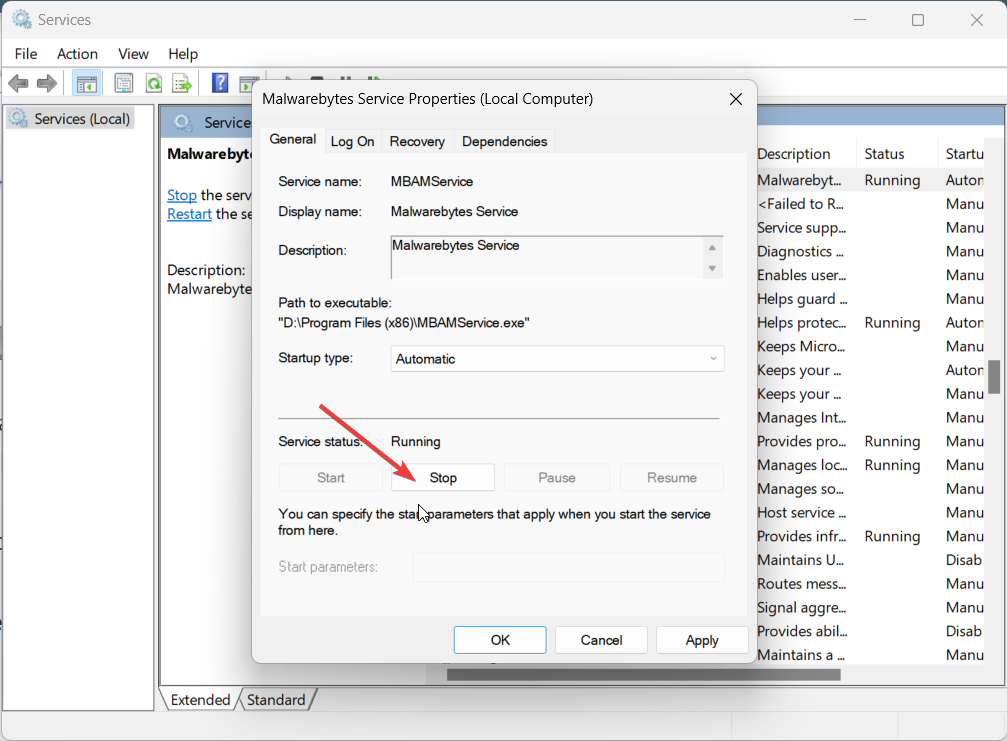

Malwarebytes ha lanzado una herramienta de descifrado gratuita para ayudar a las víctimas de un reciente ataque de ransomware a recuperar sus datos de los ciberdelincuentes que emplean una técnica de estafa de soporte técnico. La nueva variante de ransomware llamada VindowsLocker apareció la semana pasada. Funciona conectando a las víctimas con falsos técnicos de Microsoft para que cifren sus archivos mediante un Pastebin API.

Estafadores de soporte técnico han estado apuntando a usuarios de Internet desprevenidos desde hace bastante tiempo. Una combinación de ingeniería social y engaño, la táctica maliciosa ha evolucionado desde llamadas en frío hasta alertas falsas y, más recientemente, bloqueos de pantalla. Los estafadores de soporte técnico ahora han agregado ransomware a su arsenal de ataques.

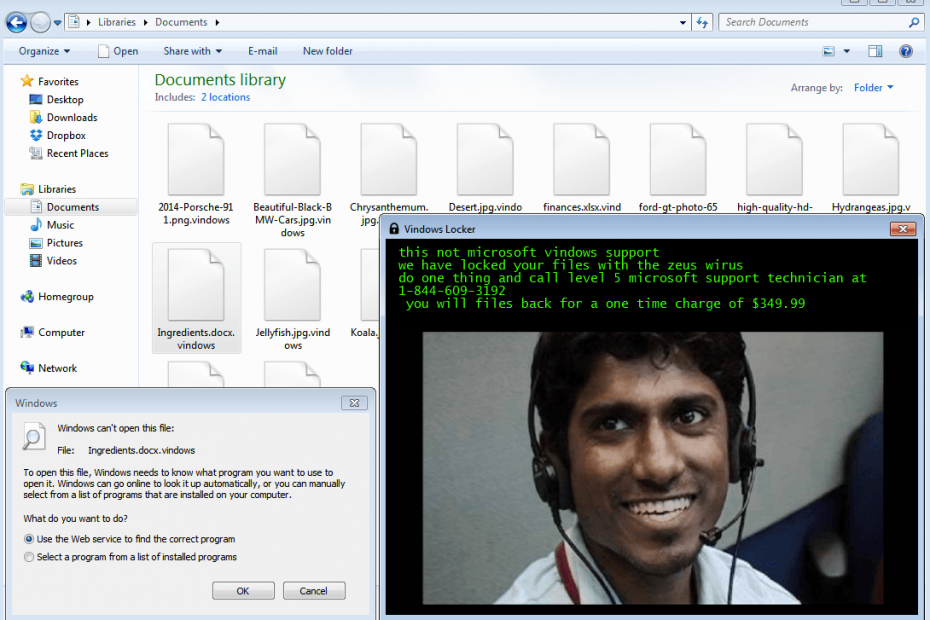

Jakub Kroustek, un investigador de seguridad de AVG, detectó por primera vez el ransomware VindowsLocker y nombró la amenaza según la extensión del archivo. .vindows se agrega a todos los archivos cifrados. El ransomware VindowsLocker utiliza el algoritmo de cifrado AES para bloquear archivos con las siguientes extensiones:

TXT, Doc, docx, xls, xlsx, ppt, pptx, odt, jpg, png, csv, sql, mdb, sln, php, áspid, aspx, html, xml, psd

VindowsLocker imita una estafa de soporte técnico

El ransomware emplea una táctica típica de la mayoría de las estafas de soporte técnico en el sentido de que se pide a las víctimas que llamen al número de teléfono proporcionado y hablen con el personal de soporte técnico. Por el contrario, los ataques de ransomware en el pasado solicitaban pagos y manejaban claves de descifrado utilizando un portal de la Dark Web.

esto no es soporte de Microsoft vindows

hemos bloqueado tus archivos con el virus zeus

Haga una cosa y llame al técnico de soporte de microsoft de nivel 5 al 1-844-609-3192

volverá a presentar los archivos por un cargo único de $ 349.99

Malwarebytes cree que los estafadores operan con base en la India e imitan al personal de soporte técnico de Microsoft. VindowsLocker también utiliza una página de soporte de Windows aparentemente legítima para dar la falsa impresión de que el soporte técnico está listo para ayudar a las víctimas. La página de soporte solicita la dirección de correo electrónico de la víctima y las credenciales bancarias para procesar el pago de $ 349,99 para desbloquear una computadora. Sin embargo, pagar el dinero del rescate no ayuda a los usuarios a recuperar sus archivos según Malwarebytes. Esto se debe a que los desarrolladores de VindowsLocker ahora no pueden descifrar automáticamente una computadora infectada debido a algunos errores de codificación.

Malwarebytes explica que los codificadores de ransomware VindowsLocker han estropeado una de las claves de API destinadas a ser utilizadas en sesiones cortas. En consecuencia, la clave de API caduca después de un período corto y los archivos cifrados se conectan, impidiendo que los desarrolladores de VindowsLocker proporcionen las claves de cifrado AES a las víctimas.

Lea también:

- Identifique el ransomware que cifró sus datos con esta herramienta gratuita

- Cómo eliminar el ransomware Locky para siempre

- Malwarebytes lanza descifrador gratuito para Telecrypt ransomware

- Locky ransomware se propaga en Facebook encubierto como archivo .svg