- Los usuarios de Office 365 vuelven a ser objeto de campañas de phishing por parte de terceros malintencionados.

- Microsoft descubrió una de esas campañas que ha estado ocurriendo desde septiembre de 2021.

- Esta vez, los atacantes cibernéticos están utilizando las funciones de autenticación de múltiples factores.

No hemos tocado el tema del malware y los ataques cibernéticos en algún tiempo, así que vamos a volver a montar ese caballo y hacer sonar el silbato.

Es posible que aún no lo sepa, pero los principales investigadores e ingenieros de seguridad de Microsoft realmente tropezaron tras un ataque masivo de phishing que ha estado dirigido a más de 10,000 organizaciones desde septiembre de 2021.

Hemos hablado de algo similar campaña de phishing dirigida a Office 365 usuarios a fines del año pasado también, una señal de que los atacantes simplemente no cederán.

Sí, son muchos objetivos, y estamos a punto de profundizar en el tema y decirle exactamente qué debe tener en cuenta al usar Office.

Los expertos de Microsoft sacan las tapas de la nueva campaña de phishing

Los ciberdelincuentes involucrados en este esquema utilizaron sitios de phishing adversary-in-the-middle (AiTM) para facilitar el robo de contraseñas y datos de sesión relacionados.

Como resultado, esto permitió a los terceros maliciosos eludir las protecciones de autenticación de múltiples factores para acceder a las bandejas de entrada de correo electrónico de los usuarios y ejecutar ataques de seguimiento mediante campañas de compromiso de correo electrónico comercial contra otros objetivos

El ataque cibernético principal mencionado anteriormente se dirigió a los usuarios de Office 365 y falsificó la página de autenticación en línea de Office utilizando proxies.

Los piratas informáticos utilizaron correos electrónicos con archivos adjuntos HTML que se enviaron a múltiples destinatarios de una organización, en los que se les informaba que tenían un mensaje de voz.

A partir de ahí, hacer clic para ver el archivo adjunto incluido abriría el archivo HTML en el navegador predeterminado del usuario, informando al usuario específico que se estaba descargando el mensaje de voz.

Nada más lejos de la realidad, ya que la víctima en realidad fue redirigida a un sitio de redireccionamiento desde donde se engancharía el malware.

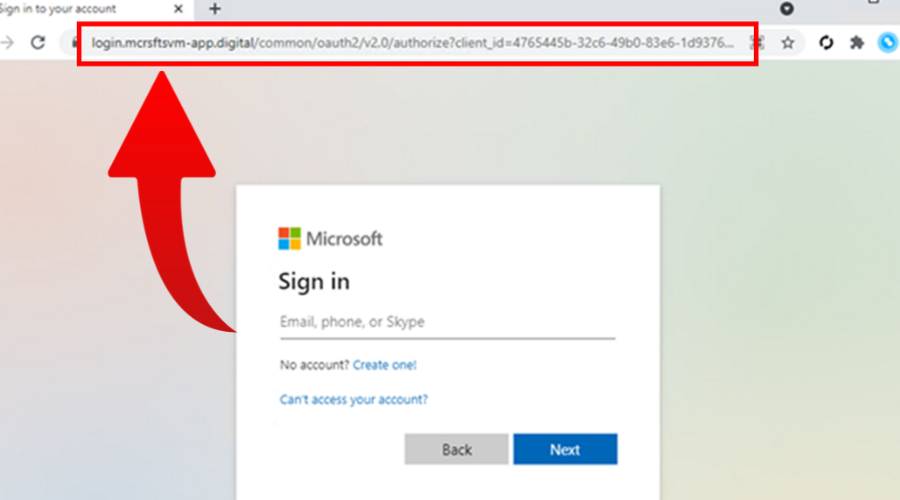

Este sitio de phishing se parecía exactamente al sitio de autenticación de Microsoft, con la excepción de la dirección web.

El siguiente paso fue redirigir a las víctimas al sitio web principal de Office una vez que ingresaron con éxito sus credenciales y completaron el segundo paso de verificación.

Una vez hecho esto, el atacante ya habría interceptado los datos, y por tanto toda la información que necesitaba, incluida la cookie de sesión.

No hace falta decir que después de eso, los terceros maliciosos tienen opciones desastrosas como el robo de identidad, el fraude de pago y otros.

Los expertos de Microsoft afirman que los atacantes usaron su acceso para encontrar correos electrónicos y archivos adjuntos relacionados con finanzas. mientras que el correo electrónico de phishing original que se envió al usuario se eliminó para eliminar los rastros del ataque de phishing.

Proporcionar los detalles de su cuenta de Microsoft a los ciberdelincuentes significa que tienen acceso no autorizado a sus datos confidenciales, como información de contacto, calendarios, comunicaciones por correo electrónico y más.

La mejor manera de mantenerse protegido contra este tipo de ataques es verificar siempre la fuente de cualquier correo electrónico, no hacer clic en cosas aleatorias en Internet y no descargar de fuentes sospechosas.

Recuérdelos, ya que estos simples pasos de precaución podrían salvar sus datos, su organización, sus fondos ganados con tanto esfuerzo o todos a la vez.

¿También ha recibido un correo electrónico tan turbio de atacantes que se hacen pasar por Microsoft? Comparta su experiencia con nosotros en la sección de comentarios a continuación.