- Hay varios tipos de ataques de navegador que puede encontrar dependiendo de los componentes de su navegador que faltan.

- Con un aumento alarmante de los delitos cibernéticos, la seguridad del sitio web es fundamental para evitar vulnerabilidades que podrían comprometer sus datos.

- Actualizar sus aplicaciones y software ayudará a reparar sus lagunas y evitar ataques cibernéticos.

- Soporte antirrobo

- Protección de cámara web

- Configuración e interfaz de usuario intuitivas

- Soporte multiplataforma

- Cifrado a nivel bancario

- Bajos requisitos del sistema

- Protección antimalware avanzada

Un programa antivirus debe ser rápido, eficiente y rentable, y este los tiene todos.

Existen innumerables tipos de ataques de navegador en estos días, y no es raro que alguien los encuentre. Comprender en qué consisten estos ataques podría valer la pena considerando las altas tasas de ciberdelincuencia.

Por lo general, la mayoría de los tipos de ataques de navegador están orientados a explotar vulnerabilidades en el navegador para obtener información. Esta información se puede desviar o infectar con malware malicioso para provocar filtraciones o pérdidas de datos.

Sin embargo, hay varias formas de prevenir estos ataques a los navegadores. Hoy, vamos a pasar por el medidas preventivas y medios de control. Sin embargo, antes de sumergirnos en esto, examinemos los tipos populares de atacantes de navegador web que son comunes.

¿Qué es un ataque al navegador?

En un ataque de navegador, los atacantes encuentran y aprovechan las debilidades de seguridad en un navegador o software. Puede llevar a la pérdida de información valiosa y también de dinero.

Estos ataques pueden hacer que su PC y los datos almacenados sean vulnerables a la edición, eliminación e incluso copia por parte de terceros. Esto, a su vez, puede causar estragos en su vida personal, ya que la información confidencial, como los detalles de la tarjeta de crédito, puede guardarse en el navegador atacado.

Evitar que esto suceda asegurará que pueda usar su dispositivo en cualquier navegador sin preocuparse de que sus datos sean robados o copiados.

Consejo rapido:

ESET Internet Security es una nueva versión de la seguridad informática verdaderamente integrada. Para mantener su computadora segura, la versión más reciente del motor de análisis ESET LiveGrid se combina con los módulos personalizados de Firewall y Antispam.

Como resultado, su presencia en línea está protegida por un sistema inteligente que está constantemente al acecho de ataques y software malicioso.

⇒Obtenga ESET Internet Security

Antes de llegar a esa parte de nuestro viaje, primero veamos qué forma toman los ataques del navegador en la vida cotidiana.

¿Cuáles son los diferentes tipos de ataques web?

1. ¿Qué es un ataque de fuerza bruta?

Es un método de piratería que es muy sencillo y es uno de los más simples. Todo el concepto de ataque de fuerza bruta es prueba y error.

El agresor forma contraseñas y credenciales de inicio de sesión adivinando. Sin embargo, descifrar contraseñas y códigos de cifrado con fuerza bruta puede llevar mucho tiempo.

Ocurre porque el agresor necesita probar innumerables probabilidades antes de obtener acceso. A veces, puede ser un esfuerzo inútil usar el ataque de fuerza bruta, dependiendo de qué tan lógica sea la contraseña.

2. ¿Qué son los ataques activos?

Un ataque activo ocurre cuando un infiltrado cambia los datos enviados al objetivo. Este ataque utiliza el compromiso para engañar a ese objetivo haciéndole creer que tiene la información.

Sin embargo, el agresor interfiere con el sistema o la red enviando nuevos datos o editando los datos del objetivo.

Un ataque activo a veces puede emplear un ataque conocido como ataque pasivo. Este ataque tiene prioridad sobre un ataque activo. Implica recopilar información sobre la piratería, lo que se conoce como espionaje.

Además, los piratas informáticos editan las direcciones de los encabezados de los paquetes para redirigir los mensajes al enlace deseado. Les da acceso a la información que va a otra persona, como los detalles de la cuenta y las credenciales.

3. ¿Qué es un ataque de suplantación de identidad?

Un ataque de suplantación de identidad ocurre cuando un infiltrado se hace pasar por otra persona para tener acceso a los datos de otra persona. Este ataque roba información clasificada, datos, archivos, dinero, etc.

Sin embargo, las víctimas deben caer en la información falsa para un ataque de suplantación de identidad. En resumen, la suplantación de identidad es cuando un ciberatacante se hace pasar por otra persona enviando datos simulados para un acceso ilegal.

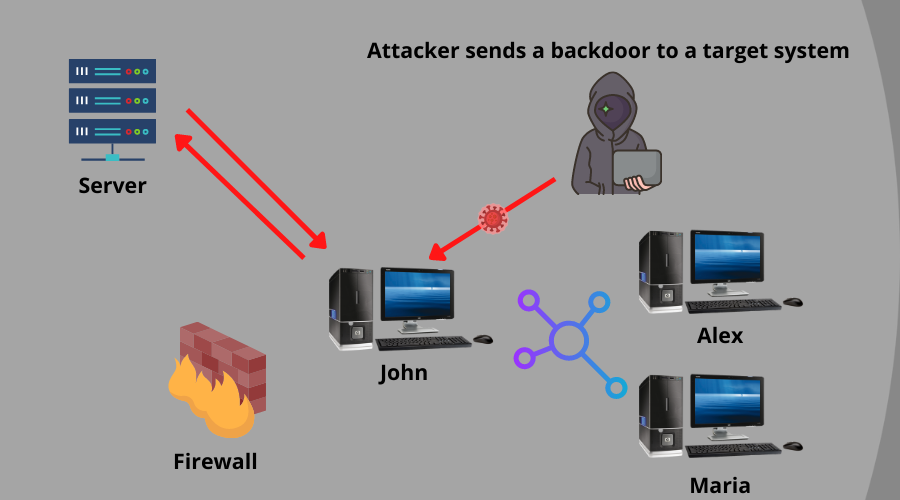

4. ¿Qué es un ataque de puerta trasera?

Un ataque de puerta trasera es cuando un atacante usa agentes externos como virus o malware para penetrar la raíz de un sistema. Luego, apunta a las partes centrales de su sistema o aplicación, como servidores. La razón por la que hacen esto es para poder eludir todas las medidas de seguridad.

Sin embargo, el concepto es atacar la puerta trasera o el backend le dará acceso a todas las demás puertas anteriores. Después de que el ataque de puerta trasera tiene éxito, los infiltrados pueden controlar todo el sistema.

El malware como spyware, ransomware y crypto-jacking son herramientas para este tipo de ataque. Cuando el malware está en el sistema o la aplicación, será posible que el atacante rompa los protocolos de seguridad.

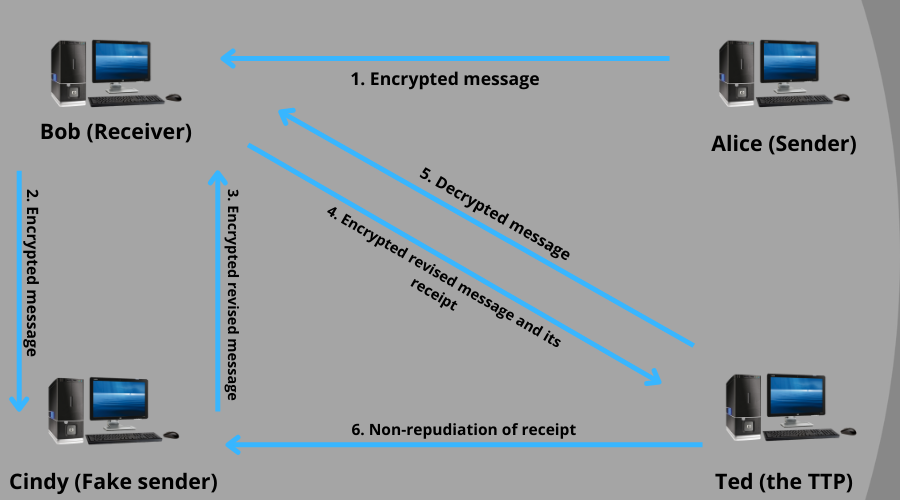

5. ¿Qué es un ataque de repudio?

Este tipo de ataque ocurre cuando un usuario niega realizar una transacción. El usuario puede negar que desconoce cualquier acción o transacción. Por lo tanto, es necesario contar con un sistema de defensa que rastree y registre todas las actividades de los usuarios.

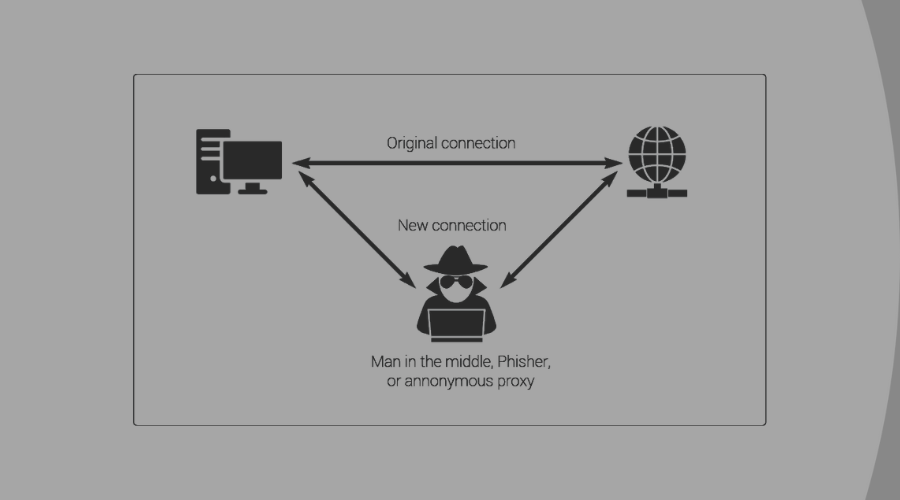

6. ¿Qué es un ataque Man-in-the-middle?

Un ejemplo de un ataque Man-In-The-Middle es usar Wi-Fi público. Suponiendo que se conecta a Wi-Fi y un pirata informático piratea el Wi-Fi, puede enviar malware a los objetivos conectados.

Como su nombre lo indica, este tipo de ataque no es directo. En cambio, se interpone entre el cliente y el servidor como un intermediario. Es común que los sitios sin cifrado en sus datos viajen del cliente al servidor.

Además, le da acceso al atacante para leer las credenciales de inicio de sesión, los documentos y los datos bancarios. El certificado Secure Sockets Layer (SSL) bloquea este tipo de ataque.

7. ¿Qué son las secuencias de comandos entre sitios (XSS)?

Este ataque se dirige a los usuarios que visitan cualquier sitio web que ya esté infectado con malware. El atacante infecta el sitio web con un código malicioso y luego se cuela en el sistema de visitantes del sitio. Este código permite al atacante acceder al sitio y cambiar el contenido del sitio web con fines delictivos.

8. ¿Qué es un ataque de complementos de navegador maliciosos?

Los complementos son pequeñas aplicaciones que descarga en su navegador para agregar más funciones. Si un complemento malicioso ingresa a su navegador, puede pasar por su historial y cadena de contraseñas.

9. ¿Qué es un ataque de autenticación rota?

Este tipo de ataque secuestra las sesiones de inicio de sesión del usuario después de una sesión de autenticación interrumpida.

10. ¿Qué es un ataque de inyección SQL?

El hacker inyecta códigos maliciosos en el servidor y espera a que la víctima ejecute el código en su navegador. Es una forma sencilla para que los piratas informáticos roben datos valiosos de su sistema.

11. ¿Qué es un ataque de envenenamiento de DNS?

Cuando se inyecta un ataque de envenenamiento de DNS en su navegador, será redirigido a un sitio web comprometido.

12. ¿Qué son los ataques de ingeniería social?

Este tipo de ataque utiliza medios engañosos para engañar al usuario para que realice acciones que serán peligrosas para él. Un ejemplo es el spam y el phishing. Este método a menudo se enfoca en presentar demasiado para ser oportunidades reales como cebo.

13. ¿Qué es un ataque de botnet?

Este tipo de ataque utiliza dispositivos que empareja con su computadora para ingresar a su navegador. Además, les da acceso a todo su sistema.

14. ¿Qué es un ataque transversal de ruta?

Los piratas informáticos inyectan patrones perturbadores en el servidor web, dándoles acceso a las credenciales y bases de datos de los usuarios. Su objetivo es acceder a archivos y directorios almacenados fuera de la carpeta raíz web.

15. ¿Qué es un ataque de inclusión de archivos locales?

Consejo de experto: Algunos problemas de la PC son difíciles de abordar, especialmente cuando se trata de repositorios dañados o archivos de Windows faltantes. Si tiene problemas para corregir un error, es posible que su sistema esté parcialmente dañado. Recomendamos instalar Restoro, una herramienta que escaneará su máquina e identificará cuál es la falla.

haga clic aquí para descargar y empezar a reparar.

Este tipo de ataque obliga al navegador a ejecutar un archivo inyectado específico que se ha enlazado en el archivo local.

Si el ataque es efectivo, revelará datos confidenciales y, en casos graves, puede provocar XSS y la ejecución remota de código.

16. ¿Qué es un ataque de inyección de comandos del sistema operativo?

Este tipo de ataque al navegador consiste en inyectar un comando del sistema operativo del sistema operativo en el servidor. El servidor ejecuta el navegador del usuario, por lo que es vulnerable y el atacante puede secuestrar el sistema.

17. ¿Qué es un ataque de protocolo ligero de acceso a directorios (LDAP)?

Este tipo de software autoriza a cualquier persona a acceder a los datos del sistema. Sin embargo, si un pirata informático inyecta dicho software, podrá acceder a los datos.

18. ¿Qué es un ataque de referencias de objetos directos inseguros (IDOR)?

Es una vulnerabilidad de control de acceso del tipo de ataque del navegador que surge cuando una aplicación utiliza la entrada proporcionada por el usuario para acceder a los objetos directamente a través del navegador. Esto implica que el atacante manipule la URL para obtener acceso a los datos en el servidor.

19. ¿Qué es una mala configuración de seguridad?

Habrá lagunas cuando los desarrolladores cometan errores u omitan algunos cambios necesarios. Esta mala configuración de seguridad hace que el navegador sea vulnerable. Por lo tanto, puede dejar el navegador abierto a varios tipos de ataques.

20. ¿Qué es un ataque de control de acceso a nivel de función faltante?

Los atacantes explotan la debilidad, que es la función que falta. Este tipo de control de acceso de nivel de función faltante le da al atacante acceso a datos clasificados. Además, les permite explotar tareas que no están disponibles para un usuario común.

¿Cuáles son algunas medidas que puede tomar para ayudar a prevenir ataques web?

➡ Utilice siempre contraseñas seguras

Será difícil infiltrarse en sus datos si los protege con una contraseña segura que los intrusos no puedan descifrar. Se debe emplear el uso de múltiples caracteres, alfabetos en mayúsculas y minúsculas y números.

Otra solución efectiva es el uso de la autenticación multifactor. MFA le permite proteger su cuenta con más métodos de autenticación. Entonces, quizás un pirata informático descifre su contraseña y su cuenta exigirá pruebas adicionales.

➡ Hacer uso de una clave de sesión aleatoria.

Este tipo de seguridad le permite generar nuevas contraseñas e ID para cada intento de sesión. Una clave de sesión aleatoria funciona como un software token que genera una nueva contraseña para cada transacción o inicio de sesión.

Evitará que los intrusos accedan a la sesión anterior con las últimas credenciales de inicio de sesión. Además, esta medida contiene el ataque activo de reproducción de sesión.

➡ Use un programa Anti-Exploit

Los programas Anti-Exploit protegen sus navegadores web y software se comporten mal o den lugar a amenazas. Además, refuerzan el sistema de seguridad de su navegador para luchar contra los ataques de navegador que intentan entrar.

Sin embargo, los programas anti-exploit evitan la interferencia externa con su navegador. Estos programas son buenos para ejecutarse junto con un antivirus para mayor seguridad.

➡ Tenga cuidado con las extensiones del navegador

Hay herramientas que puede descargar en su navegador para funciones más productivas. Sin embargo, algunas extensiones de navegador puede ser malicioso y peligroso para sus navegadores.

Investigue cuidadosamente las extensiones que desea instalar en su navegador para evitar efectos perjudiciales.

➡ Utilice un navegador web de 64 bits

navegadores como Google Chrome y Borde de Microsoft operar en 64 bits. Tienen una fuerte protección y resistencia contra los ataques del navegador. El navegador web de la versión de 64 bits cuenta con un avanzado sistema de seguridad que previene ataques.

➡ Instalar un Antivirus

El antivirus puede ayudar a detectar actividad maliciosa y también evitar que los intrusos entren en su sistema. Dependiendo de qué tan profunda sea la seguridad del software antivirus, contiene software para que no penetre en su dispositivo.

El software antivirus escaneará su dispositivo para detectar malware y seleccionarlo. Hay un montón de software antivirus por ahí. Ir a nuestra página para el el mejor antivirus para ti.

➡ Mantén tu sistema actualizado

Los navegadores y el software siempre son vulnerables de una forma u otra. Es por eso que los desarrolladores realizan actualizaciones para corregir las lagunas en la versión anterior.

Sin embargo, cuando su software no está actualizado, deja espacio para que los ataques penetren en su sistema. Los piratas informáticos se cuelan a través de estas vulnerabilidades para explotar sus datos y acceder a su cuenta. Emplear gestión de parches software para mantener sus aplicaciones actualizadas.

Casi todo el mundo en esta era actual se conecta a Wi-Fi todos los días. Desafortunadamente, es peligroso porque los piratas informáticos pueden acceder a la red. Sin embargo, un código de seguridad en su Wi-Fi evitará que personas no autorizadas se unan a él.

¿Cuáles son los diferentes tipos de ataques a aplicaciones web?

1. Ataques de inyección

Este tipo de ataque a una aplicación web afecta a la base de datos del servidor. El pirata informático insertará un código malicioso en el servidor, obtendrá acceso a las entradas y credenciales del usuario y permitirá modificaciones.

2. Fuzzing

Fuzzing es un tipo de ataque que utiliza pruebas de fuzz para encontrar la vulnerabilidad del software. Para encontrar estas lagunas, los piratas ingresan varios datos corruptos en el software para que se bloquee. Luego, usan un fuzzer para detectar dónde están las lagunas. Estas lagunas son los puntos de entrada para que los piratas informáticos exploten el software.

3. Denegación de servicio distribuida (DDoS)

Este tipo de ataque a la aplicación web hace que el sitio sea temporalmente inaccesible o esté fuera de línea. Cuando ingresa innumerables cantidades de solicitudes al servidor a la vez, se bloqueará o dejará de estar disponible.

sin embargo, el ataque DDoS no inyecta malware en el sistema. En cambio, confunde el sistema de seguridad y le da tiempo al hacker para explotar el software.

4. Usar código no verificado

Casi todos los fragmentos de código tienen una puerta trasera que los hace vulnerables. Si no está bien protegido, un hacker puede inyectarle un código malicioso. Tal vez, tal el código infectado se incorpora a su sitio, servirá como entrada para el ataque.

5. Suplantación de identidad

El phishing es un ataque a una aplicación web donde un hacker se hace pasar por otra persona. Es lograr que la víctima comparta información y datos importantes. Los agresores usan correos electrónicos falsificados para atraer a las víctimas a la trampa de compartir información valiosa.

Medidas preventivas para ataques a aplicaciones web

- Siempre tómate tu tiempo para investigar correos electrónicos y mensajes antes de responder o incluso abrirlos.

- Antes de implementar cualquier código en su aplicación, asegúrese de que sus desarrolladores verifiquen. Si hay un código de terceros en el fragmento de código, elimínelo.

- Instale un certificado de capa de sockets seguros (SSL) en su sitio. El SSL cifrará la transferencia de datos del cliente al servidor y viceversa.

- Utilice una red de entrega de contenido (CDN). Supervisa y equilibra el tráfico y la carga que pasa por los sitios.

- Instale un antivirus en su sistema para escanear, detectar y eliminar datos maliciosos.

A los piratas informáticos se les ocurren nuevas ideas para infiltrarse en aplicaciones y software a diario. Por lo tanto, debe mantener su sistema de seguridad actualizado.

Todos los ataques de navegador tienen una cosa en común, y es el hecho de que encuentran debilidades en el software. Estas debilidades les dan acceso para explotar su sistema y robar datos valiosos. Seguir las medidas mencionadas anteriormente puede ayudar a prevenir ataques web.

Si quieres saber sobre el el mejor software antivirus para sus dispositivos, tenemos un artículo sobre eso. Además, puede consultar nuestra página para obtener detalles sobre el mejores herramientas anti-exploit para proteger su navegador de los ataques

Asimismo, puede consultar nuestra página web para más problemas relacionados con ataques de navegador y soluciones fáciles para ellos.

¿Sigues teniendo problemas?Solucionarlos con esta herramienta:

¿Sigues teniendo problemas?Solucionarlos con esta herramienta:

- Descarga esta herramienta de reparación de PC calificado como Excelente en TrustPilot.com (la descarga comienza en esta página).

- Hacer clic Iniciar escaneo para encontrar problemas de Windows que podrían estar causando problemas en la PC.

- Hacer clic Repara todo para solucionar problemas con tecnologías patentadas (Descuento exclusivo para nuestros lectores).

Restoro ha sido descargado por 0 lectores este mes.

![Los 3 mejores navegadores para ver ABC Iview en tu PC [Lista 2022]](/f/22653280217bc4ffc9c87c066b782f3b.png?width=300&height=460)