- Los datos recientes de telemetría de ESET indican un aumento en los ataques a contraseñas RDP desde el 1 de diciembre de 2019 hasta el 1 de mayo de 2020.

- Las bandas cibernéticas se dirigen a trabajadores remotos que utilizan Windows RDP para conectarse a los sistemas de TI corporativos.

- Puede consultar nuestro Software sección para conocer las últimas noticias y actualizaciones sobre varias aplicaciones de Windows 10.

- Para obtener más información sobre cómo aprovechar al máximo las herramientas de ciberseguridad líderes, visite el Seguridad y Privacidad página.

Este software mantendrá sus controladores en funcionamiento, lo que lo mantendrá a salvo de errores comunes de la computadora y fallas de hardware. Verifique todos sus controladores ahora en 3 sencillos pasos:

- Descarga DriverFix (archivo de descarga verificado).

- Hacer clic Iniciar escaneo para encontrar todos los controladores problemáticos.

- Hacer clic Actualizar los controladores para conseguir nuevas versiones y evitar averías en el sistema.

- DriverFix ha sido descargado por 0 lectores este mes.

Los datos recientes de telemetría de ESET indican un aumento en RDP ataques de contraseña desde el 1 de diciembre de 2019 hasta el 1 de mayo de 2020. Durante el mismo período, las restricciones relacionadas con COVID-19 han obligado a cientos de millones de empleados a trabajar desde casa.

La gran mayoría de estos trabajadores tienen que conectarse de forma remota a los sistemas de TI de sus empleadores. Sin embargo, lamentablemente, sus conexiones a redes corporativas se han convertido en vectores de ataque altamente vulnerables.

Por ejemplo, los atacantes enviaron recientemente correos electrónicos de phishing a los trabajadores remotos que se conectaron a las redes de sus organizaciones a través de VPN.

El Protocolo de escritorio remoto de Windows (RDP) también es un objetivo para las bandas cibernéticas, según el informe de ESET.

Aumentan los ataques a contraseñas RDP

Los piratas informáticos infringen cada vez más el RDP contraseña seguridad mediante el lanzamiento de múltiples ataques de fuerza bruta. Están dirigidos a trabajadores remotos que usan Windows RDP para conectarse a sistemas de TI corporativos.

En particular, las bandas criminales aprovechan las débiles políticas de protección de contraseñas, dice ESET.

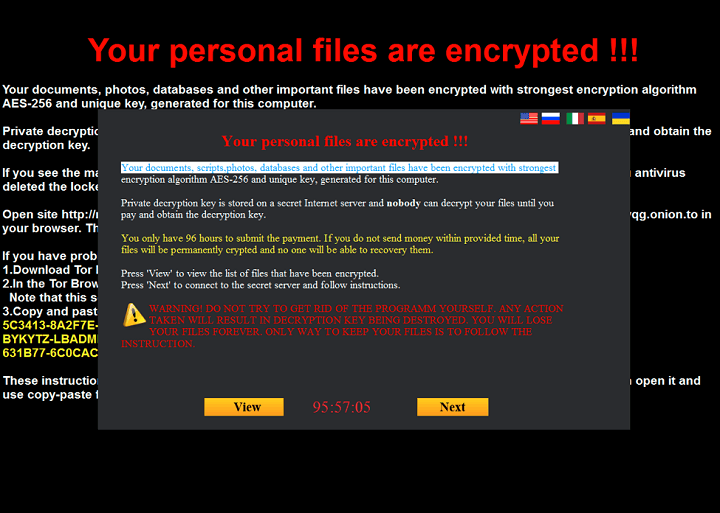

Probablemente esa sea también la razón por la que RDP se ha convertido en un vector de ataque tan popular en los últimos años, especialmente entre las bandas de ransomware. Estos ciberdelincuentes suelen abrirse paso por la fuerza bruta en una red mal asegurada, elevan sus derechos a nivel de administrador, deshabilite o desinstale las soluciones de seguridad y luego ejecute ransomware para cifrar la empresa crucial datos.

ESET agrega que la mayoría de las IP que bloqueó entre enero y mayo de 2020 eran de Francia, China, Rusia, Alemania y EE. UU.

Por otro lado, muchas de las direcciones IP a las que se dirigieron las bandas cibernéticas en sus ataques de fuerza bruta estaban ubicadas en Hungría, Rusia, Alemania y Brasil.

Una vez que las bandas han obtenido las credenciales de inicio de sesión de RDP de una organización, comienzan a elevar sus privilegios del sistema al nivel de administrador. A partir de ahí, pueden tener un día de campo desplegando sus cargas útiles maliciosas.

Por lo general, los ataques de fuerza bruta pueden allanar el camino para la implementación de ransomware o aplicaciones potencialmente no deseadas, como criptomineros.

Si su organización ejecuta algún sistema orientado a la web, considere solicitar contraseñas seguras o complejas para minimizar las posibilidades de éxito de los ataques de fuerza bruta. Además, asegúrese de tener rprotección ansomware en su lugar.

¿Alguna vez ha sido víctima de un ataque de fuerza bruta? Cuéntanos tu experiencia en la sección de comentarios a continuación.