- Microsoft advierte a los usuarios de todo el mundo sobre una campaña de phishing nueva y evolucionada.

- Estos ataques son mucho más fáciles de llevar a cabo sin ser detectados en esta era de trabajo híbrido.

- El plan es unirse un dispositivo operado por un atacante a la red de una organización.

- Los expertos en seguridad afirman que las víctimas están aún más expuestas sin la MFA.

El hecho de que no haya oído hablar de ningún ciberataque importante reciente no significa que se hayan detenido. Por el contrario, los terceros malintencionados siempre están inventando nuevas e ingeniosas formas de acceder a nuestros dispositivos.

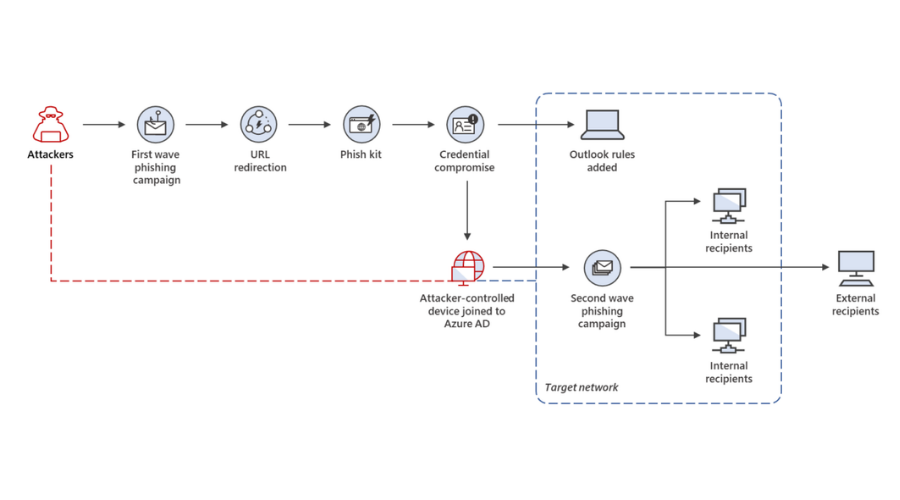

Recientemente, Microsoft descubierto una campaña multifase a gran escala que agrega una nueva técnica a las tácticas tradicionales de phishing al unir un dispositivo operado por un atacante a la red de una organización.

Los expertos en seguridad de Redmond afirman que observaron que la segunda etapa de la campaña tuvo éxito contra víctimas que no implementaron la autenticación multifactor, que es un pilar esencial de la identidad seguridad.

Microsoft expone una nueva campaña de phishing evolucionada

La primera fase de esta campaña de piratería en realidad se enfoca en robar credenciales en organizaciones objetivo ubicadas predominantemente en Australia, Singapur, Indonesia y Tailandia.

Posteriormente, los atacantes usaron cuentas comprometidas para expandir su presencia dentro de la organización a través del phishing lateral y más allá de la red a través del correo no deseado saliente.

No hace falta decir que conectar un dispositivo comprometido a la red permitió a los ciberdelincuentes propagar el ataque de forma encubierta y moverse lateralmente a través de la red objetivo.

Y aunque en este caso el registro de dispositivos se usó para más ataques de phishing, el aprovechamiento del registro de dispositivos va en aumento a medida que se han observado otros casos de uso.

Además, la disponibilidad inmediata de herramientas de prueba de penetración, diseñadas para facilitar esta técnica, solo expandirá su uso entre otros actores en el futuro.

Esta campaña demuestra que la mejora continua de la visibilidad y las protecciones en los dispositivos administrados ha obligado a los atacantes a explorar vías alternativas.

Y, debido al aumento de empleados que trabajan desde casa, lo que cambia los límites entre las redes corporativas internas y externas, la superficie de ataque potencial se amplía aún más.

Los terceros maliciosos implementan varias tácticas para atacar los problemas organizacionales inherentes al trabajo híbrido, humano y aplicaciones, servicios, dispositivos y otras infraestructuras de TI ocultas o no administradas que funcionan fuera del estándar políticas

Es fácil que los equipos de seguridad ignoren o pasen por alto estos dispositivos no administrados, lo que los convierte en objetivos lucrativos para comprometer, realizando silenciosamente movimientos laterales, saltando los límites de la red y logrando persistencia en aras de un lanzamiento más amplio ataques

Los expertos en seguridad de Microsoft están más preocupados cuando los atacantes logran conectar con éxito un dispositivo que operan completamente y que está bajo su control total.

Para mantenerse a salvo y no ser víctimas de la creciente sofisticación de los ataques, las organizaciones necesitan soluciones que entreguen y correlacionen datos de amenazas del correo electrónico, las identidades, la nube y los puntos finales.

Microsoft 365 Defender coordina la protección en estos dominios y encuentra vínculos automáticamente entre señales para proporcionar una defensa integral, que es cómo Microsoft pudo descubrir este Campaña.

¿Está tomando todas las medidas adecuadas para garantizar la seguridad de sus datos confidenciales? Comparta su opinión con nosotros en la sección de comentarios a continuación.