- Microsoft Defender Endpoint ofrece una nueva forma para que los administradores de TI luchen contra la exposición de los dispositivos.

- Lea las líneas a continuación para encontrar todo sobre el nuevo informe diseñado para identificar fácilmente los dispositivos vulnerables.

- Para mantener a su organización a salvo de cualquier amenaza, eche un vistazo a esto Sección de Microsoft Defender también.

- No dude en marcar nuestro Centro de software de seguridad y privacidad para obtener consejos y trucos adicionales sobre este tema.

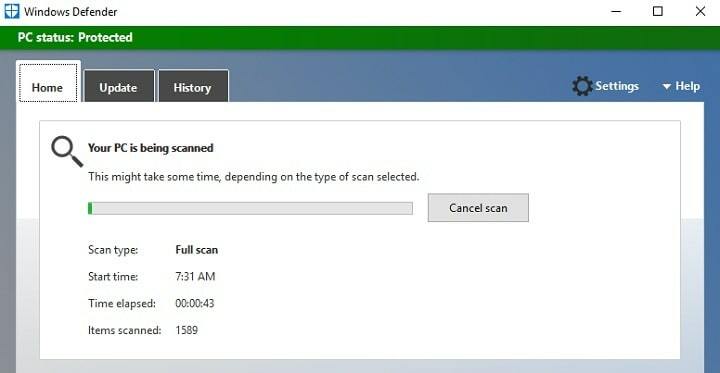

Microsoft Defender para Endpoint proporciona a los usuarios un nuevo informe diseñado para ayudarlos a identificar y realizar un seguimiento de las vulnerabilidades de Windows y Mac OS dispositivos.

Como recordatorio, se trata de una plataforma de seguridad empresarial para endpoints que ayuda a las redes empresariales a prevenir y responder a las amenazas más recientes.

Se supone que los cambios facilitarán a los administradores de TI la lucha contra los dispositivos vulnerabilidad dentro de la organización. Eso es lo que Microsoft revela:

El informe muestra gráficos y diagramas de barras con tendencias de dispositivos vulnerables y estadísticas actuales. El objetivo es que comprenda la amplitud y el alcance de la exposición de su dispositivo.

¿Cómo acceder al nuevo informe de dispositivos vulnerables?

Para acceder al informe en el Centro de seguridad de Microsoft Defender, simplemente debe ingresar en Informes > Dispositivos vulnerables.

Aquí encontrarás dos nuevas columnas:

- Tendencias – puede ver los últimos 30 días, 3 meses, 6 meses o un rango de fechas personalizado de su elección

- Hoy dia – esta columna revela información actual solamente

También podrá filtrar los datos por disponibilidad de explotación, niveles de gravedad de la vulnerabilidad, edad de la vulnerabilidad, plataforma del sistema operativo, ventanas 10 versión o grupo de dispositivos.

Además, para explorar más a fondo una perspectiva, seleccione el gráfico de barras correspondiente para ver una lista filtrada de dispositivos en la página Inventario de dispositivos. Ahora puede exportar la lista y continuar con sus investigaciones.

¿Considera que estos gráficos con estadísticas y detalles sobre las tendencias de dispositivos actualmente vulnerables son útiles dentro de su organización? Háganos saber su opinión en el área de comentarios a continuación.