- Los jugadores de Minecraft ahora son el objetivo de un grupo de piratas informáticos internacionales.

- Microsoft advierte sobre los piratas informáticos que propagan el ransomware Khonsari.

- Aparentemente, terceros maliciosos apuntan a servidores de Minecraft autohospedados.

- Actualizar a la última versión del juego oficial te ayudará en esto.

Si eres un jugador de Minecraft y tienes la costumbre de alojar tus propios servidores, seguramente querrás escuchar lo que tenemos que decir ahora mismo.

El gigante tecnológico de Redmond, Microsoft, insta a los administradores de los servidores de Minecraft autohospedados a actualizarse a la última versión lanzamiento para defenderse de los ataques de ransomware Khonsari que explotan la seguridad crítica de Log4Shell vulnerabilidad.

El desarrollador de videojuegos sueco que creó Minecraft, Mojang Studious, lanzó una actualización de seguridad de emergencia la semana pasada.

Este nuevo software de reparación se emitió para solucionar el error detectado como

CVE-2021-44228 en la biblioteca de registro de Java de Apache Log4j (utilizada por el cliente Java Edition del juego y los servidores multijugador).Microsoft advierte a los usuarios de Minecraft en todas partes

Cuando todo esto comenzó, no se mencionaron ataques dirigidos a servidores de Minecraft utilizando exploits Log4Shell.

Sin embargo, Microsoft actualizó su guía CVE-2021-44228 hoy para advertir sobre la explotación en curso para entregar ransomware en servidores de Minecraft que no son alojados por Microsoft.

La seguridad de los jugadores es nuestra máxima prioridad. Desafortunadamente, hoy identificamos una vulnerabilidad de seguridad en Minecraft: Java Edition.

El problema está solucionado, pero sigue estos pasos para proteger tu cliente y / o servidores del juego. RT para amplificar.https://t.co/4Ji8nsvpHf

- Minecraft (@Minecraft) 10 de diciembre de 2021

Los funcionarios de Redmond también dijo eso En situaciones como esta, los piratas informáticos envían un mensaje malicioso dentro del juego a un servidor vulnerable de Minecraft.

Esta acción aprovecha CVE-2021-44228 para recuperar y ejecutar una carga útil alojada por el atacante tanto en el servidor como en los clientes vulnerables conectados.

Esto provocó que el Equipo de inteligencia de amenazas de Microsoft 365 Defender y el Centro de inteligencia de amenazas de Microsoft (MSTIC) se involucraran.

Tras una mirada más cercana, también observaron shells inversos basados en PowerShell implementados en brechas empresariales donde las vulnerabilidades de Log4j dirigidas a los servidores de Minecraft eran el punto de entrada.

Y, la peor parte es que, aunque Minecraft no es algo que uno esperaría encontrar instalado en un punto final empresarial, los actores de amenazas que comprometido con éxito uno de estos servidores también usó Mimikats para robar credenciales, probablemente para mantener el acceso a los sistemas violados para el seguimiento actividad.

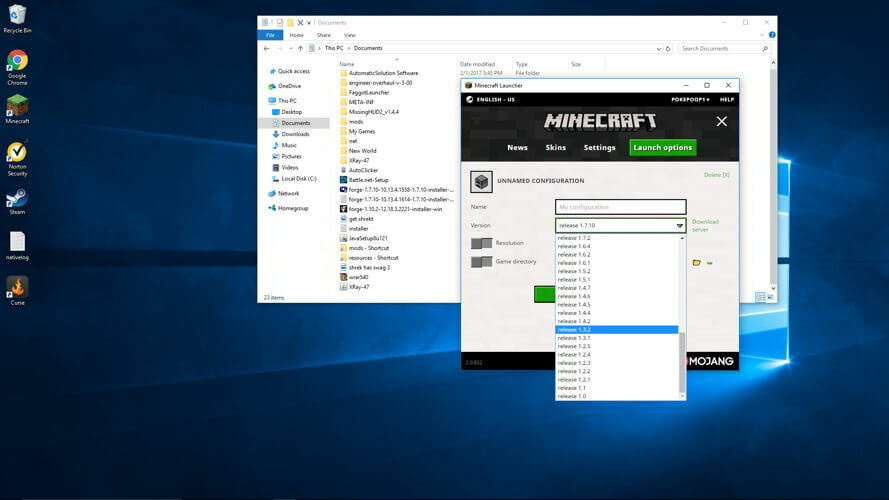

Por lo tanto, para actualizar a la versión parcheada, se recomienda a los jugadores que usan el cliente oficial de Mojang que cierren todos los juegos en ejecución y las instancias de Minecraft Launcher y reinicie el Launcher para instalar el parche automáticamente.

Los jugadores que utilizan clientes de Minecraft modificados y lanzadores de terceros deben comunicarse con sus proveedores de terceros para obtener una actualización de seguridad.

¿Ha observado algún comportamiento peculiar al alojar su propio servidor de Minecraft? Comparta su experiencia con nosotros en la sección de comentarios a continuación.

![Error al descargar el archivo, el contenido del archivo es diferente [SOLUCIONADO]](/f/aa21b731ae3b4b9461edd0dc9c6ea041.jpg?width=300&height=460)