Microsoft aún tiene que corregir por completo una vulnerabilidad de día cero en Windows 10 que otorga privilegios escalados a los atacantes exitosos. Sin embargo, 0Parche desarrolló un microparche no oficial que tiene como objetivo resolver el problema.

Este error es conocido por el gigante tecnológico bajo su alias. CVE-2021-34484. Microsoft ya emitió una solución durante el martes de parche de agosto a principios de este año. Según la compañía, la falla es un problema de eliminación de directorio arbitrario.

0Patch va a solucionar esta vulnerabilidad de Windows

Los funcionarios de Redmond consideraron que esto era una prioridad baja porque un actor de amenazas necesitaría tener acceso local para explotar un sistema. Aun así, con ese acceso, el atacante solo podría eliminar carpetas.

Sin embargo, el investigador de seguridad Abdelhamid Naceri descubrió más tarde que la falla también podría ser una puerta de entrada a la escalada de privilegios.

En realidad, esto le daría al actor de amenazas acceso a los recursos del sistema, servidores y otras partes de una red, aunque aún necesitarían acceso local para iniciar la cadena.

También descubrió que la solución de Microsoft no funcionaba realmente porque los atacantes pueden evitarla, y 0Patch lo confirmó en una de las publicaciones de su blog.

La vulnerabilidad radica en el User Profile Service, específicamente en el código responsable de crear un carpeta de perfil de usuario temporal en caso de que la carpeta de perfil original del usuario esté dañada o bloqueada por algún razón.

Abdelhamid descubrió que el proceso (ejecutado como sistema local) de copiar carpetas y archivos de la carpeta del perfil original del usuario a la carpeta temporal puede ser atacado con enlaces simbólicos.

Al hacerlo, los terceros malintencionados crearían carpetas en las que el atacante puede escribir en una ubicación del sistema desde la cual un proceso del sistema iniciado posteriormente se cargaría y ejecutaría la DLL del atacante.

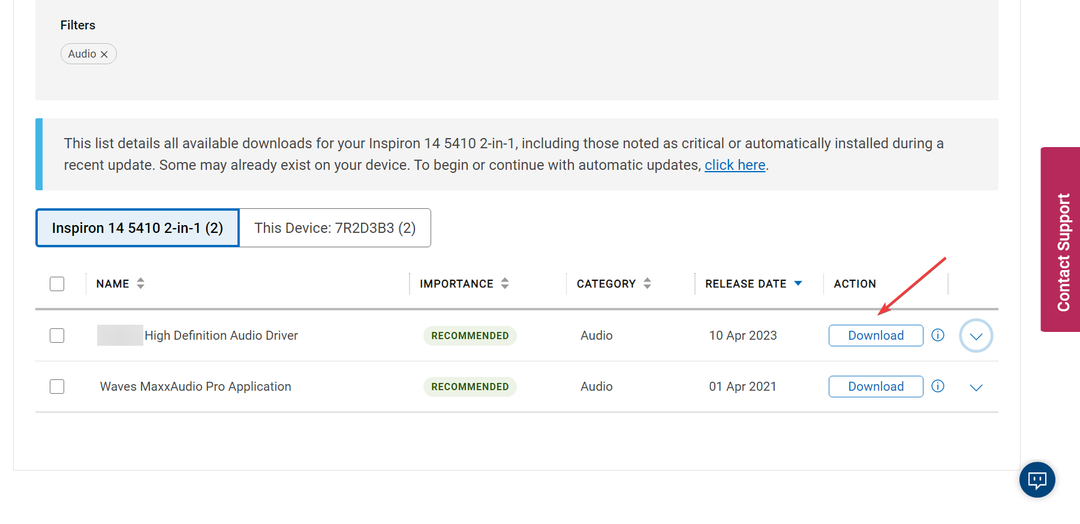

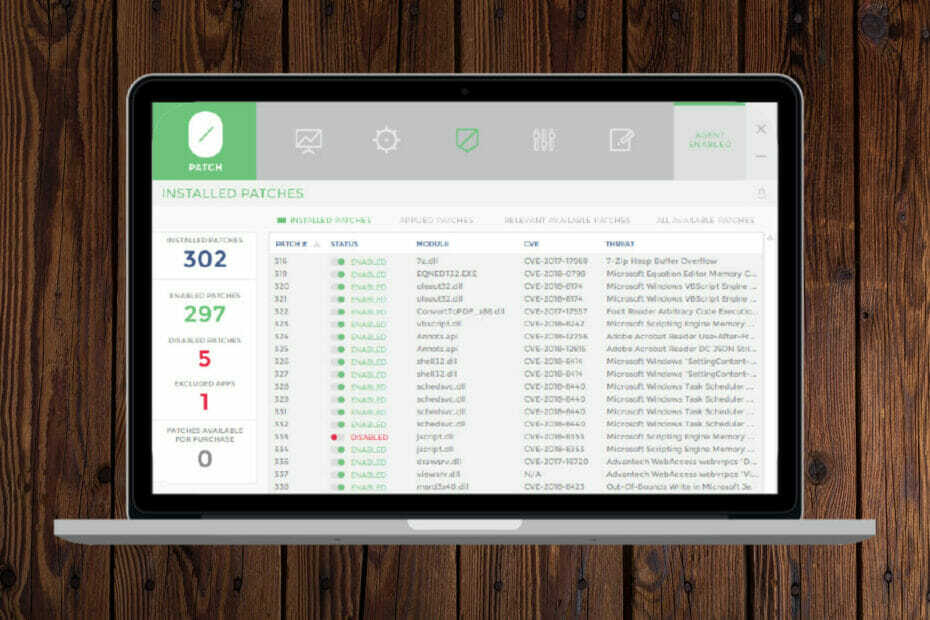

0Patch escribió su propio microparche para cubrir las pistas de Microsoft y cerrar la vulnerabilidad. La compañía dice que el parche protege todas las versiones de Windows afectadas, incluidas 20H2, 2004,1909 y Windows Server 2019.

El gigante tecnológico de Redmond no ha dicho cuándo lanzará un parche oficial, considerando que todavía lo ve como un problema de baja prioridad debido al acceso local.

Esto significa que una ETA plausible podría ser el lanzamiento del software del martes de parches de diciembre.

¿Cuál es su opinión sobre toda la situación? Comparta su opinión con nosotros en la sección de comentarios a continuación.