- El exploit de día cero MysterySnail afecta negativamente a los clientes de Windows y las versiones de servidor.

- Las empresas de TI, las organizaciones militares y de defensa se encuentran entre las partes más afectadas por el malware.

- IronHusky estuvo detrás del ataque a los servidores.

Según los investigadores de seguridad, utilizando un exploit de privilegio de elevación de día cero, los piratas informáticos chinos han podido atacar empresas de TI y contratistas de defensa.

Según la información recopilada por los investigadores de Kaspersky, un grupo de APT pudo aprovechar una vulnerabilidad de día cero en el controlador del kernel de Windows Win32K en el desarrollo de un nuevo troyano RAT. El exploit de día cero tenía muchas cadenas de depuración de la versión anterior, la vulnerabilidad CVE-2016-3309. Entre agosto y septiembre de 2021, MysterySnail atacó un par de servidores de Microsoft.

La infraestructura de comando y control (C&C) es bastante similar al código descubierto. Es a partir de esta premisa que los investigadores pudieron vincular los ataques al grupo de piratas informáticos IronHusky. Tras una mayor investigación, se estableció que las variantes del exploit se estaban utilizando en campañas a gran escala. Esto fue principalmente contra las organizaciones militares y de defensa, así como contra las empresas de TI.

El analista de seguridad reitera los mismos sentimientos compartidos por los investigadores de Kaspersky a continuación sobre las amenazas planteadas por IronHusky a las grandes entidades que utilizan el malware.

Investigadores en @kaspersky compartir lo que saben sobre el #MisterioCaracol#rata con nosotros. A través de su análisis, atribuyeron la #malware a los actores de amenazas conocidos como #Hierro. https://t.co/kVt5QKS2YS#La seguridad cibernética#Seguridad informatica#InfoSec#AmenazaIntel#AmenazaCaza# CVE202140449

- Lee Archinal (@ArchinalLee) 13 de octubre de 2021

Misterio ataque de caracol

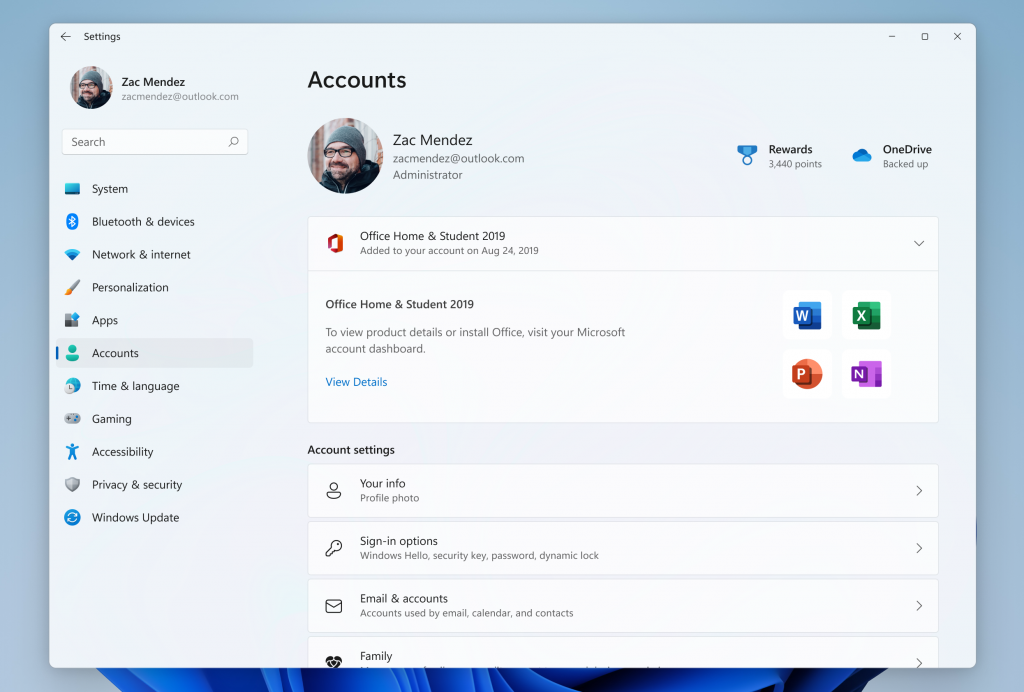

MysterySnail RAT se desarrolló para afectar a los clientes de Windows y las versiones de servidor, específicamente desde Windows 7 y Windows Server 2008 hasta las últimas versiones. Esto incluye Windows 11 y Windows Server 2022. Según los informes de Kaspersky, el exploit se dirige principalmente a las versiones de los clientes de Windows. Sin embargo, se encontró principalmente en sistemas Windows Server.

Según la información recopilada por los investigadores, esta vulnerabilidad se deriva de la capacidad de establecer devoluciones de llamada en modo de usuario y ejecutar funciones API inesperadas durante la implementación de estas devoluciones de llamada. Según los investigadores, ejecutar la función ResetDC por segunda vez desencadena el error. Esto es para el mismo identificador durante la ejecución de su devolución de llamada.

¿Te afectó el exploit de día cero MysterySnail? Háganos saber en la sección de comentarios a continuación.