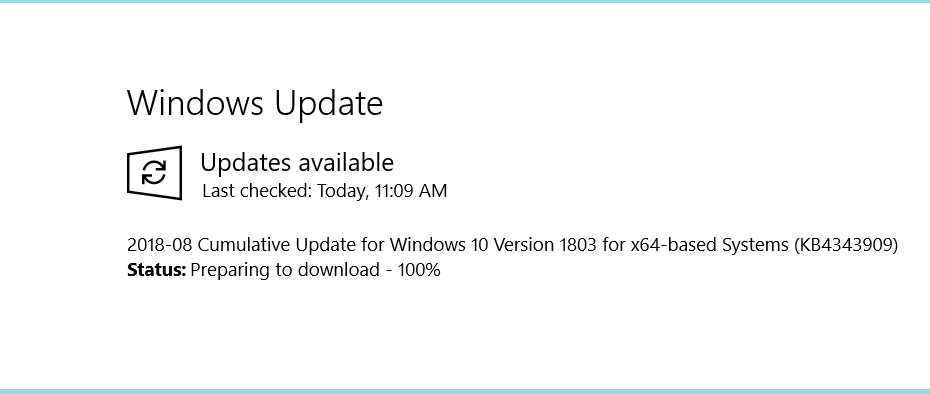

- El evento Patch Tuesday de este mes trae a los usuarios de todo el mundo un total de 67 correcciones.

- Casi la mitad de los parches liberados abordar los problemas de privilegios del usuario en una computadora.

- miEl corte de código arbitrario en la computadora de una víctima también es un problema solucionado ahora.

- También se está explotando activamente el componente MSHTML de Microsoft Office.

El grupo de actualizaciones periódicas de la compañía de Redmond adquiere la mayor importancia este mes, ya que la compañía lanza una solución para un error de gravedad crítica.

Actualmente se hace referencia a esto por su referencia de designación de vulnerabilidad, CVE-2021-40444.

También sabemos que actualmente se está explotando, en documentos de Office, así como importantes parches para productos de Microsoft y servicios en la nube.

Microsoft corrige las brechas de seguridad a través de Patch Tuesday

Durante el evento Patch Tuesday de este mes, Microsoft lanzó un total de 67 correcciones para muchos de sus productos.

La mayor cantidad de arreglos, que es 27, fue para reparar problemas que un atacante podría usar para aumentar su propio nivel de privilegios en una computadora.

Si se pregunta cuál es el segundo número más grande, que en este caso es 14, analice la capacidad de un atacante para ejecutar código arbitrario en la computadora de la víctima.

Es importante saber que todas las vulnerabilidades críticas, excepto una, se incluyen en la categoría de ejecución remota de código.

Esto incluye el error -40444, que fue apodado el Vulnerabilidad de ejecución remota de código MSHTML de Microsoft.

La vulnerabilidad crítica no RCE es un error de divulgación de información que afecta Esfera azul (CVE-2021-36956), una plataforma creada por Microsoft, que está destinada a agregar una capa de seguridad a los dispositivos de Internet de las cosas (IoT).

Algunos de los errores desagradables que afectan al navegador Edge en las plataformas Android e iOS también fueron solucionados por el gigante de la tecnología.

Los usuarios de ese navegador en esos dispositivos deberán, necesariamente, obtener sus versiones fijas del tienda de aplicaciones relevante para su dispositivo, las cuales están sujetas a una vulnerabilidad que Microsoft describe como suplantación.

Las vulnerabilidades críticas que afectan al propio Windows (CVE-2021-36965 y CVE-2021-26435) se aplican a un componente llamado WLAN AutoConfig Service.

Si no lo sabía, esto es parte del mecanismo que usa Windows 10 para elegir la red inalámbrica a la que se conectará una computadora y al motor de secuencias de comandos de Windows, respectivamente.

Microsoft no proporcionó información adicional antes de la fecha límite de lanzamiento del martes de parches sobre el mecanismo por el cual estos errores ejecutan código en un sistema.

Los desarrolladores de Redmond abordan un gran error de Office este mes

Después de que se descubrió este error y se hizo de conocimiento público el 7 de septiembre, los investigadores y analistas de seguridad comenzaron a intercambiar ejemplos de prueba de concepto de cómo un atacante podría aprovechar el exploit.

Desafortunadamente, el alto perfil de este error significa que los atacantes se habrán dado cuenta y es probable que comiencen a explotar la vulnerabilidad.

Este desagradable error involucra al componente MSHTML de Microsoft Office, que puede representar las páginas del navegador en el contexto de un documento de Office.

En la explotación del error, un atacante crea un control ActiveX creado con fines malintencionados y luego incrusta código en un documento de Office que llama al control ActiveX cuando el documento se abre o vista previa.

Las etapas del ataque son, en términos generales:

- Target recibe un documento de Office .docx o .rtf y lo abre

- El documento extrae HTML remoto de una dirección web maliciosa

- El sitio web malicioso envía un archivo .CAB a la computadora del objetivo.

- El exploit lanza un ejecutable desde dentro del .CAB (generalmente llamado con una extensión .INF)

La secuencia de comandos maliciosa utiliza el controlador integrado para .cpl archivos (Panel de control de Windows) para ejecutar el archivo con una extensión .inf (que en realidad es un .dll malicioso) extraído del archivo .cab.

Mucha gente no solo ha creado exploits funcionales de prueba de concepto (PoC), sino que algunos han creado y publicado herramientas de creación que cualquiera puede usar para convertir un documento de Office en un arma.

La versión original del exploit usaba Microsoft Word.docx documentos, pero ya hemos detectado algunas versiones que utilizan.rtf extensiones de archivo.

Los atacantes utilizan las técnicas no solo para ejecutar archivos .exe, sino también archivos .dll maliciosos, utilizando rundll32. No hay razón para creer que el exploit no ampliará su alcance a otros tipos de documentos de Office.

Es bueno saber que los funcionarios de Redmond están haciendo lo mejor que pueden para mantenernos a salvo, pero se trata de un esfuerzo común, por lo que también tenemos que hacer nuestra parte.

¿Qué opinas sobre las actualizaciones del martes de parches de este mes? Comparta su opinión con nosotros en la sección de comentarios a continuación.