- Microsoft advierte a sus usuarios y les aconseja que tomen medidas inmediatas para mantenerse protegidos.

- Una nueva campaña de phishing ha sido descubierta por el Equipo de inteligencia de amenazas de Microsoft 365 Defender.

- Los atacantes combinan estos enlaces con cebos de ingeniería social que se hacen pasar por conocidas herramientas de productividad.

- Para que todo parezca normal, los piratas informáticos utilizan Google reCAPTCHA para bloquear cualquier intento de escaneo dinámico.

La compañía de tecnología con sede en Redmond emitió una advertencia para todos sus usuarios, instándolos a tomar las medidas adecuadas para mantenerse protegidos.

Los expertos han estado rastreando una campaña de phishing de credenciales generalizada que se basa en enlaces de redireccionamiento abiertos, al tiempo que sugieren que puede defenderse de tales esquemas.

Este es solo uno de los múltiples esquemas de este tipo que han intentado terceros maliciosos en los últimos meses. por lo que deberíamos tomarnos esta advertencia en serio y hacer todo lo posible para proteger nuestros datos confidenciales.

Microsoft crea conciencia sobre un nuevo ataque de phishing

Aunque los enlaces de redireccionamiento en los mensajes de correo electrónico son una herramienta vital para llevar a los destinatarios a sitios web de terceros o realizar un seguimiento de las tasas de clics y medir el éxito de las campañas de ventas y marketing, existen otras formas de hacerlo bien.

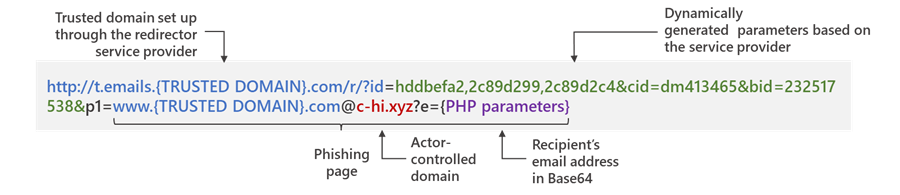

Un abrir redireccionamiento es cuando una aplicación web permite que un parámetro HTTP contenga una URL proporcionada por el usuario que hace que la solicitud HTTP sea redirigida al recurso referenciado.

Los competidores pueden abusar de esta misma técnica para redirigir dichos enlaces a su propia infraestructura y, al mismo tiempo, mantener intacto el dominio de confianza en la URL completa.

Esto les ayuda a evadir el análisis de los motores anti-malware, incluso cuando los usuarios intentan desplazarse sobre los enlaces para comprobar si hay signos de contenido sospechoso.

El equipo de inteligencia de amenazas de Microsoft 365 Defender se desarrolló sobre este tema y explicó cómo se llevan a cabo estos ataques, en un detallado entrada en el blog.

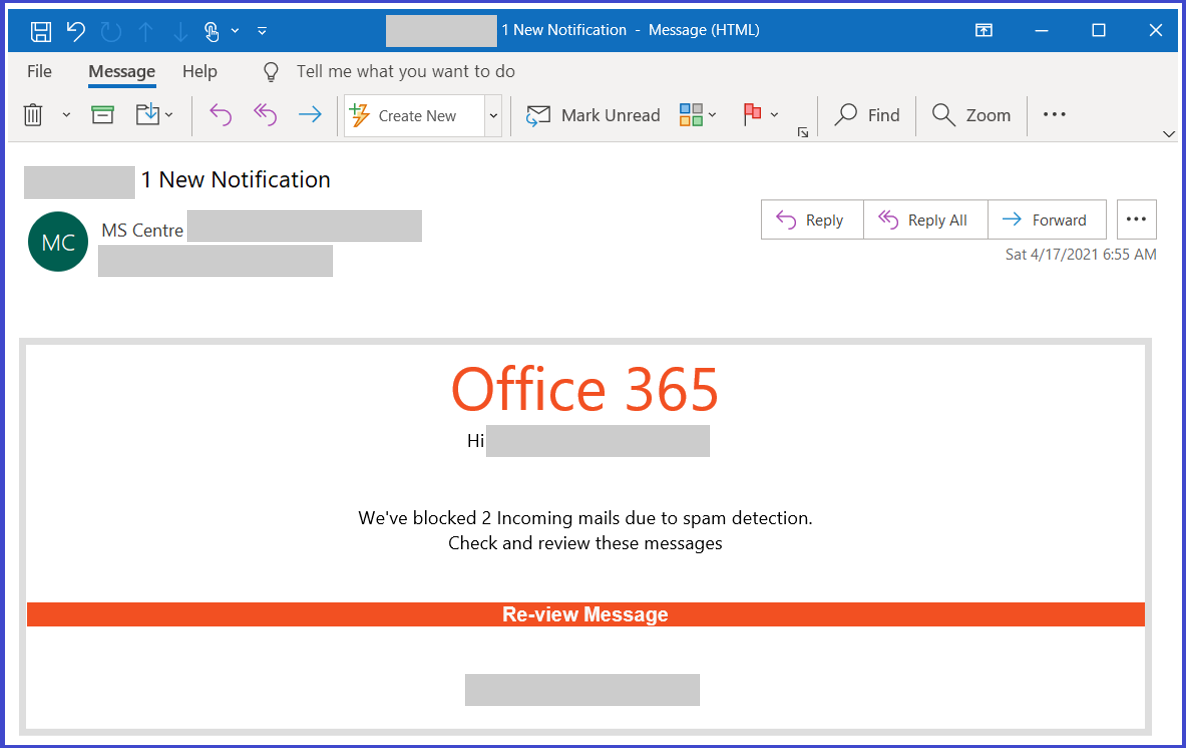

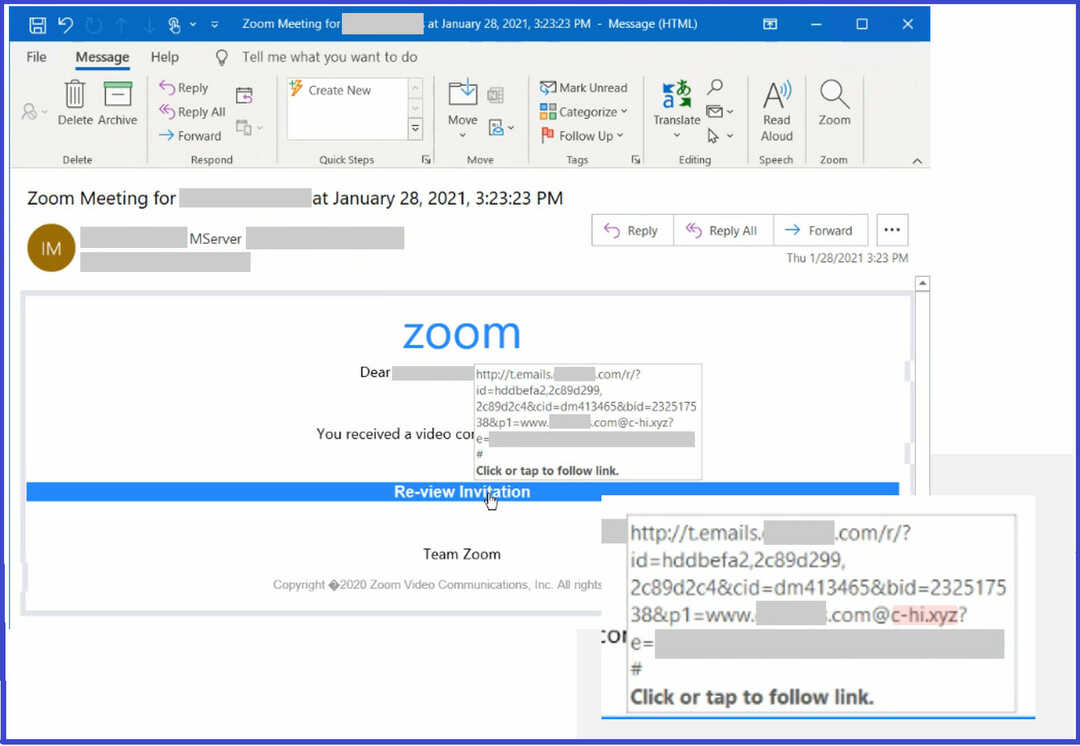

Los atacantes combinan estos enlaces con cebos de ingeniería social que se hacen pasar por herramientas y servicios de productividad conocidos para atraer a los usuarios a hacer clic. Hacerlo conduce a una serie de redirecciones, incluida una página de verificación CAPTCHA que agrega una sensación de legitimidad e intentos de evadir algunos sistemas de análisis automatizados, antes de llevar al usuario a un inicio de sesión falso página. En última instancia, esto conduce al compromiso de las credenciales, lo que abre al usuario y su organización a otros ataques.

Para llevar con éxito a las víctimas potenciales a sitios de phishing, las URL de redireccionamiento incrustadas en el mensaje se configuran mediante un servicio legítimo.

De hecho, los dominios finales controlados por actores contenidos en el enlace aprovechan los dominios de nivel superior .xyz, .club, .shop y .online, pero que se pasan como parámetros para escabullirse de la puerta de enlace de correo electrónico soluciones.

Microsoft declaró que descubrió al menos 350 dominios de phishing únicos como parte de esta campaña de piratería.

La herramienta más eficaz que tienen los piratas informáticos es convencer a los señuelos de ingeniería social que pretenden ser mensajes de notificación de aplicaciones como Office 365 y Zoom, una técnica de evasión de detección bien diseñada y una infraestructura duradera para llevar a cabo el ataques.

Y para reforzar aún más la credibilidad del ataque, hacer clic en el enlace especialmente diseñado redirecciona los usuarios a una página de destino maliciosa que emplea Google reCAPTCHA para bloquear cualquier escaneo dinámico intentos.

Después de completar la verificación CAPTCHA, a las víctimas se les muestra una página de inicio de sesión fraudulenta que imita un servicio conocido como Microsoft Office 365, solo para deslizar sus contraseñas al enviar el información.

Si la víctima ingresa una contraseña, la página se actualiza con un mensaje de error que declara que la sesión se agotó y le indica al visitante que ingrese la contraseña nuevamente.

Esta es una práctica de validación de datos similar al ritual de doble suscripción utilizado por los servicios de listas de marketing por correo electrónico para garantizar el cumplimiento de las leyes de spam.

Las víctimas de phishing son redirigidas a un sitio web de seguridad legítimo de Sophos que indica, falsamente, que se ha liberado el mensaje de correo electrónico que se les notificó que recuperaran.

Ahora que somos conscientes del peligro, podemos seguir adelante y tomar las acciones oportunas inmediatas, reduciendo el riesgo de convertirnos en una estadística más en esta ciberguerra.

¿Está haciendo todo lo posible para protegerse de los intentos de phishing? Háganos saber en la sección de comentarios.

![¿Puede el antivirus detectar el phishing? [Guía de prevención]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![¿Puede el antivirus detectar el phishing? [Guía de prevención]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)