- Si un dispositivo ha sido infectado con el ransomware REvil, el inicio de sesión automático en Modo seguro asegura al reiniciar.

- Con los últimos cambios implementados en el código malicioso, no se necesita ninguna acción por parte del usuario.

- La mejor protección contra este tipo de ataque de ransomware sigue siendo un antivirus confiable.

- Los informes muestran que la mayoría de las herramientas antivirus pueden detectar ataques de ransomware REvil incluso después de las modificaciones.

Investigaciones de seguridad recientes revelaron que REvil / Sodinokibi Secuestro de datos ha perfeccionado sus tácticas de ataque para garantizar el acceso a los sistemas operativos de las víctimas.

Los cambios aplicados modifican la contraseña de inicio de sesión del sistema del usuario y fuerzan un reinicio del sistema solo para permitir que el malware cifre los archivos. Pueden verse afectados tanto los sistemas operativos Windows más antiguos como los más nuevos.

Los resultados de los fueron publicados por el investigador R3MRUN en su Cuenta de Twitter.

¿Cómo actúa el ransomware REvil para forzar el inicio de sesión en modo seguro?

Antes del cambio, el ransomware habría utilizado un argumento de línea de comandos -smode para reiniciar el dispositivo en Modo seguro, pero necesitaba que el usuario acceda manualmente a ese entorno.

Este es un método nuevo y engañoso de ataque cibernético, considerando que se supone que el Modo seguro es... seguro e incluso se recomienda como un entorno seguro para la limpieza de malware en caso de corrupción del sistema.

Más aún, mientras está en Modo seguro, los procesos no son interrumpidos por software de seguridad o servidores.

Para evitar levantar sospechas, el código ransomware se ha modificado convenientemente. Ahora, junto con el argumento -smode, el ransomware también cambia la contraseña del usuario a DTrump4ever, muestran los mensajes.

En consecuencia, el archivo malicioso modificó algunas entradas del Registro y Windows se reinicia automáticamente con las nuevas credenciales.

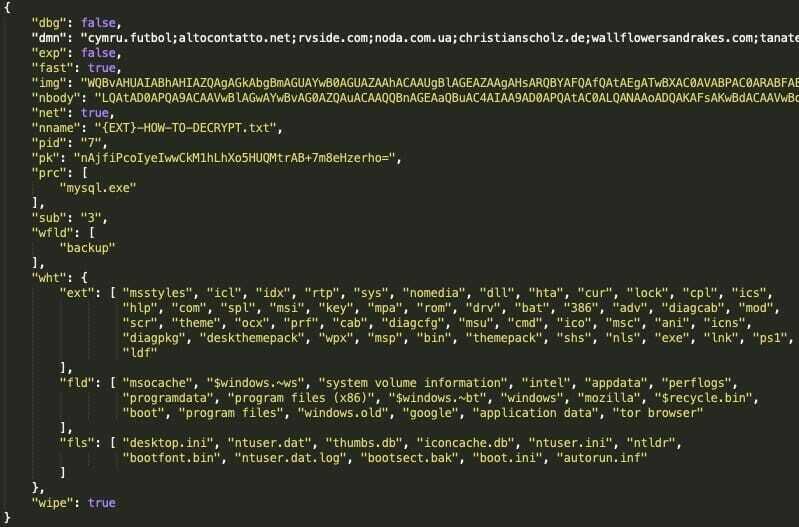

Se cree que el código utilizado es el siguiente:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

AutoAdminLogon = 1

DefaultUserName = [nombre_cuenta]

DefaultPassword = DTrump4ever

El investigador también señaló dos fuentes de VirusTotal con y sin la muestra modificada del ataque. La forma más segura de proteger su sistema contra tal intento sigue siendo un antivirus confiable.

⇒ Obtenga ESET Internet Security

ESET fue una de las 70 herramientas de seguridad que se probaron para descubrir el ransomware REvil (modificado o no); 59 soluciones lo detectaron.

Por lo tanto, asegúrese de instalar un antivirus confiable y habilite la protección en tiempo real para su sistema. Como siempre, también le recomendamos que evite sitios web o fuentes en línea sospechosos.