Si esta usando Sennheiser HeadSetup y HeadSetup Pro, su computadora puede correr un serio riesgo de ataque. Microsoft ha publicado un aviso bajo el nombre conciso ADV180029 - Los certificados digitales divulgados inadvertidamente podrían permitir la suplantación de identidad.

Averigüemos qué dice Microsoft al respecto y luego veamos qué podemos hacer al respecto.

¿Quién encontró la vulnerabilidad?

Y es muy a menudo el caso, el vulnerabilidad no fue encontrado por Sennheiser o incluso por Microsoft. Fue encontrado por Secorvo Security Consulting GmbH. Puedes leer el informe completo aquí. Puede consultar los detalles de el análisis de CVE-2018-17612 visitando la base de datos nacional de vulnerabilidades.

¿Qué ha dicho Microsoft?

El 28 de noviembre de 2018, Microsoft publicó este aviso:

[Estamos notificando] a los clientes sobre dos certificados digitales divulgados inadvertidamente que podrían usarse para falsificar contenido y para proporcionar una actualización de la Lista de certificados de confianza (CTL) para eliminar la confianza en modo de usuario para el Certificados. Los certificados raíz divulgados no tenían restricciones y podrían usarse para emitir certificados adicionales para usos como la firma de código y la autenticación del servidor.

- LEA TAMBIÉN: Sitio de descarga de VLC marcado como malware por Microsoft

En caso de que desee estar seguro mientras navega por Internet, deberá obtener una herramienta totalmente dedicada para proteger su red. Instalar ahora Cyberghost VPN y asegúrate. Protege su PC de ataques mientras navega, enmascara su dirección IP y bloquea todo acceso no deseado.

¿Qué significa esto para los usuarios?

Lo que esto significa en un lenguaje que incluso yo puedo entender es que Sennheiser, en un movimiento no muy inteligente, decidió que dos de sus productos, HeadSetup y HeadSetup Pro, instalarían certificados sin informar a la persona que realiza la instalación.

Otros dos errores de juicio han agravado la situación:

- El certificado se instaló en la carpeta de instalación del software.

- Se utilizó la misma clave de privacidad para todas las instalaciones de Sennheiser de HeadSetup o versiones anteriores.

El problema es que cualquiera que obtenga esa clave de privacidad ahora tiene acceso al sistema informático en el que se ha instalado Sennheiser HeadSetup y HeadSetup Pro.

¿Cuál es la solución? Descarga la revisión

Para ser honesto, estaba a punto de escribir un artículo largo, y posiblemente increíblemente aburrido, sobre lo que todo esto significa para ti como usuario de Sennheiser. Afortunadamente, la compañía nos ha salvado a ambos de esa terrible experiencia que podría destruir el alma.

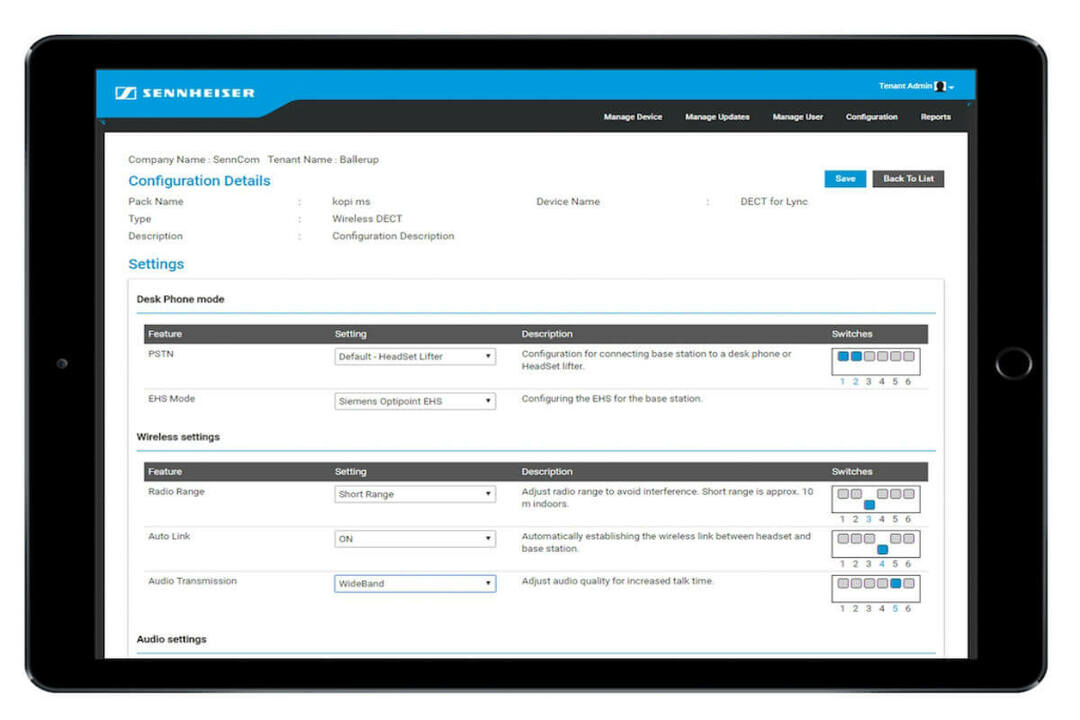

Sennheiser acaba de lanzar una actualización que no solo soluciona el problema, sino que también elimina los sistemas del certificado original que podría haber causado el problema en primer lugar.

Dirígete a Sennheiser's HeadSetup Pro página, y puede leer todo sobre ella.

Envolviéndolo todo

Como siempre es el caso, asegúrese de mantenerse actualizado con todas las noticias sobre cualquier software que utilice y esté atento a cualquier problema de vulnerabilidad informado.

La mejor manera de hacerlo es asegurarse de marcar el Informe de Windows como favorito y visitarnos para conocer todas las noticias que pueda necesitar. Además, también escribimos sobre muchas otras cosas interesantes.

PUBLICACIONES RELACIONADAS QUE PUEDE DESEAR VERIFICAR:

- Microsoft mata el servicio de hotfix, aquí están las alternativas

- Las 7 mejores herramientas antimalware para Windows 10 para bloquear amenazas en 2019

- Los 5 mejores programas antivirus para prevenir el ransomware Petya / GoldenEye