Η επικίνδυνη ευπάθεια ανακαλύφθηκε από την SecureWorks, νωρίτερα φέτος.

- Ένας εισβολέας απλώς θα παραβίαζε ένα εγκαταλελειμμένο URL και θα το χρησιμοποιούσε για να αποκτήσει αυξημένα προνόμια.

- Η ευπάθεια ανακαλύφθηκε από την SecureWorks, μια εταιρεία κυβερνοασφάλειας.

- Η Microsoft το αντιμετώπισε αμέσως, ωστόσο, μιλάει πολύ για το επίπεδο ασφάλειας στον κυβερνοχώρο.

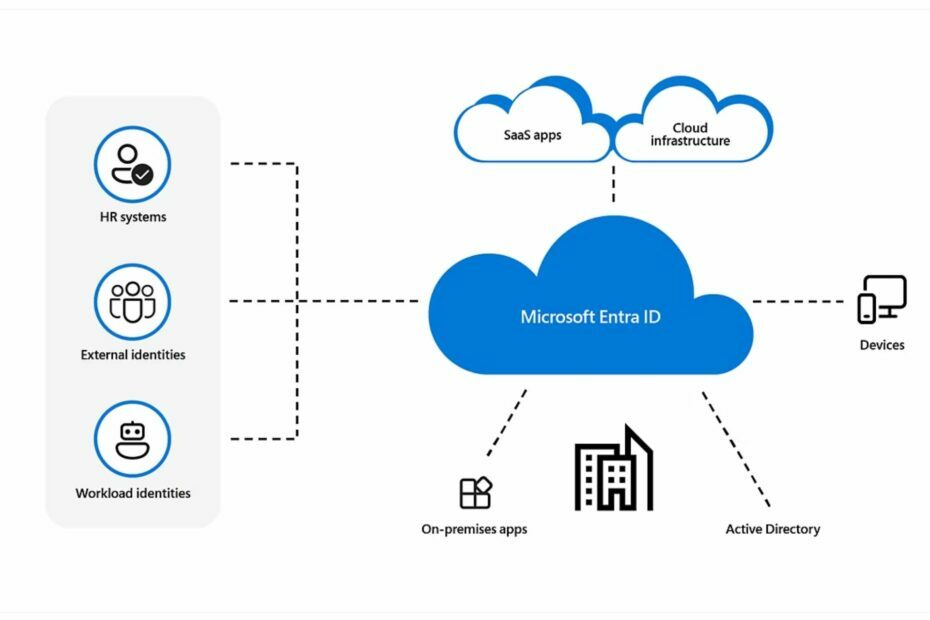

Νωρίτερα φέτος, το Microsoft Entra ID (το οποίο μέχρι τότε ήταν γνωστό ως Azure Active Directory) θα μπορούσε εύκολα να έχει παραβιαστεί και να παραβιαστεί από χάκερ που χρησιμοποιούν εγκαταλελειμμένες διευθύνσεις URL απάντησης. Μια ομάδα ερευνητών από το SecureWorks ανακάλυψε αυτό το θέμα ευπάθειας και ειδοποίησε τη Microsoft.

Ο τεχνολογικός γίγαντας με έδρα το Ρέντμοντ αντιμετώπισε γρήγορα την ευπάθεια και μέσα σε 24 ώρες από την αρχική ανακοίνωση, αφαίρεσε το εγκαταλελειμμένο URL απάντησης στο Microsoft Entra ID.

Τώρα, σχεδόν 6 μήνες μετά από αυτή την ανακάλυψη, η ομάδα πίσω από αυτήν, αποκαλύφθηκε σε μια ανάρτηση ιστολογίου, η διαδικασία που κρύβεται πίσω από τη μόλυνση των εγκαταλελειμμένων διευθύνσεων URL απάντησης και τη χρήση τους για να βάλει φωτιά στο Microsoft Entra ID, ουσιαστικά διακυβεύοντάς το.

Χρησιμοποιώντας το εγκαταλελειμμένο URL, ένας εισβολέας θα μπορούσε εύκολα να αποκτήσει αυξημένα προνόμια του οργανισμού χρησιμοποιώντας το Microsoft Entra ID. Περιττό να πούμε ότι η ευπάθεια αποτελούσε μεγάλο κίνδυνο και η Microsoft προφανώς το αγνοούσε.

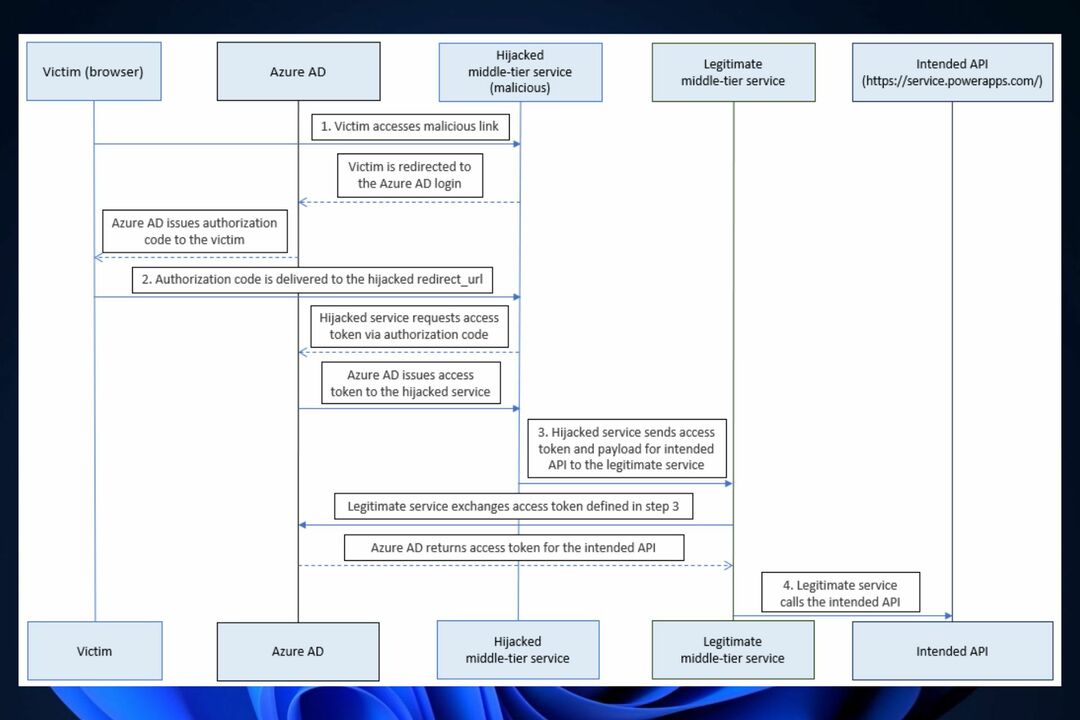

Ένας εισβολέας θα μπορούσε να αξιοποιήσει αυτό το εγκαταλελειμμένο URL για να ανακατευθύνει τους κωδικούς εξουσιοδότησης στον εαυτό του, ανταλλάσσοντας τους παράνομα κωδικούς εξουσιοδότησης με διακριτικά πρόσβασης. Ο παράγοντας απειλής θα μπορούσε στη συνέχεια να καλέσει το Power Platform API μέσω μιας υπηρεσίας μεσαίου επιπέδου και να αποκτήσει αυξημένα προνόμια.

SecureWorks

Αυτός είναι ο τρόπος με τον οποίο ένας εισβολέας θα εκμεταλλευόταν την ευπάθεια Microsoft Entra ID

- Η εγκαταλελειμμένη διεύθυνση URL απάντησης θα ανακαλυφθεί από τον εισβολέα και θα γίνει πειρατεία με έναν κακόβουλο σύνδεσμο.

- Αυτός ο κακόβουλος σύνδεσμος θα μπορούσε στη συνέχεια να αποκτήσει πρόσβαση από ένα θύμα. Στη συνέχεια, το Entra ID θα ανακατευθύνει το σύστημα του θύματος στη διεύθυνση URL απάντησης, η οποία θα περιλαμβάνει επίσης τον κωδικό εξουσιοδότησης στη διεύθυνση URL.

- Ο κακόβουλος διακομιστής ανταλλάσσει τον κωδικό εξουσιοδότησης για το διακριτικό πρόσβασης.

- Ο κακόβουλος διακομιστής καλεί την υπηρεσία μεσαίου επιπέδου χρησιμοποιώντας το διακριτικό πρόσβασης και το προβλεπόμενο API και το Microsoft Entra ID θα καταλήξει να παραβιαστεί.

Ωστόσο, η ομάδα πίσω από την έρευνα ανακάλυψε επίσης ότι ένας εισβολέας θα μπορούσε απλώς να ανταλλάξει τους κωδικούς εξουσιοδότησης για διακριτικά πρόσβασης χωρίς να αναμεταδώσει διακριτικά στην υπηρεσία μεσαίου επιπέδου.

Δεδομένου πόσο εύκολα θα ήταν για έναν εισβολέα να παραβιάσει αποτελεσματικά τους διακομιστές Entra ID, η Microsoft αντιμετώπισε γρήγορα αυτό το ζήτημα και κυκλοφόρησε μια ενημερωμένη έκδοση την επόμενη μέρα.

Αλλά είναι πολύ ενδιαφέρον να δούμε πώς ο τεχνολογικός γίγαντας με έδρα το Redmond δεν είδε ποτέ αυτή την ευπάθεια εξαρχής. Ωστόσο, η Microsoft έχει ένα ιστορικό παραμέλησης κάπως τρωτών σημείων.

Νωρίτερα αυτό το καλοκαίρι, η εταιρεία επικρίθηκε έντονα από την Tenable, μια άλλη διάσημη εταιρεία κυβερνοασφάλειας, επειδή απέτυχε να αντιμετωπίσει μια άλλη επικίνδυνη ευπάθεια που θα επέτρεπε σε κακοήθεις οντότητες να έχουν πρόσβαση στις τραπεζικές πληροφορίες των χρηστών της Microsoft.

Είναι σαφές ότι η Microsoft πρέπει να επεκτείνει με κάποιο τρόπο το τμήμα κυβερνοασφάλειάς της. Τι πιστεύετε γι 'αυτό;

![5+ καλύτερο λογισμικό ασφαλείας για μικρές επιχειρήσεις [Λίστα 2021]](/f/d0ba5dcaa3329a34dd1d18f6072aa741.jpg?width=300&height=460)