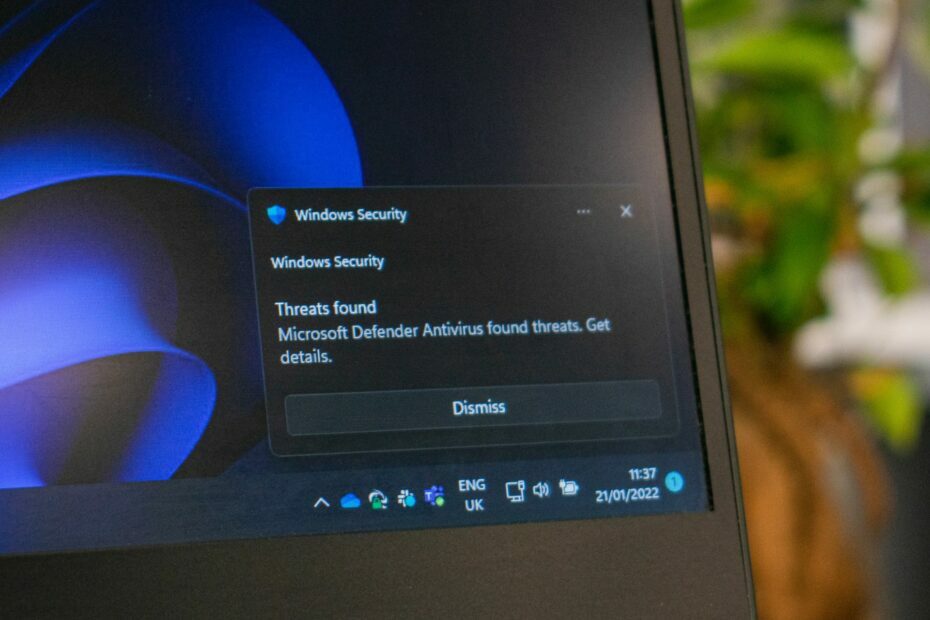

Οι ενημερώσεις του Patch Tuesday είναι εδώ και επικεντρώνονται στην ασφάλεια.

- 73 CVE αντιμετωπίζονται στην ενημέρωση, που κυμαίνονται από μέτρια έως κρίσιμα.

- Αντιμετωπίζονται επίσης τα τρωτά σημεία του Chrome και του GitHub.

- Τώρα μπορείτε να κάνετε λήψη και εγκατάσταση της έκδοσης KB5027231 στα Windows 11.

Είναι πάλι αυτή η ώρα του μήνα. Το μάντεψες. Το Patch Tuesday έφτασε με ορισμένες σημαντικές ενημερώσεις ασφαλείας για τα Windows 11.

Σύμφωνα με τον τεχνολογικό γίγαντα που εδρεύει στο Redmond, το KB5027231 αντιμετωπίζει συγκεκριμένα ζητήματα ασφαλείας στα Windows 11, συμπεριλαμβανομένης της βελτίωσης του KB5026446χαρακτηριστικά για την ασφάλεια.

Αξίζει να σημειωθεί ότι αυτή η ενημέρωση εστιάζει σε τουλάχιστον 73 CVE που είναι είτε κρίσιμα έως μέτρια, και προσφέρει επίσης υποστήριξη σε 22 CVE εκτός της Microsoft, ειδικά για Chrome και GitHub.

Ευτυχώς, κανένα από αυτά δεν εκμεταλλεύεται ενεργά αυτήν τη στιγμή, οπότε μπορείτε να αναπνεύσετε αν δεν έχετε ενημερώσει τα Windows 11.

KB5027231: Ακολουθεί η πλήρης λίστα με τα CVE που η Microsoft απευθύνθηκε την Τρίτη Patch

Μερικά από τα πιο σημαντικά CVE που αντιμετωπίζονται σε αυτήν την ενημέρωση ασφαλείας εστιάζουν σε κρίσιμα CVE που επιτίθενται στο Net Framework του Visual Studio, καθώς και στους διακομιστές Microsoft SharePoint.

Υπάρχει ένα συγκεκριμένο CVE που είναι πολύ επιρρεπές σε επιθέσεις, το CVE-2023-32013, και αφορά την άρνηση υπηρεσίας των Windows Hyper-V, επομένως ίσως θέλετε να ενημερώσετε το σύστημά σας εάν βρίσκεται στον στόχο σας.

Ακολουθεί η πλήρης λίστα με τα CVE που πραγματοποίησε η Microsoft την Τρίτη Patch.

| Ετικέτα | CVE | Βασική βαθμολογία | Διάνυσμα CVSS | Εκμεταλλευσιμότητα | Συχνές ερωτήσεις; | Λύσεις; | Μετριασμούς; |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| Microsoft Exchange Server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| .Πλαίσιο δικτύου | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET Core | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| NuGet Client | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Edge (βασισμένο σε Chromium) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πολιτική ομάδας Windows | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πελάτης απομακρυσμένης επιφάνειας εργασίας | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows DHCP Server | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Ναί |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Ναί |

| Windows GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| Πρόγραμμα οδήγησης συσκευής Windows TPM | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| Πρόγραμμα οδήγησης Mini Filter Files Windows Cloud | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| Πελάτης απομακρυσμένης επιφάνειας εργασίας | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Ναί |

| Μέθοδοι ελέγχου ταυτότητας των Windows | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Βιβλιοθήκη κωδικοποιητών Microsoft Windows | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Υπηρεσία γεωγραφικής θέσης των Windows | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Φιλτράρισμα των Windows | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows Remote Procedure Call Runtime | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| Βιβλιοθήκη κωδικοποιητών Microsoft Windows | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| Πάροχος Microsoft WDAC OLE DB για SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πρόγραμμα οδήγησης ODBC των Windows | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows Resilient File System (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πλαίσιο Συνεργατικής Μετάφρασης των Windows | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πρόγραμμα οδήγησης φίλτρου διαύλου των Windows | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| Υπηρεσία διαχείρισης κοντέινερ των Windows | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Ναί |

| Windows PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Ναί |

| Windows Installer | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πρόγραμμα οδήγησης εκτυπωτή Microsoft | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows Hello | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Πυρήνας των Windows | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Ρόλος: Διακομιστής DNS | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Windows SMB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Ναί |

| Υπηρεσία διακομιστή Windows | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Ναί |

| Microsoft Power Apps | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office Excel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| Microsoft Exchange Server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Πιθανότερη εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office Excel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| .NET και Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office Excel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Visual Studio | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Οχι | Οχι | Οχι |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Edge (βασισμένο σε Chromium) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Κωδικός Visual Studio | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| Microsoft Edge (βασισμένο σε Chromium) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

| το γραφείο της Microsoft | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Λιγότερο πιθανή εκμετάλλευση | Ναί | Οχι | Οχι |

Από την άλλη πλευρά, οι ενημερώσεις προσθέτουν επίσης υποστήριξη για Ήχος Bluetooth χαμηλής ενέργειας. Αν θυμάστε, αυτή η συγκεκριμένη λειτουργία θα σας επιτρέψει να χρησιμοποιείτε τα ασύρματα ακουστικά Bluetooth σας πολύ περισσότερο, παρέχοντας ταυτόχρονα την ίδια ποιότητα ήχου.

Η τεχνολογία δεν καταναλώνει μεγάλη ποσότητα από την μπαταρία των συσκευών σας, επιτρέποντας έναν βιώσιμο τρόπο να απολαμβάνετε τη μουσική, τα podcast και οτιδήποτε ακούτε.

Ακολουθεί η λίστα με τις άλλες βελτιώσεις που έρχονται στα Windows 11 με αυτήν τη νέα ενημέρωση.

Βελτιώσεις

- Αυτή η ενημέρωση αντιμετωπίζει ένα γνωστό ζήτημα που επηρεάζει τις εφαρμογές 32-bit που είναι μεγάλη διεύθυνση ενήμερη και χρησιμοποιήστε το CopyFile API. Ενδέχεται να αντιμετωπίζετε προβλήματα κατά την αποθήκευση, αντιγραφή ή επισύναψη αρχείων. Εάν χρησιμοποιείτε κάποιο εμπορικό ή εταιρικό λογισμικό ασφαλείας που χρησιμοποιεί εκτεταμένα χαρακτηριστικά αρχείων, αυτό το ζήτημα πιθανότατα θα σας επηρεάσει. Για τις εφαρμογές του Microsoft Office, αυτό το ζήτημα επηρεάζει μόνο τις εκδόσεις 32-bit. Μπορεί να λάβετε το σφάλμα "Το έγγραφο δεν αποθηκεύτηκε".

- Αυτή η ενημέρωση αντιμετωπίζει ένα ζήτημα συμβατότητας. Το ζήτημα παρουσιάζεται λόγω της μη υποστηριζόμενης χρήσης του μητρώου.

- Αυτή η ενημέρωση αντιμετωπίζει ένα ζήτημα που επηρεάζει τον πυρήνα των Windows. Αυτό το ζήτημα σχετίζεται με το CVE-2023-32019. Για να μάθετε περισσότερα, δείτε KB5028407.

Τι πιστεύετε για αυτές τις ενημερώσεις του Patch Tuesday; Φροντίστε να μας ενημερώσετε στην παρακάτω ενότητα σχολίων.