- Οι χρήστες του Office 365 στοχοποιούνται και πάλι από κακόβουλα τρίτα μέρη σε καμπάνιες ηλεκτρονικού ψαρέματος.

- Η Microsoft αποκάλυψε μια τέτοια καμπάνια που βρίσκεται σε εξέλιξη από τον Σεπτέμβριο του 2021.

- Αυτή τη φορά, οι εισβολείς στον κυβερνοχώρο χρησιμοποιούν τις λειτουργίες ελέγχου ταυτότητας πολλαπλών παραγόντων.

Δεν έχουμε αγγίξει το θέμα του κακόβουλου λογισμικού και των επιθέσεων στον κυβερνοχώρο εδώ και αρκετό καιρό, οπότε θα επιστρέψουμε σε αυτό το άλογο και θα σφυρίξουμε.

Μπορεί να μην το γνωρίζετε ακόμα, αλλά κορυφαίοι ερευνητές και μηχανικοί ασφάλειας στη Microsoft στην πραγματικότητα σκόνταψαν μετά από μια μαζική επίθεση phishing που στοχεύει περισσότερους από 10.000 οργανισμούς από τον Σεπτέμβριο του 2021.

Μιλήσαμε για παρόμοιο καμπάνια phishing που στοχεύει το Office 365 χρήστες στα τέλη του περασμένου έτους επίσης, ένα σημάδι ότι οι εισβολείς απλώς δεν θα υποχωρήσουν.

Ναι, πρόκειται για πολλούς στόχους, και πρόκειται να αναλύσουμε το θέμα και να σας πούμε ακριβώς τι πρέπει να προσέχετε όταν χρησιμοποιείτε το Office.

Οι ειδικοί της Microsoft βγάζουν τα εξώφυλλα της νέας καμπάνιας phishing

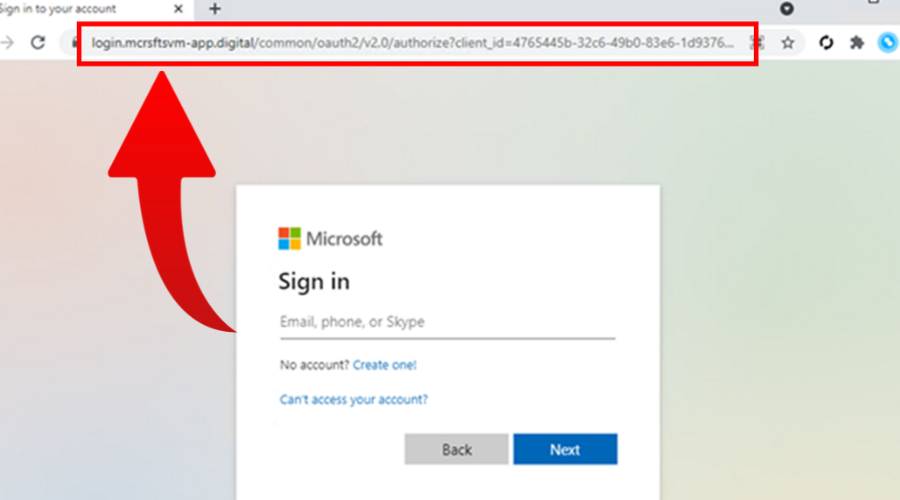

Οι κυβερνοεγκληματίες που εμπλέκονται σε αυτό το σύστημα χρησιμοποίησαν ιστότοπους ηλεκτρονικού "ψαρέματος" του αντιπάλου (AiTM) για να διευκολύνουν την κλοπή κωδικών πρόσβασης και σχετικών δεδομένων συνεδρίας.

Ως αποτέλεσμα, αυτό επέτρεψε στα κακόβουλα τρίτα μέρη να παρακάμψουν τις προστασίες ελέγχου ταυτότητας πολλαπλών παραγόντων αποκτήστε πρόσβαση στα εισερχόμενα email των χρηστών και εκτελέστε επιθέσεις παρακολούθησης χρησιμοποιώντας εκστρατείες συμβιβασμού των επαγγελματικών email εναντίον άλλων στόχους.

Η προαναφερθείσα κύρια κυβερνοεπίθεση στόχευε χρήστες του Office 365 και παραπλανούσε τη σελίδα ελέγχου ταυτότητας του Office στο διαδίκτυο χρησιμοποιώντας διακομιστές μεσολάβησης.

Οι χάκερ χρησιμοποίησαν μηνύματα ηλεκτρονικού ταχυδρομείου με συνημμένα αρχεία HTML που στάλθηκαν σε πολλούς παραλήπτες ενός οργανισμού, στα οποία οι παραλήπτες ενημερώθηκαν ότι είχαν ένα φωνητικό μήνυμα.

Από εκεί, κάνοντας κλικ για να δείτε το συνημμένο που περιλαμβάνεται θα ανοίξει το αρχείο HTML στο προεπιλεγμένο πρόγραμμα περιήγησης του χρήστη, ενημερώνοντας τον συγκεκριμένο χρήστη ότι γινόταν λήψη του φωνητικού μηνύματος.

Τίποτα πέρα από την αλήθεια, καθώς το θύμα ανακατευθύνθηκε στην πραγματικότητα σε έναν ιστότοπο ανακατεύθυνσης από όπου θα κολλούσε το κακόβουλο λογισμικό.

Αυτός ο ιστότοπος phishing έμοιαζε ακριβώς με τον ιστότοπο ελέγχου ταυτότητας της Microsoft, με εξαίρεση τη διεύθυνση ιστού.

Το επόμενο βήμα ήταν να ανακατευθυνθούν τα θύματα στον κύριο ιστότοπο του Office μόλις εισαγάγουν με επιτυχία τα διαπιστευτήριά τους και ολοκληρώσουν το δεύτερο βήμα της επαλήθευσης.

Μόλις γίνει αυτό, ο εισβολέας θα είχε ήδη υποκλέψει τα δεδομένα, και επομένως όλες τις πληροφορίες που χρειαζόταν, συμπεριλαμβανομένου του cookie περιόδου λειτουργίας.

Είναι αυτονόητο ότι μετά από αυτό, κακόβουλα τρίτα μέρη έχουν καταστροφικές επιλογές όπως κλοπή ταυτότητας, απάτη πληρωμών και άλλα.

Οι ειδικοί της Microsoft δηλώνουν ότι οι εισβολείς χρησιμοποίησαν την πρόσβασή τους για να βρουν email που σχετίζονται με οικονομικά και συνημμένα αρχεία. ενώ το αρχικό email ηλεκτρονικού ψαρέματος που στάλθηκε στον χρήστη διαγράφηκε για να αφαιρεθούν τα ίχνη της επίθεσης phishing.

Η παροχή των στοιχείων του λογαριασμού σας Microsoft σε εγκληματίες του κυβερνοχώρου σημαίνει ότι έχουν μη εξουσιοδοτημένη πρόσβαση στα ευαίσθητα δεδομένα σας, όπως στοιχεία επικοινωνίας, ημερολόγια, επικοινωνίες ηλεκτρονικού ταχυδρομείου και άλλα.

Ο καλύτερος τρόπος για να παραμείνετε προστατευμένοι από τέτοιες επιθέσεις είναι να ελέγχετε πάντα την πηγή τυχόν μηνυμάτων ηλεκτρονικού ταχυδρομείου, να μην κάνετε κλικ σε τυχαία πράγματα στο διαδίκτυο και να μην κάνετε λήψη από σκιερές πηγές.

Θυμηθείτε τα, καθώς αυτά τα απλά προληπτικά βήματα μπορεί απλώς να σώσουν τα δεδομένα σας, τον οργανισμό σας, τα χρήματα που έχετε κερδίσει με κόπο ή όλα αυτά ταυτόχρονα.

Έχετε λάβει επίσης ένα τόσο σκιερό email από εισβολείς που προσποιούνται ότι είναι η Microsoft; Μοιραστείτε την εμπειρία σας μαζί μας στην παρακάτω ενότητα σχολίων.