Η κυβερνοασφάλεια θα πρέπει να είναι υψίστης σημασίας για όλους εμάς με πρόσβαση στο διαδίκτυο, ειδικά εάν έχουμε πολύτιμα περιουσιακά στοιχεία ή ευαίσθητες πληροφορίες για προστασία.

Ωστόσο, η ασφάλεια του λογαριασμού σας μπορεί μερικές φορές να αποδειχθεί πολύ πιο δύσκολη από το να το λέτε, καθώς τα έξυπνα κακόβουλα τρίτα μέρη θα βρίσκουν πάντα έναν τρόπο να παρακάμψουν τη διαθέσιμη ασφάλεια.

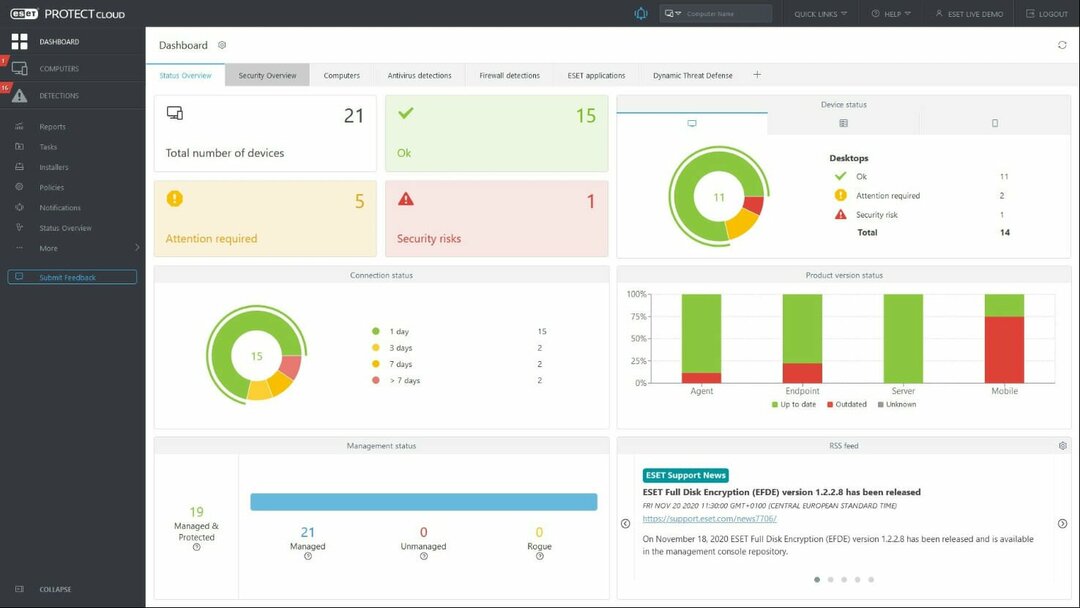

Πρόσφατα, η ESET κυκλοφόρησε διορθώσεις ασφαλείας για να αντιμετωπίσει μια κλιμάκωση τοπικών προνομίων υψηλής σοβαρότητας ευπάθεια που επηρεάζει πολλά προϊόντα σε συστήματα που εκτελούν Windows 10 και νεότερες εκδόσεις ή Windows Server 2016 και παραπανω.

Το ελάττωμα, το οποίο είναι γνωστό ως CVE-2021-37852, αναφέρθηκε από το Zero Day Initiative, προειδοποιώντας τους χρήστες ότι επιτρέπει στους εισβολείς να κλιμακώσουν τα προνόμια σε NT ΑΡΧΗ\ΣΥΣΤΗΜΑ δικαιώματα λογαριασμού.

Λάβετε υπόψη ότι αυτό είναι μακράν το υψηλότερο επίπεδο προνομίων σε ένα σύστημα Windows και οι χάκερ το επιτυγχάνουν χρησιμοποιώντας τη διεπαφή σάρωσης προστασίας από κακόβουλο λογισμικό των Windows.

Οι ειδικοί σε θέματα ασφάλειας προειδοποιούν για επικείμενους κινδύνους στον κυβερνοχώρο

Αν δεν το ξέρατε ήδη, το AMSI παρουσιάστηκε για πρώτη φορά με την τεχνική προεπισκόπηση των Windows 10. Στην πραγματικότητα επιτρέπει σε εφαρμογές και υπηρεσίες να ζητούν σαρώσεις buffer μνήμης από οποιοδήποτε σημαντικό προϊόν προστασίας από ιούς που είναι εγκατεστημένο στο σύστημα.

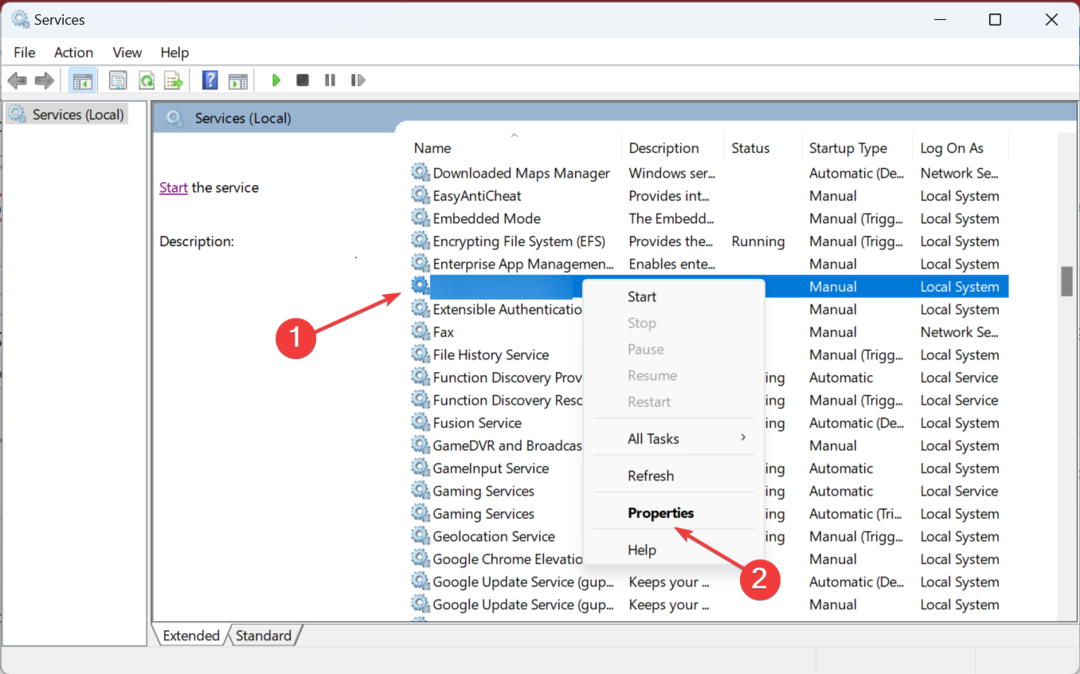

Σύμφωνα με ειδικούς ασφαλείας της ESET, αυτό μπορεί να επιτευχθεί μόνο αφού κερδίσουν οι εισβολείς Δικαιώματα SeImpersonatePrivilege.

Όπως αναφέραμε προηγουμένως, αυτά τα δικαιώματα εκχωρούνται σε χρήστες της τοπικής ομάδας Διαχειριστές και της συσκευής λογαριασμό τοπικής υπηρεσίας για την πλαστοπροσωπία ενός πελάτη μετά τον έλεγχο ταυτότητας, ο οποίος θα πρέπει να περιορίσει τον αντίκτυπο αυτού τρωτό.

Αφ 'ετέρου, Πρωτοβουλία Zero Day δήλωσε ότι οι εγκληματίες του κυβερνοχώρου απαιτείται μόνο να αποκτήσουν τη δυνατότητα εκτέλεσης κώδικα χαμηλών προνομίων στο σύστημα-στόχο, ο οποίος ταιριάζει με τη βαθμολογία σοβαρότητας CVSS της ESET.

Αυτό σημαίνει αυτόματα ότι αυτό το δυσάρεστο και επικίνδυνο σφάλμα μπορεί να γίνει αντικείμενο εκμετάλλευσης από κακόβουλα τρίτα μέρη με χαμηλά προνόμια.

Οι ειδικοί ασφαλείας δημοσίευσαν επίσης μια λίστα που δείχνει τα προϊόντα που επηρεάζονται από αυτήν την ευπάθεια:

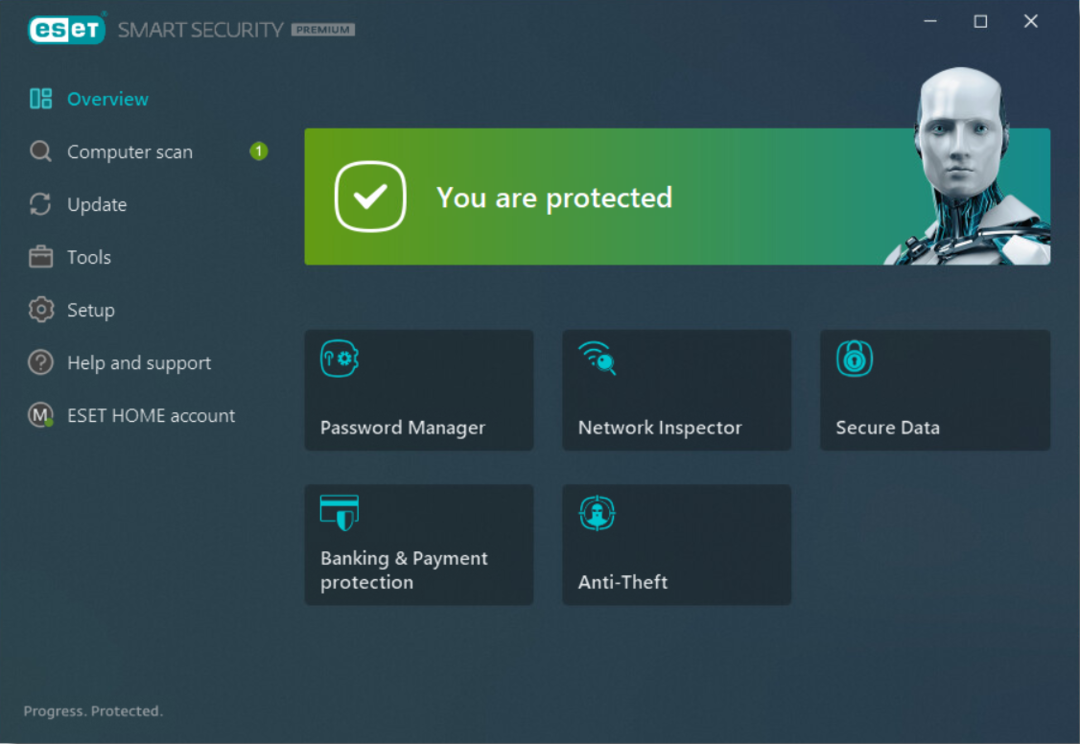

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security και ESET Smart Security Premium από την έκδοση 10.0.337.1 έως 15.0.18.0

- ESET Endpoint Antivirus για Windows και ESET Endpoint Security για Windows από έκδοση 6.6.2046.0 έως 9.0.2032.4

- ESET Server Security για Microsoft Windows Server 8.0.12003.0 και 8.0.12003.1, ESET File Security για Microsoft Windows Server από έκδοση 7.0.12014.0 έως 7.3.12006.0

- ESET Server Security για Microsoft Azure από έκδοση 7.0.12016.1002 έως 7.2.12004.1000

- ESET Security για Microsoft SharePoint Server από έκδοση 7.0.15008.0 έως 8.0.15004.0

- ESET Mail Security για IBM Domino από έκδοση 7.0.14008.0 έως 8.0.14004.0

- ESET Mail Security για Microsoft Exchange Server από έκδοση 7.0.10019 έως 8.0.10016.0

Επίσης πολύ σημαντικό να λάβετε υπόψη είναι ότι το ESET Server Security για τους χρήστες του Microsoft Azure είναι συμβούλεψε για άμεση ενημέρωση στην πιο πρόσφατη διαθέσιμη έκδοση του ESET Server Security για Microsoft Windows Server.

Η θετική πλευρά εδώ είναι ότι η ESET δεν βρήκε στην πραγματικότητα κανένα στοιχείο εκμετάλλευσης σχεδιασμένο να στοχεύει προϊόντα που επηρεάζονται από αυτό το σφάλμα ασφαλείας στη φύση.

Ωστόσο, αυτό δεν σημαίνει ότι πρέπει να αγνοήσουμε τα απαραίτητα βήματα για να γίνουμε ξανά ασφαλείς. Έχετε πέσει ποτέ θύμα μιας τόσο περίτεχνης επίθεσης;

Μοιραστείτε την εμπειρία σας μαζί μας στην παρακάτω ενότητα σχολίων.