- Η Microsoft προειδοποιεί τους χρήστες της και τους συμβουλεύει να λάβουν άμεσα μέτρα προκειμένου να παραμείνουν προστατευμένοι.

- Μια νέα καμπάνια ψαρέματος ανακαλύφθηκε από την Microsoft 365 Defender Threat Intelligence Team.

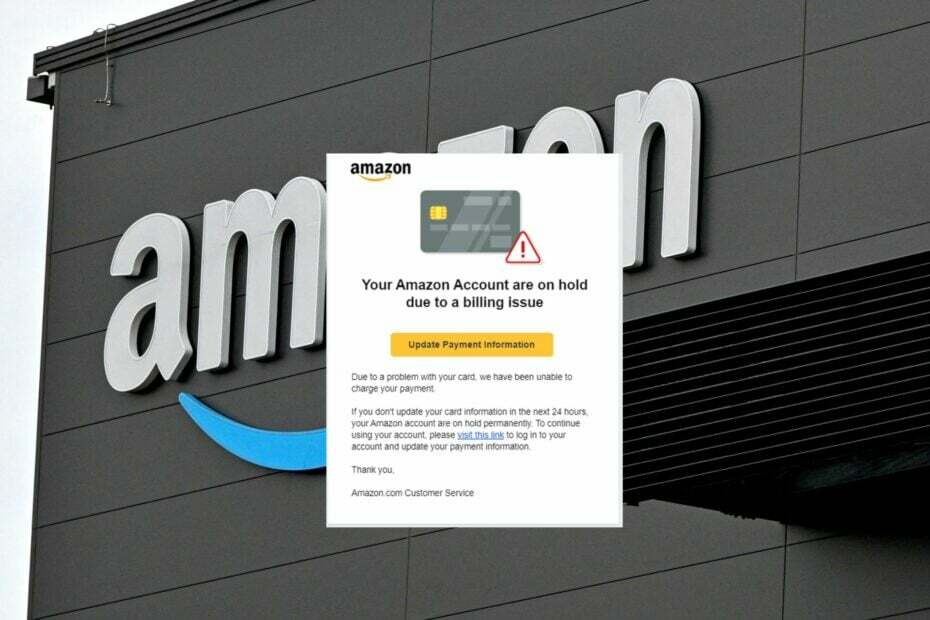

- Οι επιτιθέμενοι συνδυάζουν αυτούς τους δεσμούς με δολώματα κοινωνικής μηχανικής που υποδύονται γνωστά εργαλεία παραγωγικότητας.

- Για να φαίνονται όλα φυσιολογικά, οι χάκερ χρησιμοποιούν το Google reCAPTCHA για να αποκλείσουν τυχόν προσπάθειες δυναμικής σάρωσης.

Η εταιρεία τεχνολογίας με έδρα το Ρέντμοντ εξέδωσε προειδοποίηση για όλους τους χρήστες της, καλώντας τους να λάβουν τις κατάλληλες ενέργειες προκειμένου να παραμείνουν προστατευμένοι.

Οι ειδικοί παρακολουθούν μια ευρέως διαδεδομένη εκστρατεία ψαρέματος διαπιστευτηρίων που βασίζεται σε ανοικτούς συνδέσμους ανακατεύθυνσης, ενώ ταυτόχρονα προτείνουν ότι μπορεί να υπερασπιστεί έναντι τέτοιων προγραμμάτων.

Αυτό είναι μόνο ένα από τα πολλά τέτοια σχέδια που επιχειρήθηκαν από κακόβουλα τρίτα μέρη τους τελευταίους μήνες, οπότε θα πρέπει πραγματικά να λάβουμε σοβαρά υπόψη αυτήν την προειδοποίηση και να κάνουμε ό, τι μπορούμε για να προστατεύσουμε τα ευαίσθητα δεδομένα μας.

Η Microsoft ευαισθητοποιεί σχετικά με τη νέα επίθεση phishing

Παρόλο που οι συνδέσεις ανακατεύθυνσης στα μηνύματα ηλεκτρονικού ταχυδρομείου είναι ένα ζωτικό εργαλείο για τη μεταφορά των παραληπτών σε ιστότοπους τρίτων ή Παρακολουθήστε τα ποσοστά κλικ και μετρήστε την επιτυχία των καμπανιών πωλήσεων και μάρκετινγκ, υπάρχουν και άλλοι τρόποι Καλά.

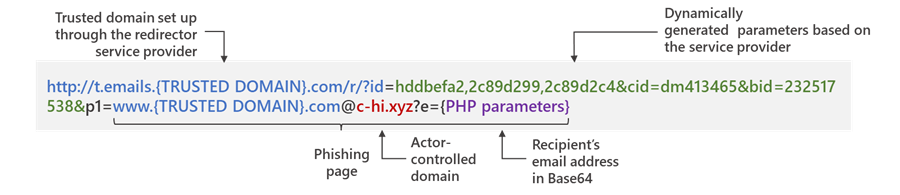

Ενα άνοιγμα ανακατεύθυνσης είναι όταν μια εφαρμογή ιστού επιτρέπει σε μια παράμετρο HTTP να περιέχει μια διεύθυνση URL που παρέχεται από το χρήστη και προκαλεί την ανακατεύθυνση του αιτήματος HTTP στον αναφερόμενο πόρο.

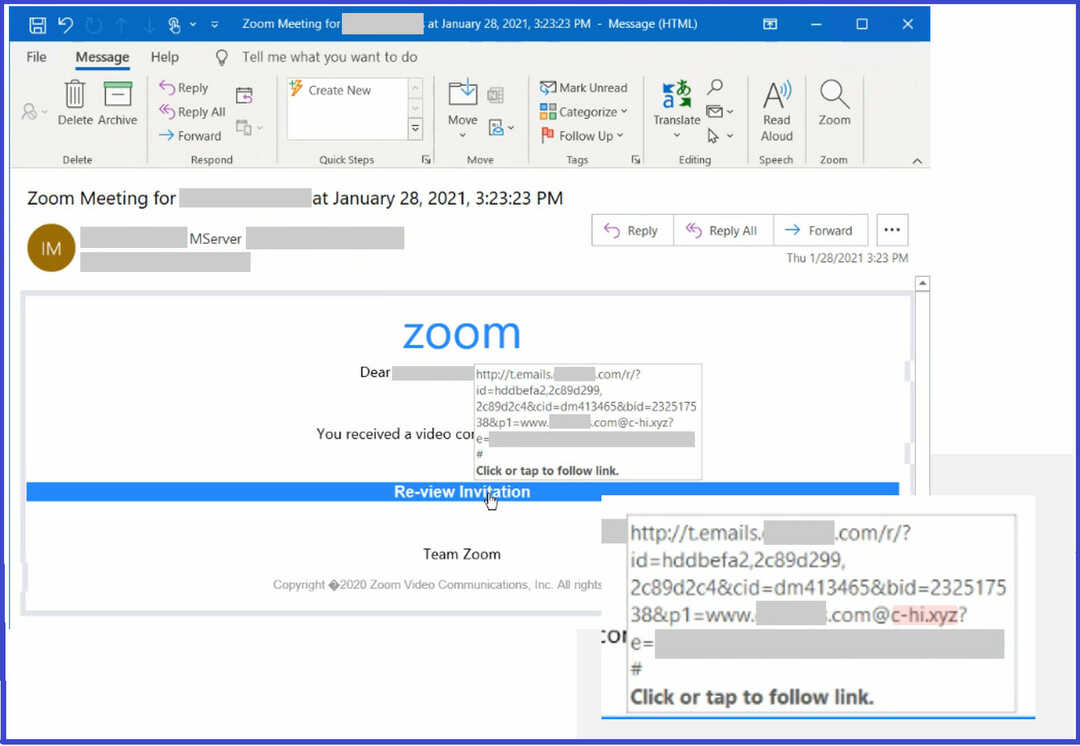

Αυτή η ίδια τεχνική μπορεί να καταχραστεί από τους ανταγωνιστές προκειμένου να ανακατευθύνουν τέτοιους συνδέσμους στη δική τους υποδομή, διατηρώντας ταυτόχρονα ανέπαφο τον αξιόπιστο τομέα στο πλήρες URL.

Αυτό τους βοηθά να αποφύγουν την ανάλυση από μηχανές προστασίας από κακόβουλο λογισμικό, ακόμη και όταν οι χρήστες προσπαθούν να τοποθετηθούν σε συνδέσμους για να ελέγξουν τυχόν σημάδια ύποπτου περιεχομένου.

Η ομάδα Microsoft 365 Defender Threat Intelligence Team αναπτύχθηκε σε αυτό το θέμα και εξήγησε πώς διεξάγονται αυτές οι επιθέσεις, σε μια λεπτομερή ανάρτηση.

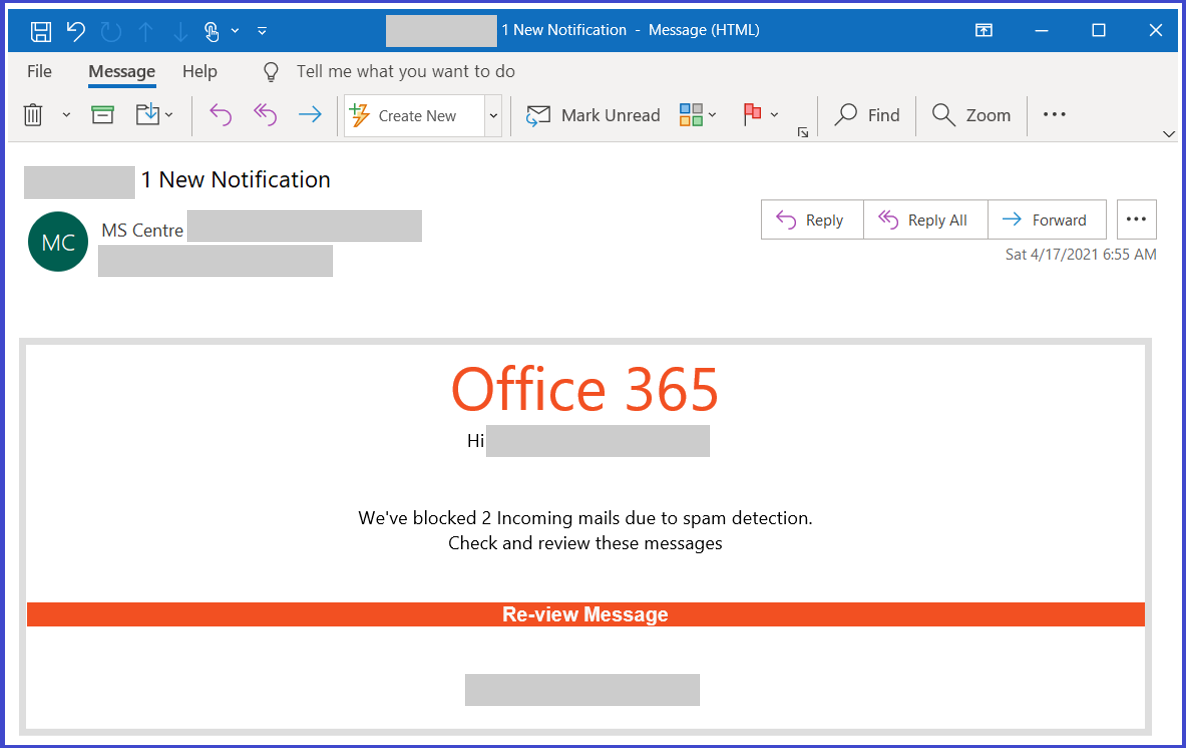

Οι επιτιθέμενοι συνδυάζουν αυτούς τους συνδέσμους με δολώματα κοινωνικής μηχανικής που υποδύονται γνωστά εργαλεία και υπηρεσίες παραγωγικότητας για να παρασύρουν τους χρήστες να κάνουν κλικ. Κάτι τέτοιο οδηγεί σε μια σειρά ανακατευθύνσεων - συμπεριλαμβανομένης μιας σελίδας επαλήθευσης CAPTCHA που προσθέτει μια αίσθηση νομιμότητα και προσπάθειες αποφυγής ορισμένων αυτοματοποιημένων συστημάτων ανάλυσης-προτού οδηγήσετε τον χρήστη σε πλαστή σύνδεση σελίδα. Αυτό οδηγεί τελικά σε συμβιβασμό διαπιστευτηρίων, ο οποίος ανοίγει τον χρήστη και τον οργανισμό του σε άλλες επιθέσεις.

Προκειμένου να οδηγηθούν με επιτυχία τα πιθανά θύματα σε ιστότοπους ηλεκτρονικού "ψαρέματος", οι διευθύνσεις URL ανακατεύθυνσης που είναι ενσωματωμένες στο μήνυμα ρυθμίζονται χρησιμοποιώντας μια νόμιμη υπηρεσία.

Στην πραγματικότητα, οι τελικοί τομείς που ελέγχονται από τον ηθοποιό που περιέχονται στους συνδέσμους αξιοποιούν τομείς ανώτατου επιπέδου .xyz, .club, .shop και .online, αλλά τα οποία έχουν περάσει ως παράμετροι για να γλιστρήσουν από την πύλη email λύσεις.

Η Microsoft δήλωσε ότι ανακάλυψε τουλάχιστον 350 μοναδικούς τομείς ηλεκτρονικού ψαρέματος ως μέρος αυτής της εκστρατείας χάκερ.

Το πιο αποτελεσματικό εργαλείο που έχουν οι χάκερ είναι να πείσουν τα θέλγητρα κοινωνικής μηχανικής που φέρονται να είναι μηνύματα ειδοποίησης εφαρμογές όπως το Office 365 και το Zoom, μια καλά κατασκευασμένη τεχνική αποφυγής ανίχνευσης και μια ανθεκτική υποδομή για την εκτέλεση των επιθέσεις.

Και για να ενισχυθεί περαιτέρω η αξιοπιστία της επίθεσης, κάνοντας κλικ στον ειδικά διαμορφωμένο σύνδεσμο ανακατευθύνει οι χρήστες σε μια κακόβουλη σελίδα προορισμού που χρησιμοποιεί το Google reCAPTCHA για να αποκλείσει κάθε δυναμική σάρωση προσπάθειες.

Μετά την ολοκλήρωση της επαλήθευσης CAPTCHA, στα θύματα εμφανίζεται μια απάτη σελίδα σύνδεσης που μιμείται μια γνωστή υπηρεσία όπως το Microsoft Office 365, μόνο για να σύρετε τους κωδικούς πρόσβασής τους κατά την υποβολή του πληροφορίες.

Εάν το θύμα εισάγει έναν κωδικό πρόσβασης, η σελίδα στη συνέχεια ανανεώνεται με ένα μήνυμα σφάλματος που δηλώνει ότι η σύνοδος έληξε και καθοδηγεί τον επισκέπτη να εισαγάγει ξανά τον κωδικό πρόσβασης.

Αυτή είναι μια πρακτική επικύρωσης δεδομένων που δεν μοιάζει με το τελετουργικό διπλής συμμετοχής που χρησιμοποιείται από τις υπηρεσίες λίστας μάρκετινγκ μέσω ηλεκτρονικού ταχυδρομείου για τη διασφάλιση της συμμόρφωσης με τους νόμους περί ανεπιθύμητων μηνυμάτων.

Τα θύματα ηλεκτρονικού "ψαρέματος" ανακατευθύνονται σε έναν νόμιμο ιστότοπο ασφαλείας της Sophos υποδεικνύοντας, ψευδώς, ότι το μήνυμα ηλεκτρονικού ταχυδρομείου που ειδοποιήθηκαν για ανάκτηση έχει απελευθερωθεί.

Τώρα που έχουμε επίγνωση του κινδύνου, μπορούμε να προχωρήσουμε και να λάβουμε άμεσα κατάλληλες ενέργειες, μειώνοντας τον κίνδυνο να γίνουμε ένα ακόμη στατιστικό στοιχείο σε αυτόν τον κυβερνοπόλεμο.

Κάνετε ό, τι μπορείτε για να παραμείνετε προστατευμένοι από προσπάθειες ηλεκτρονικού ψαρέματος; Ενημερώστε μας στην παρακάτω ενότητα σχολίων.

![Μπορεί το Antivirus να ανιχνεύσει το Phishing; [Οδηγός πρόληψης]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Μπορεί το Antivirus να ανιχνεύσει το Phishing; [Οδηγός πρόληψης]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)