- Εάν μια συσκευή έχει μολυνθεί με το ransomware REvil, η αυτόματη σύνδεση σε ασφαλή λειτουργία διασφαλίζει την επανεκκίνηση.

- Με τις πιο πρόσφατες αλλαγές που εφαρμόζονται στον κακόβουλο κώδικα, δεν απαιτείται καμία ενέργεια από τον χρήστη.

- Η καλύτερη προστασία έναντι αυτού του τύπου επίθεσης ransomware παραμένει ένα αξιόπιστο antivirus.

- Οι αναφορές δείχνουν ότι τα περισσότερα εργαλεία προστασίας από ιούς μπορούν να εντοπίσουν επιθέσεις REVIL ransomware ακόμη και μετά τις τροποποιήσεις.

Πρόσφατη έρευνα ασφαλείας αποκάλυψε ότι το REvil / Sodinokibi ransomware έχει βελτιώσει τις τακτικές επίθεσης για να εξασφαλίσει την πρόσβαση στα λειτουργικά συστήματα των θυμάτων.

Οι εφαρμοζόμενες αλλαγές τροποποιούν τον κωδικό πρόσβασης σύνδεσης του χρήστη και αναγκάζουν την επανεκκίνηση του συστήματος μόνο για να επιτρέπουν στο κακόβουλο λογισμικό να κρυπτογραφεί τα αρχεία. Μπορούν να επηρεαστούν τόσο παλαιότερα όσο και νεότερα λειτουργικά συστήματα Windows.

Τα αποτελέσματα δημοσιεύθηκαν από τον ερευνητή R3MRUN στο δικό του Λογαριασμός Twitter.

Πώς δρα το REVIL ransomware για να αναγκάσει την ασφαλή σύνδεση;

Πριν από την αλλαγή, το ransomware θα είχε χρησιμοποιήσει ένα όρισμα γραμμής εντολών -smode για να επανεκκινήσει τη συσκευή Λειτουργία ασφαλείας, αλλά χρειαζόταν ο χρήστης να έχει χειροκίνητη πρόσβαση σε αυτό το περιβάλλον.

Αυτή είναι μια ύπουλη και νέα μέθοδος επίθεσης στον κυβερνοχώρο, δεδομένου ότι η ασφαλής λειτουργία υποτίθεται ότι είναι… ασφαλής και συνιστάται ακόμη και ως ασφαλές περιβάλλον για τον καθαρισμό κακόβουλου λογισμικού σε περίπτωση διαφθοράς του συστήματος.

Πιο συγκεκριμένα, ενώ σε ασφαλή λειτουργία, οι διεργασίες δεν διακόπτονται λογισμικό ασφαλείας ή διακομιστές.

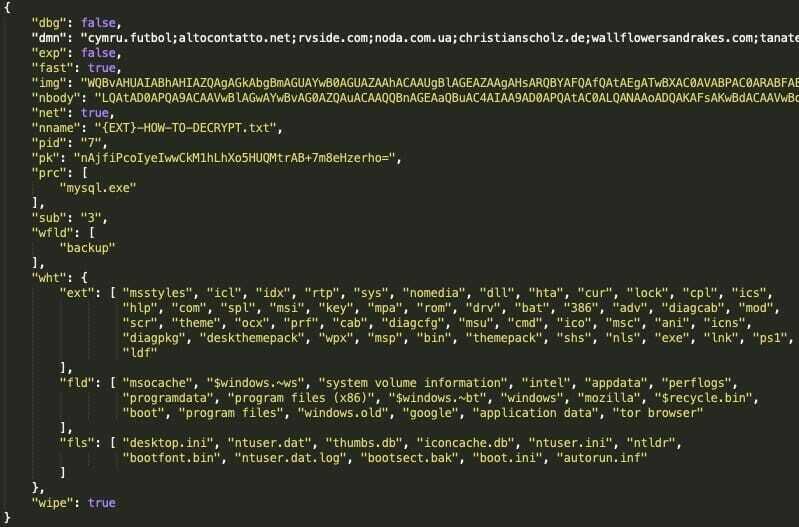

Για να αποφευχθούν οι υποψίες, ο κώδικας ransomware έχει τροποποιηθεί εύκολα. Τώρα μαζί με το όρισμα -smode, το ransomware αλλάζει επίσης τον κωδικό πρόσβασης του χρήστη σε DTrump4ever, εμφανίζονται τα μηνύματα.

Κατά συνέπεια, το κακόβουλο αρχείο τροποποίησε ορισμένες καταχωρήσεις μητρώου και τα Windows επανεκκίνηση αυτόματα με τα νέα διαπιστευτήρια.

Ο χρησιμοποιημένος κωδικός πιστεύεται ότι είναι ο ακόλουθος:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

AutoAdminLogon = 1

DefaultUserName = [όνομα_ λογαριασμού]

DefaultPassword = DTrump4ever

Ο ερευνητής επεσήμανε επίσης δύο VirusTotal πηγές με και χωρίς το τροποποιημένο δείγμα της επίθεσης. Ο πιο σίγουρος τρόπος για να προστατεύσετε το σύστημά σας από μια τέτοια προσπάθεια παραμένει ένας αξιόπιστος antivirus.

⇒ Λάβετε ESET Internet Security

Το ESET ήταν ένα από τα 70 εργαλεία ασφαλείας που δοκιμάστηκαν για να ανακαλύψουν το REvil ransomware (τροποποιημένο ή όχι). 59 λύσεις το εντόπισαν.

Γι 'αυτό φροντίστε να εγκαταστήσετε ένα αξιόπιστο antivirus και να ενεργοποιήσετε την προστασία σε πραγματικό χρόνο για το σύστημά σας. Όπως πάντα, σας συμβουλεύουμε επίσης να αποφεύγετε ύποπτους διαδικτυακούς ιστότοπους ή πηγές.