Όπως ίσως γνωρίζετε ήδη, η Microsoft μόλις κυκλοφόρησε τον τρίτο γύρο ενημερώσεων Patch Tuesday για το έτος 2020 και ονομάζονται Ενημερώσεις Τρίτης ενημέρωσης Μαρτίου.

Αυτές οι ενημερώσεις στοχεύουν όλες τις εκδόσεις του Windows 10, και έφεραν πολλά νέα χαρακτηριστικά επίσης διορθώσεις σφαλμάτων και ενημερώσεις ασφαλείας.

Στην πραγματικότητα, αυτός ο γύρος ενημερώσεων του Patch Tuesday ήταν ακόμη πιο παραγωγικός από αυτόν Φεβρουάριος από τότε που πέρασαν 115 CVE.

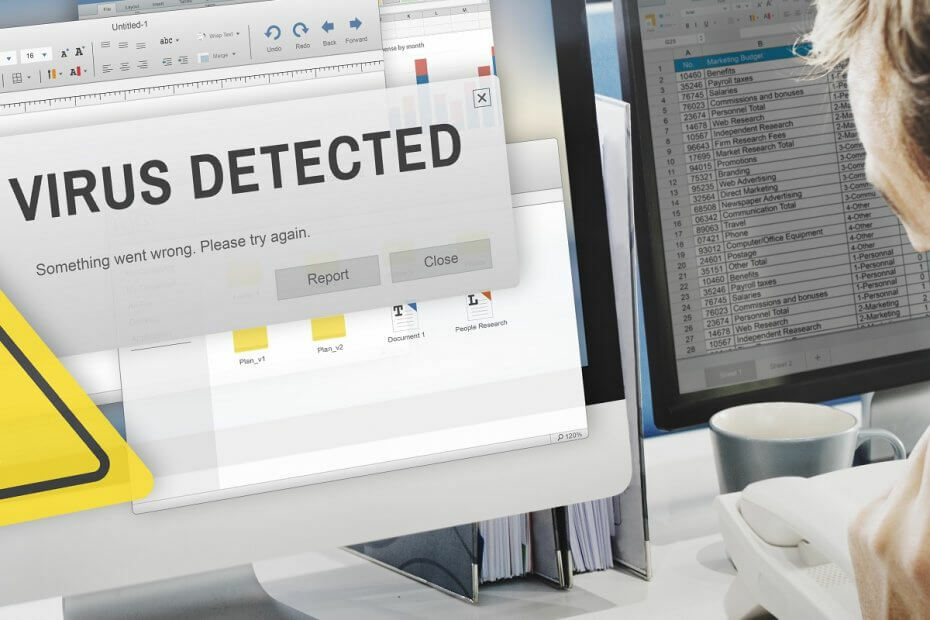

Η Microsoft αποκάλυψε μια εκμετάλλευση που δεν είχε ελεγχθεί

Ωστόσο, στη βιασύνη τους να κυκλοφορήσουν τις σημειώσεις το συντομότερο δυνατό, η Microsoft αποκάλυψε κατά λάθος μια εκμετάλλευση που δεν είχε διορθωθεί. Επηρεασμένοι υπολογιστές του CVE-2020-0796 Η ευπάθεια περιλαμβάνει τα Windows 10 v1903, Windows10 v1909, Windows Server v1903 και Windows Server v1909.

Προφανώς, η Microsoft σχεδίαζε να κυκλοφορήσει ένα patch αυτό το Patch Tuesday, αλλά το ανακάλεσε αμέσως. Ωστόσο, περιελάμβαναν τις λεπτομέρειες του ελαττώματος στο Microsoft API τους, το οποίο μερικοί προμηθευτές προστασίας από ιούς ξύνουν και στη συνέχεια δημοσιεύουν.

Η ευπάθεια είναι ένα αχρησιμοποίητο exploit στο SMBV3 το οποίο τυχαίνει να είναι το ίδιο πρωτόκολλο με το WannaCry και το NotPetya ransomware. Ευτυχώς, δεν έχει κυκλοφορήσει κανένας κωδικός exploit.

Δεν έχουν δημοσιευτεί περαιτέρω λεπτομέρειες σχετικά με το θέμα, αλλά το Fortinet σημειώνει ότι:

ένας απομακρυσμένος, μη εξουσιοδοτημένος εισβολέας μπορεί να το εκμεταλλευτεί για να εκτελέσει αυθαίρετο κώδικα στο πλαίσιο της εφαρμογής.

Μια λύση σε αυτό το ζήτημα είναι να απενεργοποιήσετε τη συμπίεση SMBv3 και να αποκλείσετε τη θύρα TCP 445 σε τείχη προστασίας και υπολογιστές-πελάτες.

Σημείωση: Η πλήρης ενημέρωση είναι τώρα διαθέσιμοςκαι η Microsoft δηλώνει ότι η παραπάνω λύση είναι καλή μόνο για την προστασία διακομιστών, αλλά όχι για πελάτες.

Ποια είναι η γνώμη σας για το τελευταίο ατύχημα της Microsoft; Μοιραστείτε τις σκέψεις σας στην παρακάτω ενότητα σχολίων και θα συνεχίσουμε τη συζήτηση.