- Microsoft erstellt ein neues Tool, mit dem Benutzer ihre TPM-Sicherheitschips optimal nutzen können.

- Windows 11 wird mit dieser optionalen Software geliefert, die speziell auf eine der am meisten kritisierten Anforderungen des Betriebssystems zugeschnitten ist.

- Administratoren können TpmDiagnostics.exe zu die auf den TPM-Chips gespeicherten Informationen gründlich abfragen.

- Dieser Artikel enthält eine vollständige Liste der Befehle, die Sie mit dieser neuen Software unter Windows 11 verwenden können.

Das kannst du gerne wissenWindows 11 wird eine neue optionale Funktion namens TPM-Diagnose enthalten, ein Tool, mit dem Administratoren den TPM-Sicherheitsprozessor eines bestimmten Geräts durchsuchen können.

Ein offensichtlicher Schritt, wenn man bedenkt, dass Microsoft weiterhin darauf besteht TPM 2.0 Sicherheitsprozessoren als Voraussetzung as, die für die Stromversorgung einiger seiner Sicherheitsfunktionen erforderlich sind.

Das neue Betriebssystem verfügt über ein standardmäßiges TPM-Diagnosetool

Wie Sie wahrscheinlich bereits aus den endlosen Diskussionen wissen, die diese Windows 11-Anforderung ausgelöst hat, ist ein TPM-Chip eigentlich ein Hardware-Sicherheitsprozessor.

Sein Hauptzweck besteht darin, Verschlüsselungsschlüssel, Benutzeranmeldeinformationen sowie andere sensible Daten vor Malware-Angriffen und anderen Formen von Hacking oder Datenextraktion zu schützen.

Microsoft besteht weiterhin auf dieser Anforderung und betont immer wieder die überragende Bedeutung, die dieses kleine Stück Hardware tatsächlich hat. in einem neuen Blogbeitrag.

PCs der Zukunft benötigen diese moderne Hardware-Root-of-Trust, um sich vor gängigen und ausgeklügelten Angriffen wie Ransomware und komplexeren Angriffen von Nationalstaaten zu schützen. Die Anforderung von TPM 2.0 erhöht den Standard für Hardwaresicherheit, indem diese integrierte Root-of-Trust erforderlich ist.

Dieses brandneue Windows 11-Befehlszeilentool namens TPM-Diagnose gibt nun allen Administratoren die Möglichkeit, den TPM-Chip nach gespeicherten Informationen abzufragen.

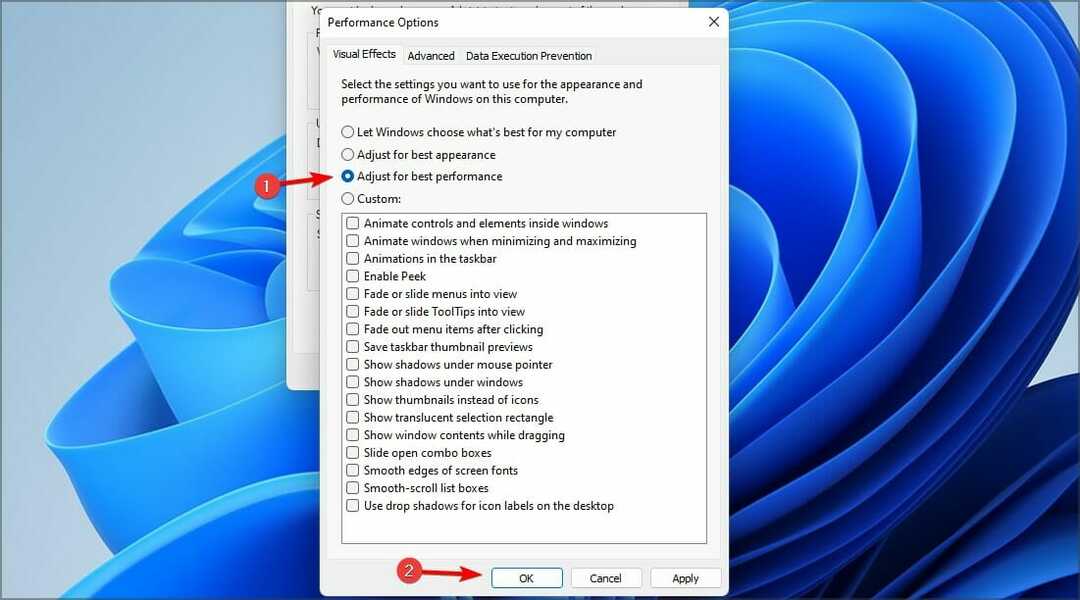

Nach der Installation der Software finden Sie ein neues tpmdiagnostics.exe ausführbare Datei befindet sich im C:\Windows\System32 Mappe.

TPM 2.0 ist ein wichtiger Baustein für die Bereitstellung von Sicherheit mit Windows Hello und BitLocker, damit Kunden ihre Identitäten und Daten besser schützen können. Darüber hinaus tragen TPMs für viele Unternehmenskunden dazu bei, die Zero-Trust-Sicherheit zu erleichtern, indem sie ein sicheres Element zum Nachweis der Integrität von Geräten bieten.

Welche Befehle kann ich mit diesem neuen Tool verwenden?

Es ist wichtig zu wissen, dass es nicht empfohlen wird, zu viel damit herumzuspielen, es sei denn, Sie wissen genau, welche Daten in Ihrem TPM-Chip gespeichert sind.

Jeder Fehler, den Sie machen, könnte versehentlich die für den Betrieb Ihres Geräts erforderlichen Schlüssel entfernen.

Wisse, dass die Dokumentation zur Microsoft Trusted Platform, zusammen mit dem neuen TpmDiagnostics.exe Tool kann eine Fülle von Informationen über die zugrunde liegenden Sicherheitsmechanismen von Windows 11 bereitstellen.

Dies ist die vollständige Liste der Befehle, die Sie in Ihrem neuen Windows 11 TPM-Tool verwenden können:

tpmdiagnostics: Ein Tool für Windows 10 Build 22000. Urheberrecht (c) Microsoft Corporation. Alle Rechte vorbehalten. Flags: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Verwenden Sie den Befehl 'help', um weitere Informationen zu a. zu erhalten Befehl. Befehle: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [vollständiger Verzeichnispfad] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [löschen erzwingen] [PPI-Eingabeaufforderung erlauben] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert file] GetEkCertFromNVR [-ecc] [cert file] GetEkCertFromReg [-ecc] [ Ausgabedatei ] GetEk [-ecc] [Schlüsseldatei] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [Ausgabedatei] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ algorithmusspezifische Argumente ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [Attribut-Flags] UndefineIndex [Index] ReadNVIndexPublic [Index] WriteNVIndex [Index] [Daten im Hex-Format | -file Dateiname] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCRs: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex-Befehl code] ResponseCode [Hex-Antwortcode] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [etl file] [output json file] DRTM: DescribeMle [MLE Binary File] Misc: Help [Befehlsname] DecodeBase64File [Datei zum Decodieren von Basis 64] EncodeToBase64File [Datei zum Codieren] ReadFileAsHex [Datei zum Lesen] ConvertBinToHex [Datei zum Lesen] [Datei zum Schreiben] ConvertHexToBin [Datei zum Lesen] [Datei zum Schreiben] Hash [Hex-Bytes oder Rohwert in Hash] GetCapabilities