Sicherheit ist das wichtigste Verkaufsargument von Microsoft für die neueste Version seines Desktop-Betriebssystems. Der Softwareriese bekräftigt nun, dass er es mit diesem Ziel ernst meint, indem er veranschaulicht, wie er irgendwann im Jahr 2016 einiges vereitelt hat Zero-Day-Exploits bevor Patches verfügbar waren.

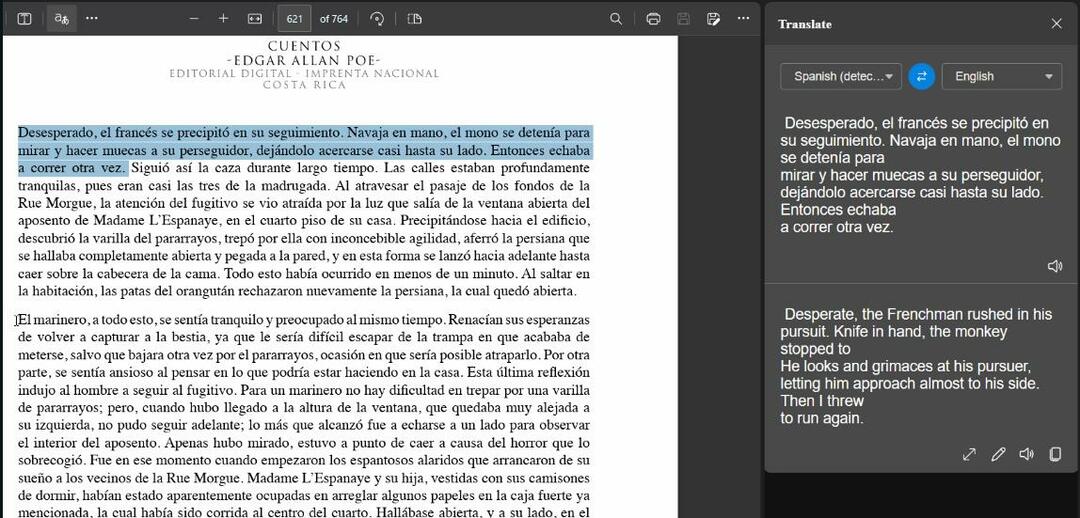

Das Team von Microsoft Malware Protection Center hat gezeigt, wie die neuesten Sicherheitsfunktionen von Windows 10 im November 2016 zwei Zero-Day-Schwachstellen überwunden haben, noch bevor Microsoft diese Fehler behoben hat. Diese Sicherheitsfunktionen waren Teil der Jubiläums-Update die Microsoft letzten Sommer ausgerollt hat.

Microsoft sagte, dass es die Exploits testet, die auf Abschwächungsstrategien abzielen, die im August 2016 veröffentlicht wurden. Ziel war es zu demonstrieren, wie diese Techniken zukünftige Zero-Day-Exploits mit den gleichen Merkmalen abschwächen könnten. Das Redmonder Unternehmen sagte in einem Blogbeitrag:

„Eine wichtige Erkenntnis aus der Detonation von Zero-Day-Exploits ist, dass jede Instanz eine wertvolle Gelegenheit darstellt, zu beurteilen, wie widerstandsfähig eine Plattform sein kann – wie Abwehrtechniken und zusätzliche Verteidigungsschichten Cyberangriffe in Schach halten können, während Schwachstellen behoben und Patches bereitgestellt werden. Da es Zeit braucht, nach Schwachstellen zu suchen und es praktisch unmöglich ist, alle zu finden, können solche Sicherheitsverbesserungen entscheidend sein, um Angriffe auf Basis von Zero-Day-Exploits zu verhindern.“

Microsoft sagte auch, es demonstrierte, wie Exploit-Minderungstechniken im Windows 10 Anniversary Update Exploit-Methoden zusätzlich zu den spezifischen Exploits selbst neutralisierten. Dies führte zu einer Reduzierung der Angriffsflächen, die den Weg für zukünftige Zero-Day-Exploits geebnet hätten.

Genauer gesagt untersuchte das Team zwei Exploits auf Kernel-Ebene, mit denen die Advanced Persistent Threat Group STRONTIUM versuchte anzugreifen Windows 10 Benutzer. Das Team protokollierte den Exploit als CVE-2016-7255, den Microsoft im Oktober 2016 im Rahmen einer Spear-Phishing-Kampagne entdeckte, die auf Think abzielte Panzer und Nichtregierungsorganisationen in den USA. Die APT-Gruppe kombinierte den Fehler mit einem Adobe Flash Player-Fehler, der in vielen Fällen häufig zu finden ist Anschläge.

Der zweite Exploit trägt den Codenamen CVE-2016-7256, ein Exploit zur Erhöhung der Rechte von OpenType-Schriftarten, der im Rahmen der Angriffe auf südkoreanische Opfer im Juni 2016 auftauchte. Die beiden Exploits eskalierten Privilegien. Die mit dem Jubiläumsupdate gelieferten Windows 10-Sicherheitstechniken blockierten beide Bedrohungen.

VERWANDTE GESCHICHTEN, DIE SIE SICH ANSEHEN MÜSSEN:

- Fix: ‘Kernel Security Check Failure’ in Windows 10, 8.1

- 10 beste Anti-Hacking-Software für Windows 10

- Verbessern Sie die Sicherheit von Windows 10 mit Win10 Security Plus