Die ungewöhnliche Ransomware TeleCrypt, die dafür bekannt ist, die Messaging-App Telegram zu kapern, um mit Angreifern anstatt einfacher HTTP-basierter Protokolle zu kommunizieren, ist für Benutzer keine Bedrohung mehr. Danke an Malware-Analyst für Malwarebytes Nathan Scott und seinem Team vom Kaspersky Lab wurde der Stamm der Ransomware nur wenige Wochen nach seiner Veröffentlichung geknackt.

Sie konnten einen großen Fehler in der Ransomware aufdecken, indem sie die Schwäche des Verschlüsselungsalgorithmus der infizierten TeleCrypt aufdeckten. Es verschlüsselte Dateien, indem es sie ein einzelnes Byte durchläuft und dann ein Byte aus dem Schlüssel der Reihe nach hinzufügt. Diese einfache Verschlüsselungsmethode ermöglichte es Sicherheitsforschern, den Schadcode zu knacken.

Was diese Ransomware ungewöhnlich machte, war ihr C&C-Client-Server-Kommunikationskanal (Command and Control). Telegrammprotokoll anstelle von HTTP/HTTPS, wie es die meisten Ransomware heutzutage tun – obwohl der Vektor auffallend niedrig war und mit seiner ersten russischen Benutzer zielte Ausführung. Berichte deuten darauf hin, dass russische Benutzer, die unbeabsichtigt infizierte Dateien heruntergeladen und nach einem Sturz installiert haben Opfer von Phishing-Angriffen wurde eine Warnseite angezeigt, auf der der Benutzer erpresst wurde, ein Lösegeld zu zahlen, um seine Dateien. In diesem Fall werden die Opfer aufgefordert, 5.000 Rubel (77 US-Dollar) für den sogenannten „Young Programmers Fund“ zu zahlen.

Die Ransomware zielt auf über hundert verschiedene Dateitypen ab, darunter jpg, xlsx, docx, mp3, 7z, Torrent oder ppt.

Das Entschlüsselungstool, Malwarebytes, ermöglicht es Opfern, ihre Dateien ohne Bezahlung wiederherzustellen. Sie benötigen jedoch eine unverschlüsselte Version einer gesperrten Datei, um als Beispiel zu dienen einen funktionierenden Entschlüsselungsschlüssel generieren. Sie können dies tun, indem Sie sich bei Ihren E-Mail-Konten, Dateisynchronisierungsdiensten (Dropbox, Box) oder aus älteren System-Backups, falls Sie welche erstellt haben, anmelden.

Nachdem der Entschlüsseler den Verschlüsselungsschlüssel gefunden hat, bietet er dem Benutzer die Möglichkeit, eine Liste aller verschlüsselten Dateien oder aus einem bestimmten Ordner zu entschlüsseln.

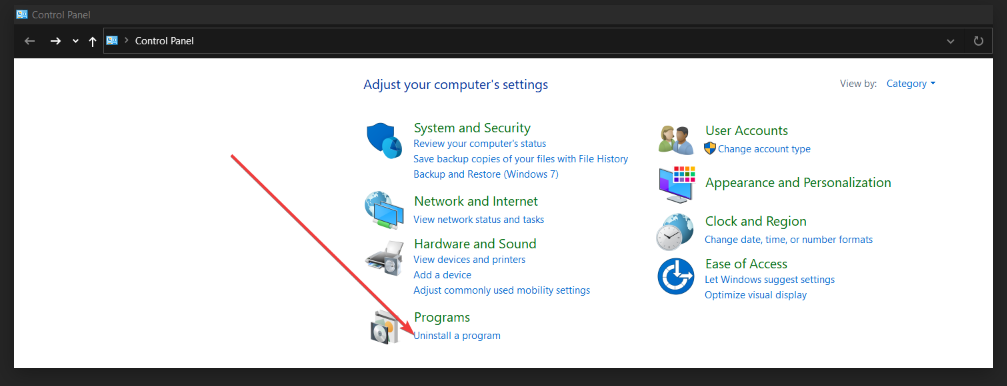

Der Vorgang funktioniert so: Das Entschlüsselungsprogramm überprüft die von Ihnen bereitgestellten Dateien. Wenn die Dateien übereinstimmen und durch das von Telecrypt verwendete Verschlüsselungsverfahren verschlüsselt werden, gelangen Sie auf die zweite Seite der Programmoberfläche. Telecrypt führt eine Liste aller verschlüsselten Dateien unter „%USERPROFILE%\Desktop\База зашифр файлов.txt“

Sie können den Telecrypt-Ransomware-Entschlüsseler erhalten, der von. erstellt wurde Malwarebytes von diesem Box-Link.