Wenn Sie sich leidenschaftlich für die Suche nach Fehlern/Schwachstellen interessieren, könnte dieses Programm das Richtige für Sie sein.

Microsoft kündigte die Einführung des Microsoft Defender Bounty-Programms beim in Redmond ansässigen Technologieriesen an Neuester Sicherheitsblogbeitrag. Das neue Programm belohnt alle berechtigten Personen, die Schwachstellen in Microsoft-Produkten entdecken.

Es ist bekannt, dass Microsoft permanent von Bedrohungsakteuren angegriffen wird und seine Produkte häufig Gegenstand von Cyberangriffen sind.

Beispielsweise haben Studien Anfang dieses Jahres gezeigt, dass dies der Fall ist 80 % der Microsoft 365-Konten wurden im Jahr 2022 gehackt, 60 % davon wurden erfolgreich gehackt. Was noch besorgniserregender ist, ist die Tatsache Eine andere Studie hat gezeigt, dass Microsoft Teams ist anfällig für moderne Malware.

Vor diesem Hintergrund plant Microsoft mit dem neuen Defender-Bounty-Programm, jedem, dem es gelingt, kritische Schwachstellen zu finden, Belohnungen von bis zu 20.000 US-Dollar anzubieten.

Das Microsoft Defender Bounty-Programm lädt Forscher auf der ganzen Welt ein, Schwachstellen in Defender-Produkten und -Diensten zu identifizieren und diese mit unserem Team zu teilen. Das Defender-Programm wird mit einem begrenzten Umfang beginnen und sich auf Microsoft Defender für Endpunkt-APIs konzentrieren und im Laufe der Zeit um weitere Produkte der Marke Defender erweitert werden.

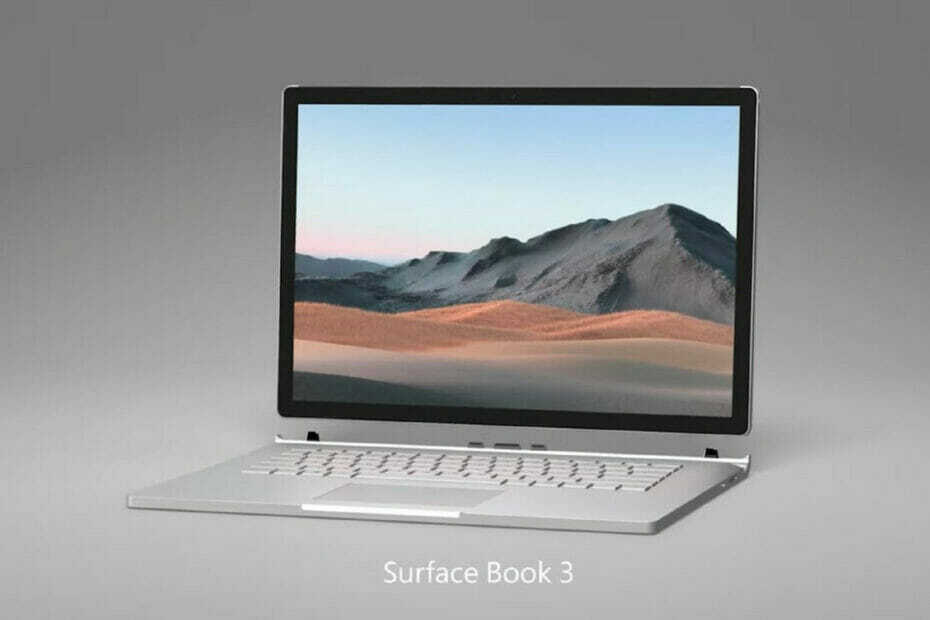

Microsoft

Bevor Sie sich anmelden, müssen Sie jedoch einige Punkte beachten, darunter auch einige, die sicherstellen, dass Ihre Einsendungen für das Programm in Frage kommen. Folgen Sie uns, wir enthüllen sie alle.

Microsoft Defender Bounty-Programm: Welche Einsendungen sind zulässig?

Um loszulegen und sich für die Teilnahme am Programm anzumelden, müssen Sie ein aktiver Microsoft Defender für Endpoint-Mandant sein, den der in Redmond ansässige Technologieriese gerne drei Monate lang testen kann Hier.

Aus diesem Grund enthält die spezielle Seite von Microsoft auf der Plattform eine Liste aller berechtigten Einsendungen, die belohnt werden. Die Belohnungen variieren je nach Schweregrad der gefundenen Schwachstelle.

Hier sind alle Punkte aufgeführt, die eine Einreichung prämienberechtigt machen:

- Identifizieren Sie eine Sicherheitslücke in den aufgeführten Defender-Produkten, die Microsoft zuvor nicht gemeldet wurde oder Microsoft nicht anderweitig bekannt ist.

- Eine solche Schwachstelle muss den Schweregrad „Kritisch“ oder „Wichtig“ haben und auf der neuesten, vollständig gepatchten Version des Produkts oder der Dienstleistung reproduzierbar sein.

- Fügen Sie klare, prägnante und reproduzierbare Schritte hinzu, entweder schriftlich oder im Videoformat.

- Stellen Sie unseren Ingenieuren die Informationen zur Verfügung, die sie benötigen, um das Problem schnell zu reproduzieren, zu verstehen und zu beheben.

Microsoft wird die Forscher außerdem um zusätzliche Informationen bitten, wie zum Beispiel:

- Reichen Sie die Unterlagen über das MSRC-Forscherportal ein.

- Geben Sie in der Schwachstelleneinreichung an, für welches Szenario mit großer Auswirkung (falls vorhanden) Ihr Bericht in Frage kommt.

- Beschreiben Sie den Angriffsvektor für die Schwachstelle.

Die Belohnungen liegen je nach Schweregrad der Sicherheitslücke zwischen 500 und 20.000 US-Dollar. Alle Details dazu finden Sie weiter unten.

| Art der Schwachstelle | Berichtsqualität | Schwere | |||

|---|---|---|---|---|---|

| Kritisch | Wichtig | Mäßig | Niedrig | ||

| Remote-Codeausführung | Hoch Mittel Niedrig |

$20,000 $15,000 $10,000 |

$15,000 $10,000 $5,000 |

$0 | $0 |

| Erhöhung der Privilegien | Hoch Mittel Niedrig |

$8,000 $4,000 $3,000 |

$5,000 $2,000 $1,000 |

$0 | $0 |

| Offenlegung von Informationen | Hoch Mittel Niedrig |

$8,000 $4,000 $3,000 |

$5,000 $2,000 $1,000 |

$0 | $0 |

| Spoofing | Hoch Mittel Niedrig |

N / A | $3,000 $1,200 $500 |

$0 | $0 |

| Manipulation | Hoch Mittel Niedrig |

N / A | $3,000 $1,200 $500 |

$0 | $0 |

| Denial of Service | Hoch niedrig | Außer Reichweite |

Wenn Sie sich für das neue Programm interessieren, können Sie hier mehr darüber lesen seine eigene Seite, einschließlich weiterer technischer Details zur Art der förderfähigen Einreichungen.