MFA in Azure bietet eine hervorragende Sicherheitsebene

- Zu Um einen Benutzer von MFA in Azure auszuschließen, gehen Sie zu Active Directory > Benutzer > Authentifizierungsmethode und deaktivieren Sie MFA für einen bestimmten ausgewählten Benutzer.

- Sie können auch eine Ausschlussgruppe erstellen und eine Richtlinie einrichten, um sie aus MFA zu entfernen.

- Nachfolgend finden Sie die detaillierten Schritte unseres WR-Software-Expertenteams.

Manchmal müssen Sie einen oder mehrere Benutzer von MFA in Azure ausschließen, weil sie aus irgendeinem Grund die Multi-Faktor-Authentifizierung nicht verwenden können.

Unsere WR-Softwareexperten haben einige Methoden getestet, um Benutzer von den Richtlinien für den bedingten Zugriff auszuschließen, und sie im Folgenden beschrieben.

- Wie deaktiviere ich MFA für einen bestimmten Benutzer in Azure?

- 1. Deaktivieren Sie MFA aus Azure Active Directory

- 2. Erstellen Sie eine Ausschlussgruppe und -richtlinie

- 3. Verwenden Sie das Bedingungstool „Was wäre wenn“ in Azure

- 4. Deaktivieren Sie MFA pro Benutzer in PowerShell

- Woher weiß ich, ob ein Benutzer für MFA registriert ist?

Wie deaktiviere ich MFA für einen bestimmten Benutzer in Azure?

1. Deaktivieren Sie MFA aus Azure Active Directory

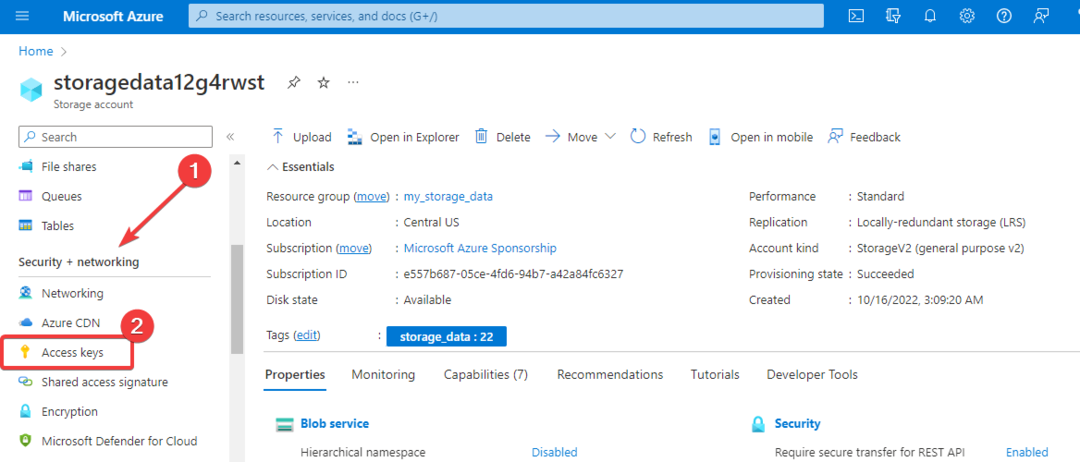

- Öffnen Sie das Azure-Portal und melden Sie sich mit Administratoranmeldeinformationen an.

- Wählen Azure Active Directory aus dem Hauptmenü.

- Wählen Sie im neuen Menü aus Benutzer.

- Wählen Sie den Benutzer aus, den Sie von MFA ausschließen möchten, indem Sie in der Benutzerliste nachsehen oder suchen, und klicken Sie dann auf Authentifizierungsmethode aus dem linken Bereich.

- Schieben Sie nun das Feld „Multi-Faktor-Authentifizierung“ auf Aus und bestätigen Sie die Entscheidung.

Um zu bestätigen, dass Sie die Multi-Faktor-Authentifizierung für diesen Benutzer entfernt haben, versuchen Sie, sich mit den Benutzeranmeldeinformationen bei Azure anzumelden, und prüfen Sie, ob eine Anfrage für eine MFA-Anmeldung vorliegt.

2. Erstellen Sie eine Ausschlussgruppe und -richtlinie

2.1 Erstellen Sie die Ausschlussgruppe in Azure

Wie testen, bewerten und bewerten wir?

Wir haben in den letzten sechs Monaten daran gearbeitet, ein neues Überprüfungssystem für die Art und Weise zu entwickeln, wie wir Inhalte produzieren. Anschließend haben wir die meisten unserer Artikel überarbeitet, um echtes praktisches Fachwissen zu den von uns erstellten Leitfäden bereitzustellen.

Weitere Einzelheiten finden Sie hier wie wir bei WindowsReport testen, überprüfen und bewerten.

- Melden Sie sich an Microsoft Entra Admin Center als Administrator.

- Navigieren Sie zu Identität > Gruppen > Alle Gruppen.

- Wählen Neue Gruppe und auswählen Sicherheit im Gruppentyp Liste aus und geben Sie dann einen Namen und eine Beschreibung ein.

- Belassen oder einstellen Art der Mitgliedschaft Zu Zugewiesen, Wählen Sie dann den Eigentümer der Gruppe und die Benutzer aus, die Teil dieser Ausschlussgruppe sein sollen. Zum Schluss auswählen Erstellen.

2.2 Erstellen Sie eine MFA-Ausschlussrichtlinie für die Gruppe

- Navigieren Sie zu Schutz und auswählen Bedingter Zugriff.

- Wählen Erstellen Sie eine neue Richtlinie und geben Sie den Namen und die Beschreibung der Richtlinie ein.

- Wählen Benutzer und Gruppen unter Zuordnungen

- Auf der Enthalten Registerkarte, auswählen Alle Nutzer.

- Gehe zu Ausschließen, wählen Benutzer und Gruppen, und wählen Sie die Ausschlussgruppe aus, in der Sie erstellt haben Lösung 2.1 über.

- Setzen Sie den Vorgang fort, um die Richtlinie für den bedingten Zugriff einzurichten.

Nun sollten die Benutzer aus der von Ihnen ausgewählten Gruppe beim Anmelden von der Multi-Faktor-Authentifizierung ausgeschlossen sein.

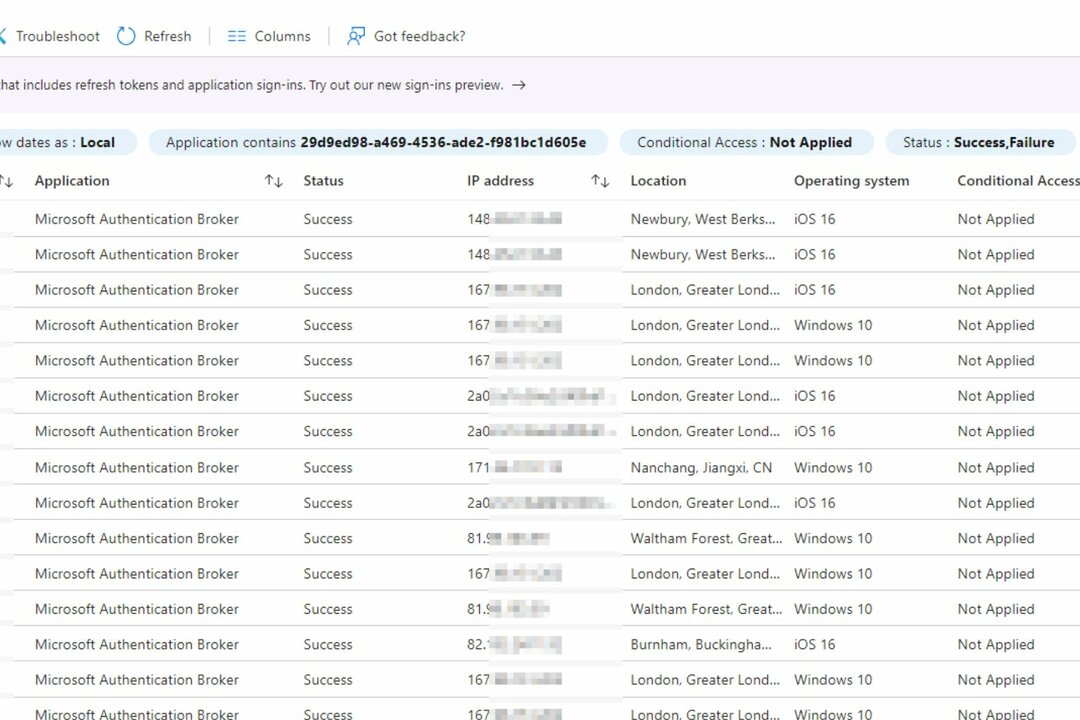

- Melden Sie sich mit Administratorrechten bei Azure an und klicken Sie auf Sicherheit, und wählen Sie Bedingter Zugriff.

- Klicken Sie anschließend auf Was ist, wenn.

- Klicken Sie nun auf Benutzer Suchen Sie im linken Bereich nach dem Benutzer, den Sie überprüfen möchten, und klicken Sie auf Wählen Schaltfläche von unten rechts.

- Jetzt können Sie sehen, welchen Richtlinien der Benutzer unterliegt.

Mit dem Was-wäre-wenn-Tool können Sie überprüfen, welche Richtlinien auf jeden Benutzer angewendet werden, um festzustellen, ob Probleme oder Konflikte vorliegen. Dies hilft Ihnen zu erkennen, ob die Multi-Faktor-Richtlinie oder andere Sicherheitsrichtlinien durchgesetzt werden.

4. Deaktivieren Sie MFA pro Benutzer in PowerShell

- Stellen Sie eine Verbindung zu Azure AD (Entra) PowerShell her, indem Sie die folgenden Befehle ausführen:

Import-Module MSOnline

Connect-MsolService

- Melden Sie sich bei Ihrem Azure AD-Administratorkonto an (jetzt Entra genannt).

- Geben oder fügen Sie den folgenden Befehl ein und ersetzen Sie UPN durch den Prinzipalnamen des Benutzers:

Set-MsolUser -UserPrincipalName "UPN" -StrongAuthenticationRequirements @()

Woher weiß ich, ob ein Benutzer für MFA registriert ist?

Sie können die Azure MFA-Richtlinie im Menü „Sicherheit“ überprüfen, aber auch mit dem Was-wäre-wenn-Tool von Lösung 3 oben ist viel einfacher.

Beachten Sie, dass Sie für den Zugriff auf Benutzer und die Sicherheitseinstellungen ein Administratorkonto benötigen.

Jetzt wissen Sie also, wie Sie einen Benutzer von Azure Multi-Factor Authentication (MFA) ausschließen und den Benutzerzugriff auf die klassische Methode mit Benutzername und Passwort wiederherstellen.

Vielleicht möchten Sie auch lernen, wie das geht MFA unter Windows 11 anwenden, oder wie Richten Sie die Multi-Faktor-Authentifizierung auf RDP ein.

Wenn Sie weitere Fragen oder getestete Lösungen haben, nutzen Sie bitte den Kommentarbereich unten und teilen Sie uns diese mit.