Eine Katastrophe kann jederzeit eintreten, aber nicht, wenn Sie vorbereitet sind

- Die Zeus-Malware gibt es in verschiedenen Formen, die sich meist veraltete Software und ungesicherte Systeme zunutze macht.

- Wir machen eine Reise in die Vergangenheit und decken die Taktiken der Angreifer auf, damit Sie wachsam bleiben.

- Bleiben Sie bei uns, während wir herausfinden, worum es bei der Zeus-Malware geht.

- Unterstützung bei der Diebstahlsicherung

- Webcam-Schutz

- Intuitive Einrichtung und Benutzeroberfläche

- Unterstützung mehrerer Plattformen

- Verschlüsselung auf Bankebene

- Geringe Systemanforderungen

- Erweiterter Anti-Malware-Schutz

Ein Antivirenprogramm muss schnell, effizient und kostengünstig sein, und dieses bietet sie alle.

Sie haben wahrscheinlich schon einmal von Malware gehört oder sind darauf gestoßen, aber keine davon kommt der Zeus-Malware nahe. Seit über einem Jahrzehnt ist dies einer der tödlichsten Trojaner, der Windows-PCs infiziert.

In diesem Artikel erklären wir ausführlich, was Zeus-Malware ist und wie Sie sie von Ihrem Computer entfernen.

Was ist Zeus-Malware?

Zeus-Malware ist eine hochentwickelte Software, die es Cyberkriminellen ermöglicht, Ihre persönlichen und finanziellen Daten zu stehlen. Es ist seit 2007 weit verbreitet und hat sich im Laufe der Zeit immer gefährlicher entwickelt.

Wie funktioniert Zeus-Malware?

1. Infektionsstadium

Die Zeus-Malware infiziert Computer über verschiedene Methoden. Es kann über E-Mail-Anhänge und mit Schadcode infizierte Websites in Systeme eingeführt werden.

Alle diese Eingabemethoden erfolgen unwissentlich, da die meisten als legitime Websites getarnt sind und keine Aktion seitens des Benutzers erfordern. Ein einfacher Website-Besuch oder ein Klick auf eine Phishing-E-Mail hat bereits Schadsoftware in Ihr System eingeführt.

2. Aufbau

Dies ist die Phase, in der die Malware die Einstellungen in Ihrem System ändert. Er kann auch als Stealth-Modus bezeichnet werden, da er sich still und heimlich einschleicht und sicherstellt, dass Ihr Antivirenprogramm ihn nicht anzeigt.

Dabei positioniert sich die Schadsoftware auch in der Lage, den infizierten Computer zu kontrollieren und ihn für DDoS-Angriffe (Distributed Denial of Service) auf Websites oder andere Arten von Cyberangriffen zu nutzen.

Wenn der Angriffszyklus in Gang gesetzt wird, führt dies zur Geburt der Botnets. Das Zeus-Botnetz besteht aus Zehntausenden infizierten Computern, die von Hackern übernommen wurden.

Diese kompromittierten Geräte können die Angriffe nun in größerem Umfang durchführen. Sie versenden Spam-Nachrichten im Auftrag von Kriminellen, die sie über die auf ihren Computern installierte Malware aus der Ferne kontrollieren.

3. Datensammlung

Sobald die Zeus-Malware auf Ihrem Computer installiert ist, beginnt sie mit dem Scannen aller Dateien, um festzustellen, welche Art von Daten sie vom infizierten Computer sammeln soll.

Wie testen, bewerten und bewerten wir?

Wir haben in den letzten sechs Monaten daran gearbeitet, ein neues Überprüfungssystem für die Art und Weise zu entwickeln, wie wir Inhalte produzieren. Anschließend haben wir die meisten unserer Artikel überarbeitet, um echtes praktisches Fachwissen zu den von uns erstellten Leitfäden bereitzustellen.

Weitere Einzelheiten finden Sie hier wie wir bei WindowsReport testen, überprüfen und bewerten.

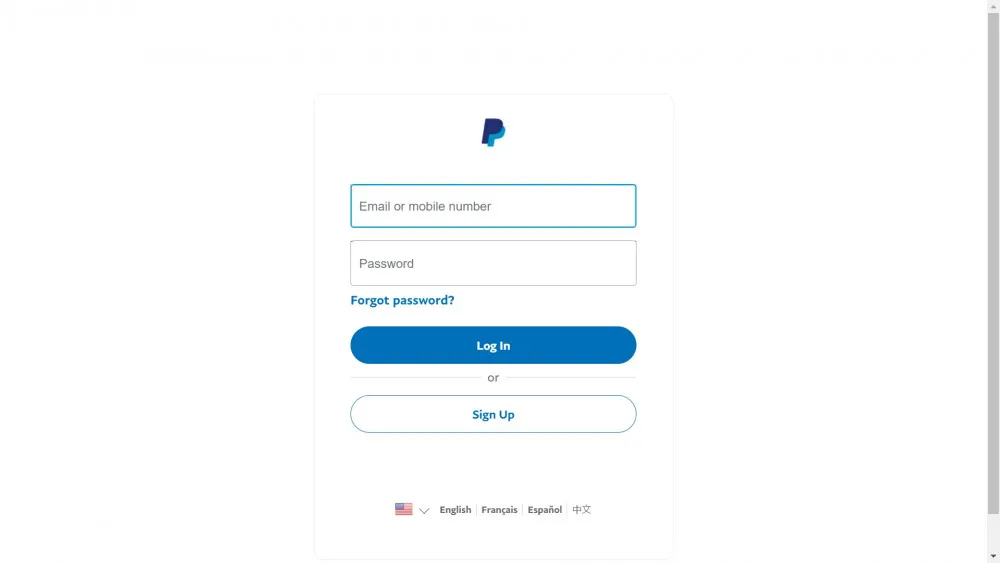

Dazu zeichnet die Malware auf, was Sie in Ihren Browser eingeben, und sendet diese Informationen an den Angreifer zurück. Dadurch können sie sehen, wann Sie sich bei Ihrem Bankkonto anmelden und welches Passwort Sie für jedes Konto verwenden.

Zeus zeichnet auch auf, welche Websites Sie besuchen. Anschließend nutzt es diese Informationen, um neue Malware anzugreifen, indem es die Website kapert.

4. Übertragung und Befehlsausführung

Mit den gesammelten Daten übermittelt die Zeus-Malware diese Informationen zurück an ihren Command-and-Control-Server (C&C).

Der C&C-Server teilt der Malware dann mit, welche Befehle sie auf dem Computer des Opfers ausführen soll, etwa um Passwörter oder Bankdaten zu stehlen.

In diesem Fall kann Zeus eine Transaktion abfangen und die Angreifer können Gelder auf ihre eigenen Konten überweisen, bevor sie ihr beabsichtigtes Ziel erreichen.

Der C&C-Server kann auch Daten über alle neuen Infektionen zurücksenden, die er auf anderen Computern in seinem Netzwerk findet, sodass der Malware-Ersteller diese auch für zukünftige Angriffe auf diese Computer verwenden kann.

- SciSpace Copilot: Was ist das und wie wird es verwendet?

- So entfernen Sie Viren mit dem Microsoft Safety Scanner

- Ist OneLaunch Malware? Alles, was Sie wissen müssen

- Was ist das Aktenkoffer-Symbol im Edge-Browser?

- Passwort-Spraying vs. Brute Force: Unterschiede und Prävention

Welche verschiedenen Arten von Zeus-Malware gibt es?

- Quellcodeversion – Da es sich bei Zeus um eine Open-Source-Malware handelt, wird sie im Internet für jedermann zum Herunterladen und Verwenden bereitgestellt. Damit lassen sich neue Malware-Varianten erstellen oder bestehende modifizieren.

- Zeus-Trojaner (Zbot) – Dies ist eine ältere und bekannte Art von Malware, die es seit 2007 gibt. Es handelt sich um einen Banking-Trojaner ähnlich dem Nukebot-Trojaner Das stiehlt Informationen von Ihrem Computer und überträgt sie an einen entfernten Ort, wo die Kriminellen sie für ihre eigenen Zwecke verwenden können.

- SpyEye – Diese Version ähnelt Zbot darin, dass sie ebenfalls Keylogging verwendet, um Anmeldeinformationen von Browsern und E-Mail-Programmen zu stehlen. Im Gegensatz zu anderen Zeus-Varianten verlangt SpyEye von seinen Opfern nicht, etwas auf ihren Computern zu installieren.

- Gameover Zeus (GOZ) – Auch bekannt als P2P Zeus, ist eine der erfolgreichsten Schadsoftware überhaupt, da sie schwer zu verfolgen war. Dies liegt daran, dass es Peer-to-Peer-Netzwerke verwendet, um mit seinen Befehls- und Kontrollservern zu kommunizieren.

- Eis IX – Verwendet zwei verschiedene Methoden, um Computer zu infizieren: Phishing-E-Mails oder Drive-by-Downloads auf Websites. Es war außerdem vielseitig einsetzbar, da es Botnetze starten und dennoch Online-Zugangsdaten abfangen und stehlen konnte.

Obwohl es auch andere Arten von Zeus-Malware wie Shylock und Carberp gab, waren diese nicht so vorherrschend wie die hervorgehobenen.

Welche Auswirkungen hat Zeus-Malware?

1. Infizierte Computer weltweit

Zeus infizierte weltweit Millionen von Computern, darunter Banken, Regierungsbehörden und viele andere Unternehmen. Laut Forschern sind es im Jahr 2014 bis zu 1 Million Geräte wurden mit der gefährlichsten Variante von Zeus infiziert – Gameover Zeus (GOZ).

Mit satten 25 % der Gesamtzahl entfällt ein großer Teil der infizierten Computer auf die Vereinigten Staaten. Dies ist wahrscheinlich auf die Beliebtheit von Windows XP zurückzuführen, das auf dem Höhepunkt der Zeus-Penetration weit verbreitet war.

Wenn du daran denkst Wie viele Computer gibt es auf der Welt? Im Vergleich zu damals werden diese Zahlen relativiert.

2. Bankdaten gestohlen

Der Zbot war dafür berüchtigt, Bankdaten anzugreifen. Berichten zufolge 74.000 FTP-Zugangsdaten wurden kompromittiert. Top-Branchennamen wie Amazon, Oracle und ABC waren stark betroffen.

Darüber hinaus teilen sich viele Menschen Computer, insbesondere am Arbeitsplatz, und Unternehmen stehen ganz oben auf der Liste der kompromittierten Geräte. Dies bedeutet, dass es sich um einen Doppelschlag handelte, da Einzelpersonen sowohl auf Privat- als auch auf Geschäftskonten zugegriffen haben.

Sobald die Bankdaten eines Opfers kompromittiert werden, kann sich der Kriminelle beim Konto des Opfers anmelden. Hier können sie alle Transaktionen abfangen und Geld auf ihre eigenen Konten überweisen.

Sie können nicht nur große Beträge überweisen, sondern auch Passwörter ohne Erlaubnis auf andere verbundene Konten ändern und in Ihrem Namen neue Kreditkarten oder Kredite beantragen.

3. Millionenbeträge wurden unrechtmäßig transferiert

Zeus ist für den Diebstahl von Geldern sowohl von Einzelpersonen als auch von Unternehmen auf der ganzen Welt verantwortlich. Entsprechend Gerichtsdokumente, die in den Vereinigten Staaten eingereicht wurdenObwohl es keine genaue Zahl über den von den kompromittierten Konten gestohlenen Geldbetrag gibt, geht die Zahl auf Millionen von Dollar.

Diese betrügerischen Aktivitäten wirken sich auf die Wirtschaft aus, da Einzelpersonen und Unternehmen ein paar Schritte zurückgeworfen werden. Einige sind aufgrund der Zeus-Malware bis heute verschuldet.

Wie entstand das Zeus-Botnetz?

Zeus-Botnetze sind eine Ansammlung kompromittierter Computer. Der Angreifer nutzt diese infizierten Computer, um ohne Ihr Wissen oder Ihre Erlaubnis eine Vielzahl von Aufgaben auf Ihrem Computer auszuführen. Dies ist anders als die MEMZ-Virus Dadurch wird Ihr PC funktionsunfähig.

1. Drive-by-Download-Angriff

Ein Drive-by-Download-Angriff ist eine Angriffsart, die auftritt, wenn ein Benutzer eine Website besucht, die Schadcode enthält. Der berüchtigte Name „Drive-by“ liegt darin, dass bösartiger Code in eine ansonsten legitime Website eingebettet wird.

Der Benutzer muss nichts anklicken, damit eine Infektion auftritt. Es passiert einfach automatisch. Der Angriff kann durch Ausnutzung von Schwachstellen in Webbrowsern und Browser-Plugins erfolgen.

Sobald die Zeus-Malware heruntergeladen wurde, kann sie verschiedene Aktionen auf Ihrem Computer ausführen, z. B. die Installation von Malware, das Erfassen von Tastenanschlägen und Passwörtern oder das Ändern Ihrer Browsereinstellungen.

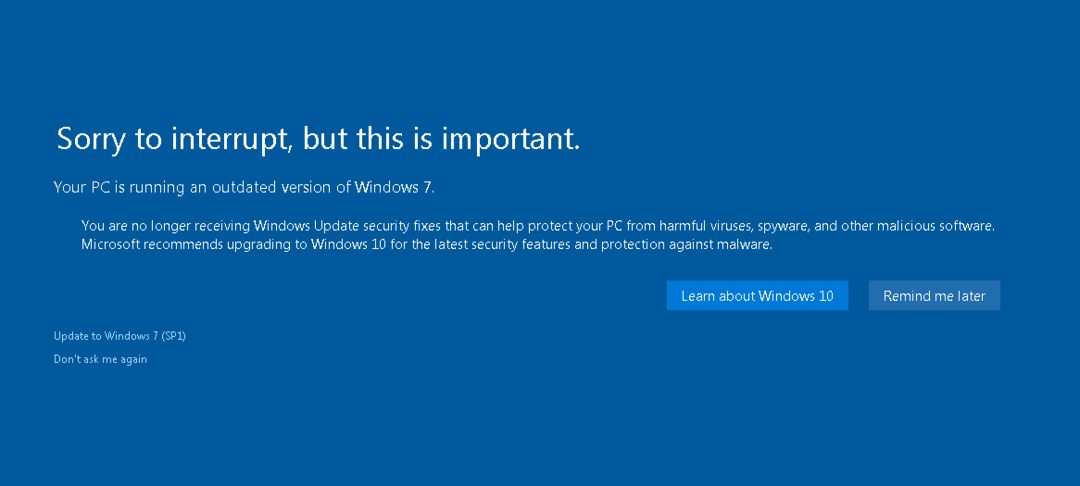

2. Es werden veraltete Software und schwache Passwörter verwendet

Dies ist bei weitem eine der einfachsten Möglichkeiten, einen Angriff zu starten. Die Verwendung schwacher Passwörter, die jeder leicht herausfinden kann, und die Nichtaktualisierung Ihrer Software birgt Sicherheitsrisiken.

Das Betriebssystem Microsoft Windows ist bis heute das weltweit am weitesten verbreitete Betriebssystem. Aufgrund seiner weit verbreiteten Zahlen konnte Zeus die Benutzer ausnutzen, die das nicht ernst nehmen Risiken, die mit der Ausführung eines Windows-Systems mit End-of-Support verbunden sind.

Hacker nutzten diese Sicherheitslücken aus und übernahmen aus der Ferne die Kontrolle über PCs. Mit diesen Techniken konnten sie Malware auf Computern installieren, ohne dass deren Besitzer davon wussten

3. Phishing-E-Mails und legitime Websites wurden gekapert

Angreifer nutzen Phishing-E-Mails, um Benutzer zum Herunterladen schädlicher Software zu verleiten. Die E-Mails werden in der Regel so getarnt, dass sie von einer Ihnen bekannten Person oder einem vertrauenswürdigen Unternehmen stammen. Sie enthalten häufig Links zu Websites, die wie seriöse Websites aussehen, wie beispielsweise Ihre Bank.

Sobald das Opfer auf den Anhang oder Link klickt, wird sein Computer mit Malware von einem Remote-Server infiziert. Der Hacker würde diesen Computer dann als Teil seines Botnetzes nutzen, um weitere Phishing-E-Mails zu versenden oder Informationen von den Computern anderer Personen zu stehlen.

Wie kann ich einen Zeus-Trojaner verhindern oder entfernen?

Die Zeus-Malware stellt nicht nur eine Bedrohung für Ihre Kreditkarten und Ihre persönliche Identität dar, sondern kann auch zu weiteren Schäden in verbundenen Netzwerken führen.

Aufgrund seiner Reichweite und Fähigkeit, ahnungslose Benutzer auszunutzen, können die Folgen schwerwiegend sein, wenn ein infizierter Computer Zugriff auf Ihren Router oder andere Geräte in Ihrem lokalen Netzwerk hat.

Für die meisten PC-Benutzer ist es am besten, ihren gesunden Menschenverstand zu nutzen und die Regeln zur Internetsicherheit zu befolgen. Das Problem besteht jedoch darin, dass so viele Benutzer grundlegende Sicherheitsprinzipien und Wartungspraktiken ignorieren.

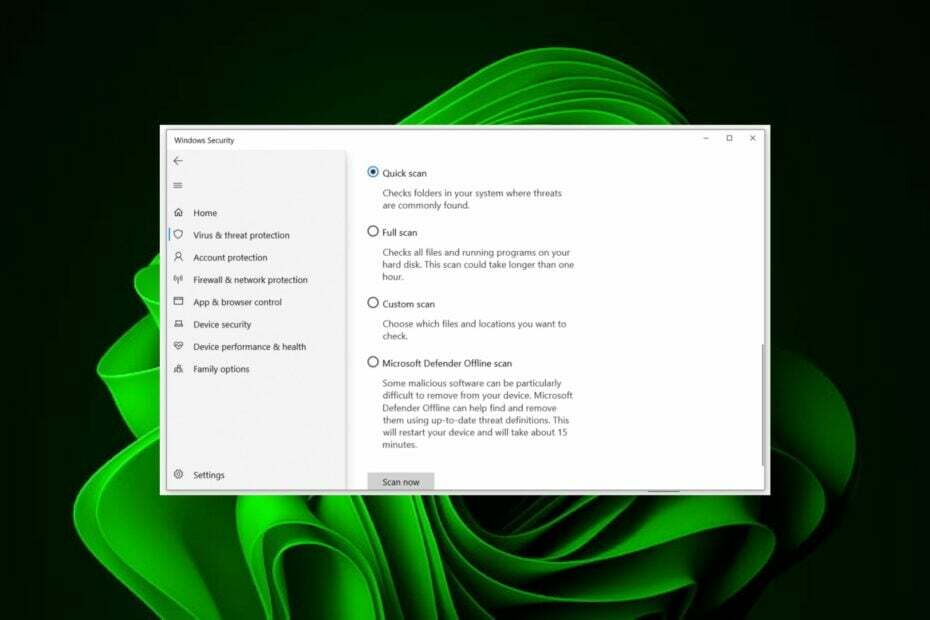

Wenn Sie also unvorsichtig sind, zumindest Installieren Sie eine umfassende Antivirensoftware auf deinem Computer. Wenn Sie bereits Antivirensoftware installiert haben, stellen Sie sicher, dass diese auf dem neuesten Stand ist. Sie können dies jederzeit noch einmal überprüfen, bevor Sie E-Mail-Anhänge oder Websites öffnen, um einen maximalen Schutz vor Viren und Trojanern zu gewährleisten.

Für einen proaktiveren Ansatz den Zeus-Virus loswerden und andere wie Malware, lesen Sie unseren ausführlichen Artikel.

Wenn Sie wissen, was Sie jetzt gegen die Zeus-Malware tun, welche Schritte zum Schutz Ihres Geräts haben/werden Sie unternehmen, um sicherzustellen, dass Sie kein Opfer werden? Lassen Sie es uns im Kommentarbereich unten wissen.