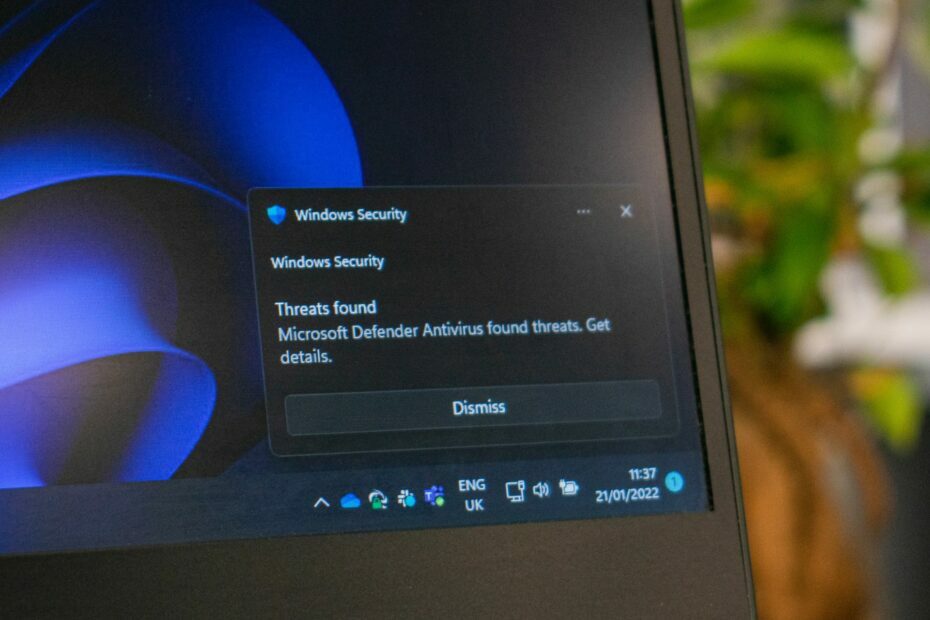

Patch-Tuesday-Updates sind da und konzentrieren sich auf die Sicherheit.

- Im Update werden 73 CVEs behandelt, die von moderat bis kritisch reichen.

- Außerdem werden Schwachstellen in Chrome und GitHub behoben.

- Sie können jetzt die Version KB5027231 herunterladen und auf Ihrem Windows 11 installieren.

Es ist wieder soweit. Du hast es erraten. Der Patch-Dienstag ist da mit einigen wichtigen Sicherheitsupdates für Windows 11.

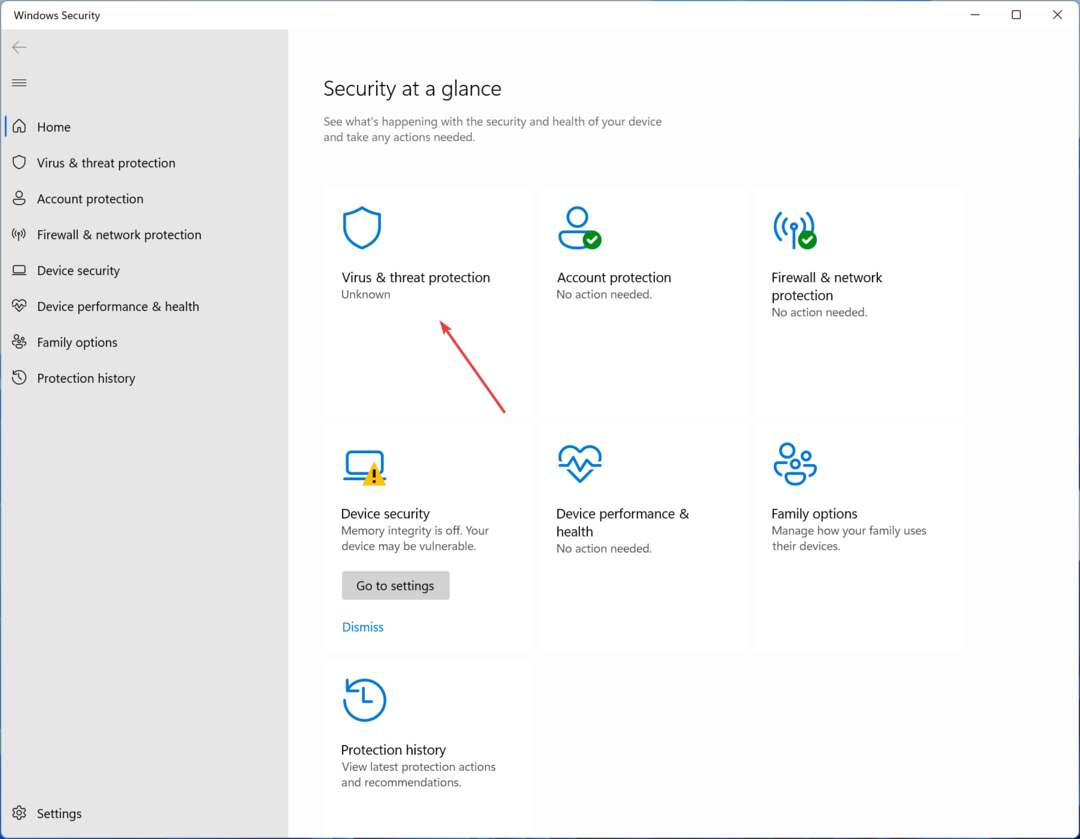

Laut dem in Redmond ansässigen Technologieriesen befasst sich der KB5027231 speziell mit Sicherheitsproblemen auf Ihrem Windows 11, einschließlich Verbesserungen KB5026446s Features zum Thema Sicherheit.

Es ist erwähnenswert, dass sich dieses Update auf nicht weniger als 73 CVEs konzentriert, die entweder kritisch bis moderat sind, und außerdem Unterstützung für 22 Nicht-Microsoft-CVEs bietet, insbesondere für Chrome und GitHub.

Glücklicherweise wird derzeit keines davon aktiv ausgenutzt, sodass Sie beruhigt sein können, wenn Sie Ihr Windows 11 nicht aktualisiert haben.

KB5027231: Hier ist die vollständige Liste der CVEs, die Microsoft am Patch-Dienstag behoben hat

Einige der wichtigsten CVEs, die in diesem Sicherheitsupdate behandelt werden, konzentrieren sich auf kritische CVEs, die das Net Framework von Visual Studio sowie Microsoft SharePoint-Server angreifen.

Es gibt ein bestimmtes CVE, das sehr anfällig für Angriffe ist, CVE-2023-32013, und es betrifft Windows Hyper-V Denial of Service. Daher sollten Sie Ihr System möglicherweise aktualisieren, wenn es sich in Ihrem Ziel befindet.

Hier ist die vollständige Liste der CVEs, die Microsoft am Patch-Dienstag angesprochen hat.

| Schild | CVE | Basispunktzahl | CVSS-Vektor | Ausnutzbarkeit | FAQs? | Problemumgehungen? | Abhilfemaßnahmen? |

|---|---|---|---|---|---|---|---|

| Azure DevOps | CVE-2023-21565 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Azure DevOps | CVE-2023-21569 | 5.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: L/I: L/A: L/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-24895 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Dynamics | CVE-2023-24896 | 5.4 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-24897 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-24936 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows CryptoAPI | CVE-2023-24937 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| Windows CryptoAPI | CVE-2023-24938 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| Microsoft Exchange Server | CVE-2023-28310 | 8.0 | CVSS: 3.1/AV: A/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| .NET Framework | CVE-2023-29326 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET Core | CVE-2023-29331 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| NuGet-Client | CVE-2023-29337 | 7.1 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Edge (Chromium-basiert) | CVE-2023-29345 | 6.1 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: C/C: L/I: L/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows NTFS | CVE-2023-29346 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-Gruppenrichtlinie | CVE-2023-29351 | 8.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Remotedesktop-Client | CVE-2023-29352 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| SysInternals | CVE-2023-29353 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-DHCP-Server | CVE-2023-29355 | 5.3 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: L/I: N/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | Ja |

| Microsoft Office SharePoint | CVE-2023-29357 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | Ja |

| Windows-GDI | CVE-2023-29358 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| Windows Win32K | CVE-2023-29359 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| Windows TPM-Gerätetreiber | CVE-2023-29360 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| Windows Cloud Files Mini-Filtertreiber | CVE-2023-29361 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| Remotedesktop-Client | CVE-2023-29362 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-PGM | CVE-2023-29363 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | Ja |

| Windows-Authentifizierungsmethoden | CVE-2023-29364 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Windows-Codecs-Bibliothek | CVE-2023-29365 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-Geolocation-Dienst | CVE-2023-29366 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows OLE | CVE-2023-29367 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-Filterung | CVE-2023-29368 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-Remoteprozeduraufruf-Laufzeit | CVE-2023-29369 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| Microsoft Windows-Codecs-Bibliothek | CVE-2023-29370 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows Win32K | CVE-2023-29371 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| Microsoft WDAC OLE DB-Anbieter für SQL | CVE-2023-29372 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows ODBC-Treiber | CVE-2023-29373 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows Resilient File System (ReFS) | CVE-2023-32008 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows Collaborative Translation Framework | CVE-2023-32009 | 8.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: C/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-Busfiltertreiber | CVE-2023-32010 | 7.0 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows iSCSI | CVE-2023-32011 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| Windows-Container-Manager-Dienst | CVE-2023-32012 | 6.3 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: N/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows Hyper-V | CVE-2023-32013 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-PGM | CVE-2023-32014 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | Ja |

| Windows-PGM | CVE-2023-32015 | 9.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | Ja |

| Windows Installer | CVE-2023-32016 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft-Druckertreiber | CVE-2023-32017 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows Hallo | CVE-2023-32018 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows-Kernel | CVE-2023-32019 | 4.7 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Rolle: DNS-Server | CVE-2023-32020 | 3.7 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: N/I: L/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Windows SMB | CVE-2023-32021 | 7.1 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: L/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | Ja |

| Windows Server-Dienst | CVE-2023-32022 | 7.6 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: L/I: L/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | Ja |

| Microsoft Power Apps | CVE-2023-32024 | 3.0 | CVSS: 3.1/AV: N/AC: H/PR: L/UI: R/S: C/C: L/I: N/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office Excel | CVE-2023-32029 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-32030 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| Microsoft Exchange Server | CVE-2023-32031 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung wahrscheinlicher | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-32032 | 6.5 | CVSS: 3.1/AV: L/AC: H/PR: L/UI: N/S: U/C: L/I: H/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-33126 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-33127 | 8.1 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: N/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-33128 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office SharePoint | CVE-2023-33129 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office SharePoint | CVE-2023-33130 | 7.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office Outlook | CVE-2023-33131 | 8.8 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office SharePoint | CVE-2023-33132 | 6.3 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: R/S: U/C: H/I: L/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office Excel | CVE-2023-33133 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| .NET und Visual Studio | CVE-2023-33135 | 7.3 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: H/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office Excel | CVE-2023-33137 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Visual Studio | CVE-2023-33139 | 5.5 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office OneNote | CVE-2023-33140 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| ASP .NET | CVE-2023-33141 | 7.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: N/S: U/C: N/I: N/A: H/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | NEIN | NEIN | NEIN |

| Microsoft Office SharePoint | CVE-2023-33142 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: H/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Edge (Chromium-basiert) | CVE-2023-33143 | 7.5 | CVSS: 3.1/AV: N/AC: H/PR: N/UI: R/S: C/C: L/I: L/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Visual Studio-Code | CVE-2023-33144 | 5.0 | CVSS: 3.1/AV: L/AC: L/PR: L/UI: R/S: U/C: H/I: N/A: N/E: P/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Edge (Chromium-basiert) | CVE-2023-33145 | 6.5 | CVSS: 3.1/AV: N/AC: L/PR: N/UI: R/S: U/C: H/I: N/A: N/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

| Microsoft Office | CVE-2023-33146 | 7.8 | CVSS: 3.1/AV: L/AC: L/PR: N/UI: R/S: U/C: H/I: H/A: H/E: U/RL: O/RC: C | Ausbeutung weniger wahrscheinlich | Ja | NEIN | NEIN |

Andererseits bieten die Updates auch Unterstützung für Bluetooth Low Energy-Audio. Wenn Sie sich erinnern, können Sie mit dieser besonderen Funktion Ihre kabellosen Bluetooth-Kopfhörer viel länger nutzen und dabei die gleiche Audioqualität bieten.

Die Technologie beansprucht nicht viel Akku Ihres Geräts und ermöglicht so eine nachhaltige Möglichkeit, Ihre Musik, Podcasts und alles, was Sie gerade hören, zu genießen.

Hier ist die Liste der anderen Verbesserungen, die mit diesem neuen Update für Windows 11 eingeführt werden.

Verbesserungen

- Dieses Update behebt ein bekanntes Problem, das 32-Bit-Apps betrifft große Adresse bewusst und nutzen Sie die CopyFile-API. Beim Speichern, Kopieren oder Anhängen von Dateien können Probleme auftreten. Wenn Sie kommerzielle oder Unternehmenssicherheitssoftware verwenden, die erweiterte Dateiattribute verwendet, wird dieses Problem wahrscheinlich Sie betreffen. Bei Microsoft Office-Apps betrifft dieses Problem nur die 32-Bit-Versionen. Möglicherweise erhalten Sie die Fehlermeldung „Dokument nicht gespeichert“.

- Dieses Update behebt ein Kompatibilitätsproblem. Das Problem tritt aufgrund einer nicht unterstützten Verwendung der Registrierung auf.

- Dieses Update behebt ein Problem, das den Windows-Kernel betrifft. Dieses Problem steht im Zusammenhang mit CVE-2023-32019. Weitere Informationen finden Sie unter KB5028407.

Was halten Sie von diesen Patch-Tuesday-Updates? Teilen Sie uns dies unbedingt im Kommentarbereich unten mit.