Warum eine nicht unterstützte Windows-Version Ihr Untergang sein könnte

- Unter Supportende versteht man den Zeitpunkt, an dem ein Produkt sein Ablaufdatum erreicht.

- Dies bedeutet, dass nach diesem Datum keine neuen Sicherheitsupdates oder Patches mehr vom Anbieter bereitgestellt werden.

- In diesem Artikel untersuchen wir die Auswirkungen der fortgesetzten Nutzung nicht unterstützter Windows-Betriebssysteme und zeichnen das Gesamtbild.

Unwissenheit ist einer der Hauptgründe, warum Menschen Opfer böswilliger Angriffe werden. Sie sind nicht bewusst oder motiviert genug, Ihre Daten zu schützen. Es bedarf einer stärkeren Sensibilisierung der Öffentlichkeit dafür, wofür sie anfällig sein könnten und wie verhindert werden kann, dass sie zum Tragen kommen.

Während Microsoft mit jeder neuen Version gute Arbeit beim Beheben von Schwachstellen geleistet hat, verwenden viele Unternehmen immer noch ältere Windows-Versionen, deren Support bereits abgelaufen ist.

Beispielsweise werden weiterhin Windows 7, 8, 8.1 und 10 verwendet. Das ist, obwohl sie

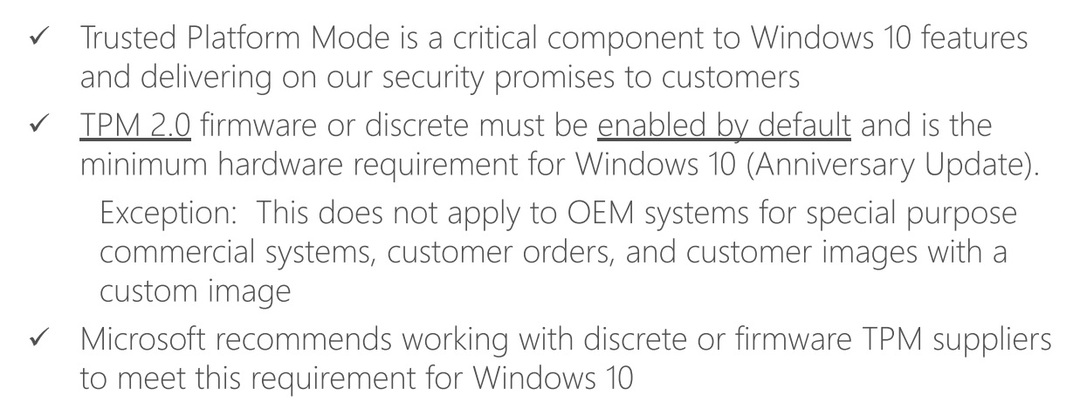

Das Ende der Unterstützung wurde in den Jahren 2020, 2016 und 2023 erreicht bzw. Windows 10 ist sicher, da der Support bis Oktober 2025 läuft.Aufgrund ihrer weiten Verbreitung stehen Windows-Systeme ganz oben auf der Schwachstellenliste. Beim Schreiben dieses Artikels Die Akzeptanz von Windows 10 liegt bei satten 71 %. Das ist mehr als die Hälfte des Marktanteils.

Eine einzelne ausgenutzte Schwachstelle kann zu mehreren infizierten Computern und Datenverlust führen, was einzelne Benutzer und die gesamte Organisation, der sie angehören, ernsthaft gefährden kann.

Das müssen nicht Sie sein. Sie können jetzt die Verantwortung übernehmen und verhindern, dass Sie zu einer weiteren Statistik eines kompromittierten Systems werden. In diesem Artikel bringen wir Expertenmeinungen ein, um mehr Licht in diese Angelegenheit zu bringen.

Welche Risiken bestehen bei der Verwendung nicht unterstützter Windows-Versionen?

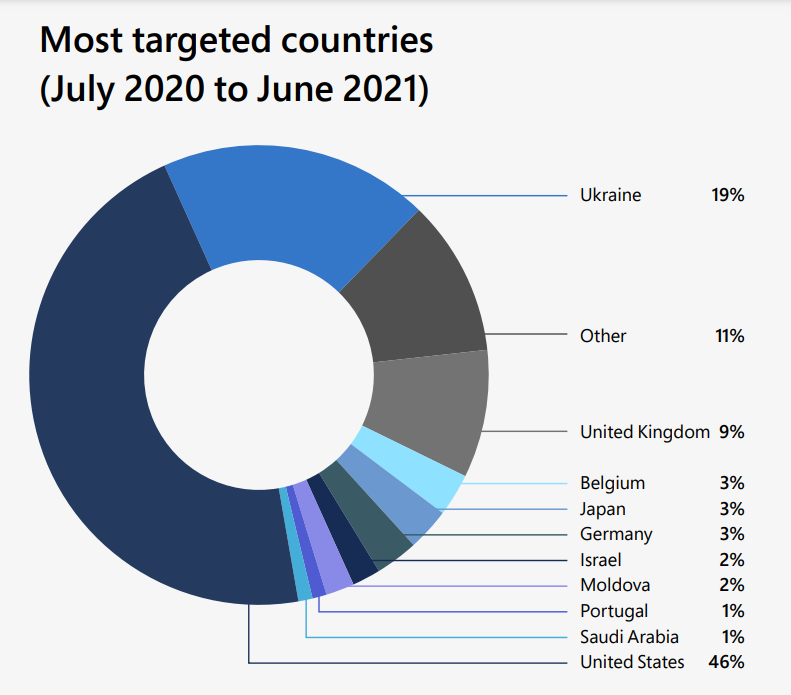

Cyber-Bedrohungen nehmen an Häufigkeit und Schwere zu. Sie werden auch immer anspruchsvoller und zielgerichteter. Dies wird durch die jüngste Flut von Ransomware-Angriffen belegt, die große Organisationen und kleine Unternehmen getroffen haben. Vor allem DEV-0586.

aller nationalstaatlichen Bedrohungsaktivitäten

In der Welt der Computer und Software gibt es zwei Haupttypen von Benutzern: diejenigen, die technisch versiert sind, und diejenigen, die es nicht sind.

Die ehemalige Gruppe weiß das Windows ist ein großartiges Betriebssystem. Es ist nicht perfekt, aber solange Sie mit seiner Leistung zufrieden sind, spielt Ihre Version keine Rolle.

Für die letztere Gruppe kann es schwierig sein zu verstehen, warum jemand sich dafür entscheiden würde, nicht die neueste Version von Windows zu verwenden.

Wenn Sie die Nachrichten in den letzten Jahren verfolgt haben, haben Sie möglicherweise von mehreren schwerwiegenden Sicherheitsverletzungen gehört, von denen weltweit Millionen Menschen betroffen waren.

Allen diesen Verstößen ist gemeinsam, dass sie alle durch Computer verursacht wurden, auf denen eine nicht unterstützte Windows-Version ausgeführt wurde.

Und während einige dieser Hacks von Hackern durchgeführt wurden, wurden andere durch menschliches Versagen verursacht. Unternehmen sollten kein nicht unterstütztes Betriebssystem verwenden. Dies gilt insbesondere dann, wenn sie ihre Daten schützen und die Informationen ihrer Kunden schützen möchten.

Wie der Experte Igal Flegmann, Mitbegründer und CEO von Keytos, bekräftigt:

Auch eine Sicherheitsschulung in Ihrem Unternehmen ist sehr wichtig, damit Benutzer nicht auf Phishing-E-Mails klicken und Angriffe Ihrem Sicherheitsteam melden.

CEO bei Keytos

Angenommen, Sie sind sich der Schwere des Risikos nicht bewusst, das mit der Ausführung einer Windows-Version verbunden ist, deren Support bereits abgelaufen ist, insbesondere für ein Unternehmen. In diesem Fall schlüsseln wir es für Sie auf.

Sicherheits Risikos

Es wurde immer wieder betont, wie schädlich die Ausführung eines nicht unterstützten Betriebssystems für Ihre Sicherheit ist. Aber wie groß sind die Risiken?

Der wichtigste Grund, warum Sie es tun sollten Upgrade von einer nicht unterstützten Version ist, dass Microsoft für diese Versionen keine Sicherheitsupdates mehr veröffentlichen wird.

Nicht unterstützte Software macht Ihre sensiblen Daten anfällig für Hackerangriffe. Sie können problemlos nach anfälligen Systemen suchen, die nicht gepatcht wurden.

Experten zufolge ist Phishing der häufigste Einstiegspunkt. Daher einrichten Windows 11 MFA wird einen großen Beitrag dazu leisten, diese Versuche zu vereiteln.

Das ist erst der Anfang. Sie benötigen mehr Sicherheitslösungen, damit Ihr System auch bei einem Ausfall weiterhin sicher ist. Davon abzuhängen ist selbstmörderisch, weil Sie riskieren, Ihre Daten zu verlieren, wenn sie kompromittiert werden.

In der Expertenmeinung von Joe Stocker, Gründer und CEO von Patriot Consulting und Microsoft MVP:

Keine Sicherheitslösung ist perfekt. Es ist wichtig, über einen mehrschichtigen Sicherheitsansatz zu verfügen, der eine Kombination aus technischen und nichttechnischen Kontrollen umfasst.

Vorstandsvorsitzender von Patriot Consulting

und Microsoft MVP

Auch wenn alle Systemkontrollen vorhanden sind, können wir es uns nicht leisten, die Rolle der Benutzer zu ignorieren.

Bleiben Sie auf dem Laufenden und Installation von Sicherheitssoftware ist nur die Spitze des Eisbergs.

Sie müssen außerdem wachsam bleiben und in der Lage sein, einen Angriff aus meilenweiter Entfernung zu erkennen.

Ansonsten ist es so, als hätte man starke Metalltore zum Schutz, vergisst aber, sie abzuschließen.

Dies ist jedoch nicht die einzige Sorge, wenn es um veraltete Betriebssysteme geht.

Systemausfälle

Wenn Ihr Unternehmen ein nicht unterstütztes Betriebssystem verwendet, besteht die Gefahr eines Systemausfalls, wenn eine neue Schwachstelle entdeckt wird.

Dies könnte zu Datenverlust oder Ausfallzeiten für Ihren Geschäftsbetrieb führen. Wenn Sie die Situation nicht schnell durch Patches auf den betroffenen Systemen beheben können, wird sich in Ihrem Netzwerk neue Malware ausbreiten.

Laut Joe Stocker:

Wenn die Geräte immer gepatcht bleiben und AV und EDR verwendet werden, verringert sich die Gefährdung und das Risiko, dass Malware auf einem Endpunkt ausgeführt wird. Windows ASR, Applocker, WDAC oder Windows 11 22H2 „Smart App Control“ können das Risiko von Malware weiter reduzieren.

Wie aus den Auswirkungen der Sicherheitslücke DEV-0586 hervorgeht, befindet es sich auf dem Systemlaufwerk und kann den Master Boot Record überschreiben.

Der MBR ist der erste Sektor einer Festplatte und enthält Informationen zum Starten und Ausführen des Betriebssystems. Wenn ein MBR-basierter Angriff auftritt, wird die Fähigkeit des Bootloaders, das Betriebssystem zu laden, beeinträchtigt und die Der Computer kann möglicherweise nicht normal starten.

Aus diesem Grund empfiehlt Chris Karel, Security Operations Manager für Infinite Campus, dass Sie:

Verfügen Sie über konsistente Backups, die nicht einfach gelöscht oder zerstört werden können. Und testen Sie sie regelmäßig, um sicherzustellen, dass sie funktionieren und Ihren Bedarf abdecken.

Manager, Unendlicher Campus

Performance-Probleme

Die Leistung älterer Windows-Versionen lässt mit der Zeit nach. Dies liegt daran, dass neuere Hardware mehr Ressourcen von einem Betriebssystem erfordert als ältere Hardware.

Zum Beispiel, wenn Sie eine neue Grafikkarte einbauen auf Ihrem PC, der DirectX unterstützt, Sie aber noch eine alte Windows-Version verwenden, die diese neuen APIs noch nicht unterstützt, Spiele laufen möglicherweise viel langsamer als wenn Sie eine neuere Version von Windows verwenden würden.

Viele Anwendungen erfordern bestimmte Windows-Versionen, um ordnungsgemäß ausgeführt zu werden. Wenn eine Anwendung also nicht mit Ihrer aktuellen Version kompatibel ist, funktioniert sie möglicherweise nicht ordnungsgemäß oder überhaupt nicht. Dies kann zu Problemen für Benutzer und IT-Administratoren führen, die Lösungen für diese Kompatibilitätsprobleme finden müssen.

Chris glaubt, dass die einzige Lösung darin besteht:

Systeme gepatcht und auf dem neuesten Stand halten. Sowohl die Betriebssysteme (Windows, Linux) als auch die darauf laufende Software. (Exchange, Webbrowser, Firewalls usw.) Insbesondere bei allem, was dem Internet ausgesetzt ist.

Grundlegende Windows-Härtungstechniken

Unter Härtung versteht man den Prozess, Systeme sicherer zu machen. Dies ist ein wichtiger Schritt im gesamten Sicherheitsprozess, da er dazu beiträgt, unbefugten Zugriff, unbefugte Änderungen und andere Angriffe auf Systeme und Daten zu verhindern.

Zu den Härtetechniken, die Sie anwenden können, gehören:

Systemkonfiguration

Die Standard-Systemkonfiguration ist oft nicht sicher genug, um einem entschlossenen Angreifer standzuhalten. Sie können Ihr System sicherer konfigurieren, indem Sie Standardkonfigurationen ändern, Firewalls einrichten und Antivirensoftware installieren.

Im Folgenden finden Sie einige wichtige Schritte, die Sie zur Konfiguration Ihres Systems unternehmen können:

- Standardpasswörter ändern – Viele Betriebssysteme verfügen standardmäßig über ein Standardkennwort. Sollte jemand in die Hände Ihres Computers gelangen, kann er sich mit diesem Standardkennwort anmelden.

- Deaktivieren nicht benötigter Dienste/Anwendungen – Dies reduziert den Ressourcenverbrauch (Speicher und CPU) und verbessert so die Leistung Ihrer Maschine.

- Einrichten von Systemrichtlinien – Richtlinien helfen bei der Konfiguration der Systeme einer Organisation entsprechend spezifischer Anforderungen. Das Hauptziel dieser Richtlinien besteht darin, sicherzustellen, dass alle Systeme so eingerichtet sind, dass nur autorisiertes Personal darauf zugreifen kann.

Immerhin bekräftigt Igal Folgendes:

Der beste Weg, Organisationen in dieser Zero-Trust-Welt zu schützen, besteht darin, die Oberfläche zu reduzieren und dem durchschnittlichen Endbenutzer die Sicherheitsverantwortung zu entziehen.

Benutzerzugriffskontrollen

Benutzerzugriffskontrollen sind die erste Verteidigungslinie gegen Angriffe und sollten implementiert werden, um unbefugten Zugriff auf Systeme zu verhindern.

Die Idee hinter UAC ist einfach. Bevor eine aus dem Internet heruntergeladene oder per E-Mail erhaltene Anwendung ausgeführt wird, fragt Windows den Benutzer, ob diese Aktion zulässig sein soll.

Das bedeutet, dass jemand, der versucht, Schadsoftware auf Ihrem Computer zu installieren, physischen Zugriff auf Ihren PC benötigt und jeden Installationsschritt manuell genehmigen muss. Dadurch wird es für sie viel schwieriger, Ihren Computer ohne Ihr Wissen zu infizieren.

Wir haben einige Benutzer gesehen Deaktivieren der UAC-Eingabeaufforderung weil es jedes Mal invasiv ist, wenn Sie versuchen, eine App auszuführen, aber es ist offensichtlich, dass sie nicht über die Auswirkungen nachgedacht haben. Die gute Nachricht ist, dass Microsoft Fortschritte gemacht hat, um sicherzustellen, dass Sie dies kontrollieren können.

Sie können die integrierte Benutzerkontensteuerung (UAC) von Windows verwenden, um zu verhindern, dass Malware und andere Schadprogramme auf Ihrem Computer ausgeführt werden. Es ist standardmäßig aktiviert, Sie können die Einstellungen jedoch anpassen, um die Funktionsweise anzupassen.

Netzwerksicherheit

Die Sicherheit aller Systeme innerhalb einer Organisation ist von größter Bedeutung. Allerdings ist die Netzwerksicherheit von entscheidender Bedeutung, da sie die Mechanismen bietet, um andere Systeme vor Angriffen zu schützen.

Dieser weit gefasste Begriff umfasst eine Sammlung von Techniken, Prozessen und Technologien, die zur Sicherung von Computernetzwerken und deren Systemen und Geräten verwendet werden.

Ziel der Netzwerksicherheit ist es, Informationen vor unbefugtem Zugriff oder Offenlegung zu schützen. Dies geschieht durch den Einsatz einer Kombination aus Hardware und Software, um Regeln durchzusetzen, die Benutzer, Administratoren und Programme im Netzwerk befolgen müssen.

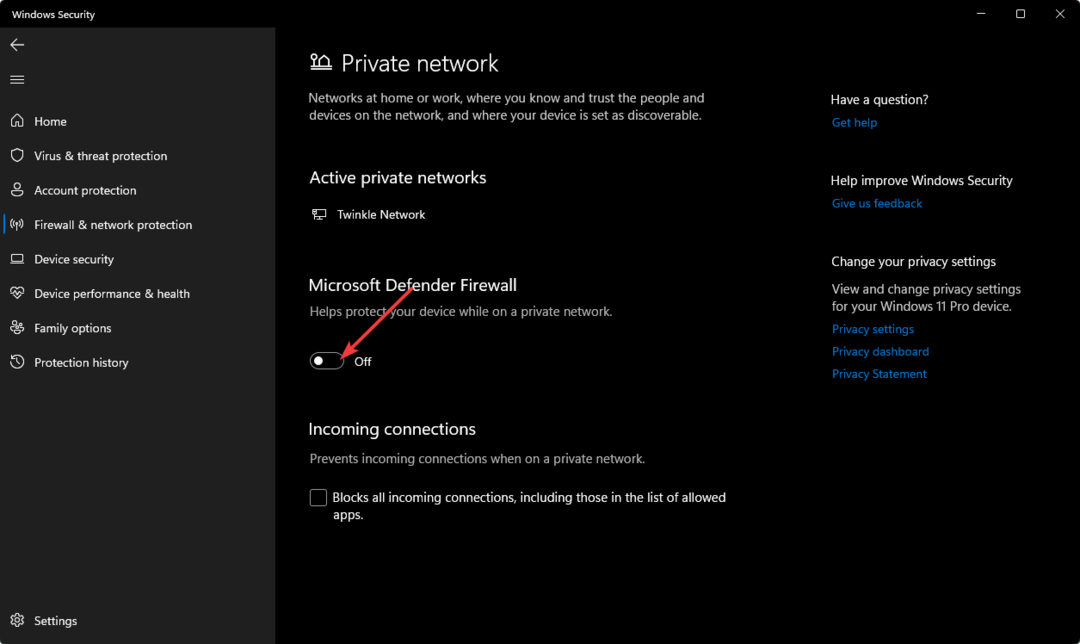

Zu diesen Regeln gehören typischerweise Authentifizierung, Autorisierung, Verschlüsselung und Audit-Trail. Um zu beginnen, müssen Sie Folgendes tun Installieren Sie eine Firewall. Firewalls sind eines der wichtigsten Netzwerksicherheitstools.

Hierbei kann es sich um Software- oder Hardwaregeräte handeln, die den Zugriff auf ein Netzwerk oder einen Computer steuern und so einen Schutz vor dem Internet oder anderen nicht vertrauenswürdigen Netzwerken bieten.

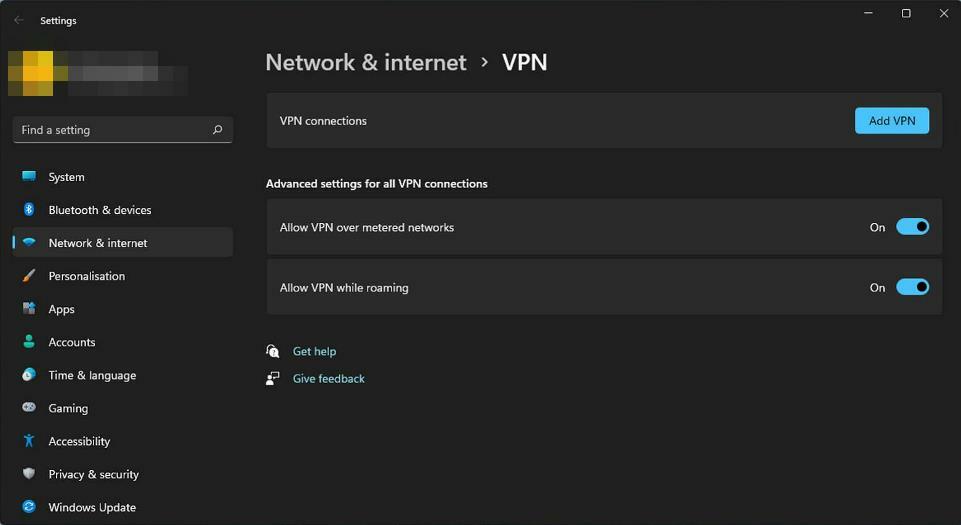

Ein weiteres Werkzeug, das Sie benötigen, ist ein VPN (virtuelles privates Netzwerk). Diese verschlüsselte Verbindung ermöglicht Ihnen eine sichere Verbindung zu einem externen Server für den Fernzugriff auf Ihr internes Netzwerk.

Der Hauptgrund, warum VPNs als Windows-Härtungstechnik gelten, besteht darin, dass sie in Kombination mit anderen Technologien wie Firewalls und Intrusion-Detection-Systemen zusätzliche Sicherheit bieten können.

Sie benutzen Verschlüsselung und Authentifizierung Techniken, um sicherzustellen, dass der gesamte Datenverkehr sicher ist. Dadurch wird es für einen Angreifer wesentlich schwieriger, sich Zugang zu Ihrem System zu verschaffen und Informationen zu stehlen oder zu beschädigen.

Zusätzlich zu den traditionellen Netzwerksicherheitsmechanismen entstehen heute mehrere neue Technologien, die über traditionelle Netzwerksicherheitsmaßnahmen hinausgehen. Diese beinhalten Cloud Computing Und Virtualisierungssoftware.

Ihr Netzwerksicherheitssystem muss umfassend, vielfältig und flexibel sein, um angemessen auf die dynamischen Anforderungen der heutigen Technologietrends reagieren zu können.

Anwendungshärtung

Bei der Anwendungshärtung handelt es sich um eine Reihe von Best Practices, die die Sicherheit Ihrer Anwendungen verbessern. Es geht nicht nur darum, die Sicherheit Ihres Systems zu gewährleisten, sondern auch darum, dass die darauf ausgeführten Dienste sicher sind.

Dabei handelt es sich um systematische Prozesse und Verfahren, um sicherzustellen, dass Anwendungen sicher und widerstandsfähig gegen Angriffe sind. Dies ist eine der effektivsten Möglichkeiten, die Angriffsfläche für Schwachstellen in Ihren Anwendungen zu reduzieren.

Shiva Shantar, Mitbegründer und CTO von ConnectSecure, glaubt, dass:

Schwache Passwörter, veraltete Protokolle und ungepatchte Systeme in Kombination mit ungeschultem Personal, das auf schädliche Links klickt, sind der Grund für die Ausbreitung der Schwachstelle.

und CTO, ConnectSecure

Mit anderen Worten geht der Sicherheitsexperte davon aus, dass das Risiko der Ausnutzung von Sicherheitslücken in einer Kombination von Faktoren liegt.

Es ist leicht verständlich, warum eine umfassende Sicherheitsrichtlinie im gesamten Unternehmen erforderlich ist.

Es müssen nicht nur die Entscheidungsträger einbezogen werden, sondern auch alle Nutzer über die Wahrung der Sicherheit aufgeklärt werden.

Dies ist jedoch nicht allzu kompliziert, wenn Sie einen strengen Aktionsplan anwenden.

Hier sind einige Empfehlungen, die Unternehmen umsetzen können, um ihre Windows-Systeme gegen potenzielle Bedrohungen zu schützen:

- Halten Sie Ihr System auf dem neuesten Stand mit Aufnähern.

- Installieren Sie eine Firewall, Antivirensoftware usw gute Backup-Lösung zum Schutz Ihrer Daten und Systeme.

- Verwenden Sie komplexe Passwörter und wechseln Sie diese regelmäßig, mindestens alle 90 Tage.

- Aktivieren Sie nach Möglichkeit Zwei-Faktor oder Multi-Faktor-Authentifizierung für Microsoft-Konten und andere Dienste.

- Verwenden Sie einen Passwort-Manager zum Generieren, Speichern und Verwalten komplexer Passwörter.

Während Sie alle möglichen Windows-Härtungstechniken implementieren können, ist die Wiederherstellung für den Sicherheitsprozess von entscheidender Bedeutung. Ein Wiederherstellungsplan stellt sicher, dass sich das Unternehmen schnell und effizient von einem Verstoß erholen kann.

Stellen Sie aus Sicherheitsgründen sicher, dass Sie diesen Plan regelmäßig testen, um sicherzustellen, dass er wie erforderlich funktioniert.

Igal betont die Bedeutung eines Sanierungsplans:

Während Prävention von größter Bedeutung ist, ist ein solider Wiederherstellungsplan, der regelmäßig getestet wird, auch ein wichtiger Bestandteil jedes Cybersicherheitsplans.

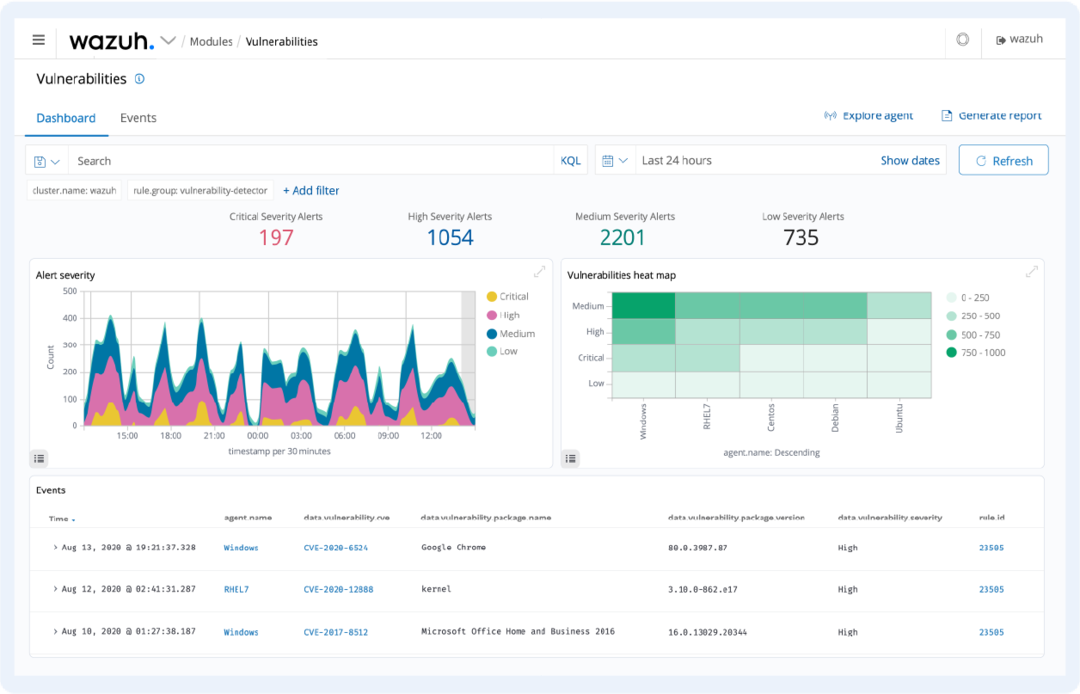

Kontinuierliches Schwachstellenmanagement

Kontinuierliches Schwachstellenmanagement ist ein proaktiver Sicherheitsansatz, der Unternehmen dabei hilft, Sicherheitsverletzungen zu vermeiden proaktive Überwachung auf neu auftretende Bedrohungen. Das Ziel eines kontinuierlichen Schwachstellenmanagements besteht darin, Cyberangriffe zu verhindern, bevor sie auftreten.

Schwachstellen können überall in Ihrem Netzwerk auftreten, von Ihrer Firewall bis zu Ihrem Webserver. Da es viele verschiedene Arten von Schwachstellen gibt, sollten Sie auch unterschiedliche Systeme verwenden, um diese zu erkennen.

Da sich die Bedrohungslandschaft ständig weiterentwickelt, muss sich auch Ihre Sicherheitsstrategie weiterentwickeln. Die Frage ist nicht, ob es in Ihrer Organisation zu einem Angriff kommen wird, sondern nur, wann.

Zu den Grundkomponenten eines Schwachstellenmanagementprogramms gehören:

- Identifikation – Sammeln von Informationen über potenzielle Bedrohungen und Schwachstellen in den Systemen oder Netzwerken einer Organisation, die von diesen Bedrohungen ausgenutzt werden könnten.

- Analyse – Untersuchung technischer Details zu jeder identifizierten Bedrohung, um festzustellen, ob sie ein echtes Risiko für eine Organisation darstellt oder nicht.

- Priorisierung – Einstufung identifizierter Bedrohungen nach Schweregrad oder Eintrittswahrscheinlichkeit. Dies geschieht, um knappe Ressourcen denjenigen zuzuweisen, die das größte Risiko für die Organisation darstellen.

- Sanierung – Implementierung von Kontrollen zur Beseitigung oder Reduzierung von Risiken, die durch identifizierte Schwachstellen entstehen.

Igal schärft das Bewusstsein für Cybersicherheit:

Leider ist Cybersicherheit zeitlich und finanziell teuer. Aber es ist wichtig, deshalb würde ich Unternehmen auch empfehlen, es ernst zu nehmen und sicherheitsorientiertes Personal einzustellen.

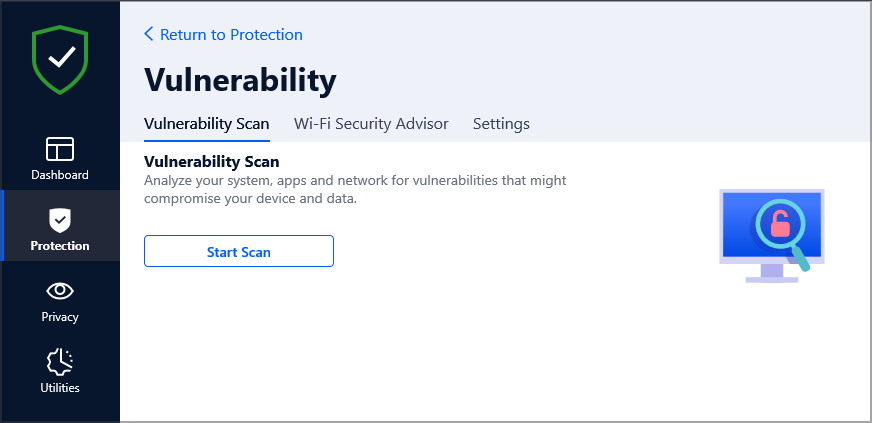

Scannen von Schwachstellen

Hierbei handelt es sich um einen Prozess, bei dem die Sicherheit eines Systems oder Netzwerks auf etwaige Lücken oder Schwachstellen überprüft wird. Das Scannen von Schwachstellen hilft dabei, etwaige Fehler im System zu identifizieren und gibt Hinweise zu deren Behebung.

Durch die Einrichtung eines Schwachstellenscanners können Unternehmen sicherstellen, dass ihre Systeme vor böswilligen Angriffen geschützt sind.

- Die Zwischenablage von Windows 11 benötigt Regalunterstützung, sagen Benutzer

- Der Datei-Explorer erhält endlich eine neu gestaltete Home- und Adressleiste

- Fix: Windows Update hat AMD möglicherweise automatisch ersetzt

Patch-Management

Dies ist ein weiterer Prozess, der für die Aufrechterhaltung einer sicheren Umgebung wichtig ist. Dabei handelt es sich um die Installation von Patches für bekannte Fehler und Schwachstellen in Softwareanwendungen oder Betriebssystemen.

![Ihr PC hat keinen Anspruch auf Updates: So umgehen Sie [100 % sicher]](/f/55e7d87d341895c1411d720a584508cc.png)

Es stellt sicher, dass alle Systeme mit den neuesten Technologie-Updates auf dem neuesten Stand bleiben und dass etwaige Schwachstellen behoben werden, bevor Hacker sie ausnutzen.

Reaktion auf Vorfälle

Dies bezieht sich auf die Reaktion auf und die Wiederherstellung nach Cyberangriffen innerhalb des Netzwerks oder Systems einer Organisation.

Die Reaktion auf Vorfälle ist von entscheidender Bedeutung, da sie Unternehmen dabei hilft, sich schnell und effizient von Cyberangriffen zu erholen. All dies geschieht unter gleichzeitiger Verhinderung weiterer Schäden an ihren Systemen durch Hacker, wie z. B. Ransomware-Ausbrüche oder Datenschutzverletzungen, die möglicherweise zu finanziellen Verlusten aufgrund von Datendiebstahl führen könnten.

Sichere Codierungspraktiken

Bei sicheren Codierungspraktiken handelt es sich um eine Reihe von Codierungsrichtlinien, die Programmierern helfen, sichereren Code zu schreiben. Es ist wichtig zu beachten, dass es bei sicherer Codierung nicht darum geht, alle Schwachstellen zu verhindern.

Stattdessen liegt der Schwerpunkt auf der Reduzierung des Risikos der Einführung neuer Schwachstellen und der Auswirkungen, wenn Schwachstellen ausgenutzt werden.

Hier sind einige Möglichkeiten, wie sichere Codierungspraktiken Windows-Schwachstellen mindern können:

- Sichere Codeüberprüfung – Eine sichere Codeüberprüfung umfasst die Überprüfung des Quellcodes auf potenzielle Sicherheitsprobleme, bevor das Produkt in die Produktion freigegeben wird. Dies hilft, potenzielle Probleme zu erkennen, bevor sie zu einem Problem werden, und verringert so die Wahrscheinlichkeit zukünftiger Angriffe auf diese Produkte.

- Testgetriebene Entwicklung – Testgetriebene Entwicklung (TDD) ist ein Softwareentwicklungsprozess, der sicherstellt, dass jede Einheit vor der Veröffentlichung gründlich getestet wurde mit anderen integriert und in Produktionsumgebungen bereitgestellt, wodurch Fehler aufgrund späterer Integrationsprobleme minimiert werden Stufen.

Bei der Einhaltung von Codierungsstandards geht es nicht nur darum, Ihren Code für andere lesbarer zu machen; Es hilft Ihnen auch, weniger Fehler zu schreiben und weniger Zeit damit zu verbringen, Ihre Codebasis im Laufe der Zeit zu pflegen.

Shivas Ansichten zu diesem Thema bleiben bestehen:

Sicheres Codieren ist keine gute Praxis, sondern eine obligatorische.

Aufklärung und Sensibilisierung für Cybersicherheit

Cybersicherheit ist in den letzten Jahren für alle Organisationen – von kleinen Unternehmen bis hin zu Großunternehmen – zu einem Hauptanliegen geworden.

Cyber-Angriffe werden immer häufiger und raffinierter, sodass dies für Unternehmen wichtiger denn je ist gute Cyber-Sicherheitstools an Ort und Stelle. Und obwohl die meisten Unternehmen diesen Bedarf erkennen, wissen viele nicht, wo sie anfangen sollen, ihn anzugehen.

Ein umfassendes Schulungsprogramm zur Cybersicherheit kann zur Lösung dieses Problems beitragen, indem es den Mitarbeitern das erforderliche Wissen vermittelt Identifizieren Sie potenzielle Bedrohungen, verstehen Sie, wie sich diese Bedrohungen auf Sie und Ihr Unternehmen auswirken könnten, und wissen Sie, wie Sie bei einem Angriff am besten reagieren können tritt ein.

Diese Art der Schulung trägt auch dazu bei, das Verhalten der Mitarbeiter an den Unternehmensrichtlinien in Bezug auf Cybersicherheits-Compliance und Risikomanagement auszurichten.

Darüber hinaus trägt die Schulung zur Cybersicherheit dazu bei, die mit Verstößen verbundenen Kosten zu senken, indem sie die Wahrscheinlichkeit erhöht, sie frühzeitig in ihrem Lebenszyklus zu erkennen und einzudämmen.

Eine der wirksamsten Möglichkeiten, Risiken zu mindern und Sicherheitsvorfälle zu verhindern, ist die Förderung einer Kultur des Sicherheitsbewusstseins. Dabei geht es darum, Ihre Mitarbeiter in die Lage zu versetzen, potenzielle Sicherheitsbedrohungen proaktiv und zeitnah zu erkennen und zu melden.

Es gibt verschiedene Möglichkeiten, dies zu erreichen:

- Meldemechanismen – Erstellen Sie ein spezielles internes Netzwerk zur Meldung vermuteter Vorfälle. Dies sollte von Ihrem Unternehmensnetzwerk getrennt sein, damit kein Single Point of Failure für die Organisation entsteht.

- Mitarbeiterförderung – Schulen Sie Ihre Mitarbeiter darin, verdächtige E-Mails oder Websites zu erkennen und sie zu melden, wenn ihnen etwas Ungewöhnliches auffällt.

- Sicherheitsschulungen dürfen keine einmalige Veranstaltung sein – Sicherheitsschulungen müssen regelmäßig wiederholt werden, damit die Mitarbeiter mit neuen Bedrohungen und Risiken Schritt halten können, die im Laufe der Zeit auftreten.

Abschluss

Da immer mehr Unternehmen die Bedeutung des Windows-Endsupports herunterspielen, steigt die Gefährdung ihrer Netzwerke und Technologien. Heftige Angriffe, die Sicherheitsfunktionen in nicht unterstützten Geräten oder Betriebssystemen missbrauchen, sind zu einer hohen Wahrscheinlichkeit geworden.

Anhand der verschiedenen Risikoszenarien wird deutlich, dass dies der einzige sichere Weg ist, Ihr Unternehmen vor der zunehmenden Digitalisierung zu schützen Risiken bestehen darin, von älteren Windows-Betriebssystemen, kritischen Anwendungen und Systemen auf unterstützte Microsoft-Lösungen zu migrieren, anstatt dies jetzt zu tun später.

Eine Sache ist sicher. Wenn Sie ein Unternehmen leiten, müssen Sie die aktuellen Änderungen in den Bereichen Computer und Sicherheit im Auge behalten. Wir haben besprochen, wie Das Aktualisieren eines Betriebssystems kann versteckte Gefahren bergen und die erheblichen Kosten, wenn ein Upgrade versäumt wird.

Der Rest liegt bei Ihnen, um sicherzustellen, dass Sie sie umsetzen. Wenn Sie nicht unterstützte Betriebssysteme verwenden, ist es für Sie am besten, diese vom Netzwerk zu entfernen. Wenn es unbedingt erforderlich ist, sie zu verwenden, stellen Sie sicher, dass sie vor Online-Risiken geschützt sind.

Das war ein ziemlicher Leckerbissen, aber wir hoffen, dass es eine aufschlussreiche Sitzung war und Sie jetzt verstehen, welche Auswirkungen die Stagnation bei nicht unterstützten Windows-Versionen hat.

Ist Ihr Unternehmen mit Ihrem Betriebssystem auf dem neuesten Stand? Welche Schritte haben Sie aus diesem Artikel mitgenommen, die Sie in die richtige Richtung zur Sicherung Ihrer Systeme führen könnten? Lass es uns im Kommentarbereich wissen.