Malwarebytes hat ein kostenloses Entschlüsselungstool veröffentlicht, um Opfern eines kürzlichen Ransomware-Angriffs zu helfen, ihre Daten von Cyberkriminellen wiederherzustellen, die eine Betrugstechnik für den technischen Support einsetzen. Die neue Ransomware-Variante namens VindowsLocker letzte Woche aufgetaucht. Es funktioniert, indem es Opfer mit gefälschten Microsoft-Technikern verbindet, um ihre Dateien mit einem Pastebin API.

Tech-Support-Betrüger zielen schon seit geraumer Zeit auf ahnungslose Internetnutzer. Die bösartige Taktik, eine Kombination aus Social Engineering und Täuschung, hat sich von Kaltanrufen zu gefälschten Warnungen und zuletzt zu Bildschirmsperren entwickelt. Betrüger des technischen Supports haben ihr Angriffsarsenal jetzt um Ransomware erweitert.

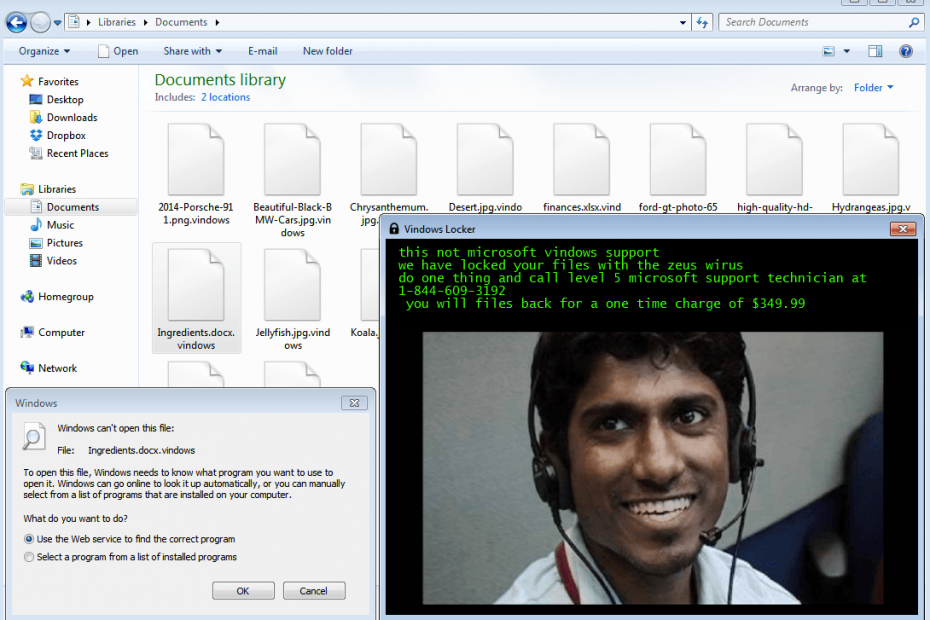

Jakub Kroustek, ein AVG-Sicherheitsforscher, entdeckte zuerst die VindowsLocker-Ransomware und benannte die Bedrohung anhand der Dateierweiterung .weine es wird an alle verschlüsselten Dateien angehängt. Die VindowsLocker-Ransomware verwendet den AES-Verschlüsselungsalgorithmus, um Dateien mit den folgenden Erweiterungen zu sperren:

TXT, doc, docx, xls, xlsx, ppt, pptx, odt, jpg, png, csv, sql, mdb, sln, php, asp, aspx, html, xml, psd

VindowsLocker imitiert technischen Support-Betrug

Die Ransomware verwendet eine Taktik, die für die meisten Betrügereien des technischen Supports typisch ist, indem die Opfer aufgefordert werden, eine angegebene Telefonnummer anzurufen und mit einem technischen Support-Personal zu sprechen. Im Gegensatz dazu verlangten Ransomware-Angriffe in der Vergangenheit Zahlungen und verarbeiteten Entschlüsselungsschlüssel über ein Dark-Web-Portal.

das wird nicht von Microsoft vindows unterstützt

Wir haben Ihre Dateien mit dem Zeus-Virus gesperrt

tun Sie eine Sache und rufen Sie den Microsoft-Support-Techniker der Stufe 5 unter 1-844-609-3192 an

Sie werden Ihre Dateien gegen eine einmalige Gebühr von 349,99 USD zurücksenden

Malwarebytes glaubt, dass die Betrüger von Indien aus operieren und das technische Supportpersonal von Microsoft nachahmen. VindowsLocker verwendet auch eine scheinbar legitime Windows-Supportseite, um den falschen Eindruck zu erwecken, dass der technische Support bereit ist, den Opfern zu helfen. Die Support-Seite fragt nach der E-Mail-Adresse und den Bankdaten des Opfers, um die Zahlung von 349,99 USD zum Entsperren eines Computers zu verarbeiten. Laut Malwarebytes hilft die Zahlung des Lösegelds den Benutzern jedoch nicht, ihre Dateien wiederherzustellen. Dies liegt daran, dass VindowsLocker-Entwickler aufgrund einiger Codierungsfehler jetzt nicht in der Lage sind, einen infizierten Computer automatisch zu entschlüsseln.

Malwarebytes erklärt, dass VindowsLocker-Ransomware-Codierer einen der API-Schlüssel verpfuscht haben, der für kurze Sitzungen gedacht ist. Folglich läuft der API-Schlüssel nach kurzer Zeit ab und die verschlüsselten Dateien gehen online, wodurch die VindowsLocker-Entwickler daran gehindert werden, den Opfern die AES-Verschlüsselungsschlüssel zur Verfügung zu stellen.

Lesen Sie auch:

- Identifizieren Sie die Ransomware, die Ihre Daten mit diesem kostenlosen Tool verschlüsselt hat

- So entfernen Sie die Locky-Ransomware endgültig

- Malwarebytes veröffentlicht kostenlosen Entschlüsseler für Telecrypt-Ransomware

- Locky-Ransomware verbreitet sich auf Facebook, getarnt als .svg-Datei