- Abhängig von den fehlenden Komponenten Ihres Browsers können Sie auf verschiedene Arten von Browserangriffen stoßen.

- Angesichts einer alarmierenden Zunahme der Cyberkriminalität ist die Sicherheit von Websites von entscheidender Bedeutung, um Schwachstellen zu vermeiden, die Ihre Daten gefährden könnten.

- Die Aktualisierung Ihrer Anwendungen und Software hilft dabei, Lücken zu schließen und Cyberangriffe zu verhindern.

- Anti-Diebstahl-Unterstützung

- Webcam-Schutz

- Intuitive Einrichtung und Benutzeroberfläche

- Unterstützung mehrerer Plattformen

- Verschlüsselung auf Bankenebene

- Niedrige Systemanforderungen

- Erweiterter Malware-Schutz

Ein Antivirenprogramm muss schnell, effizient und kostengünstig sein, und dieses hat sie alle.

Heutzutage gibt es unzählige Arten von Browserangriffen, und es ist nicht ungewöhnlich, dass jemand ihnen begegnet. Angesichts der hohen Cyberkriminalitätsraten könnte es sich lohnen, zu verstehen, was diese Angriffe ausmacht.

Normalerweise zielen die meisten Arten von Browserangriffen darauf ab, Schwachstellen im Browser auszunutzen, um an Informationen zu gelangen. Diese Informationen können dann umgeleitet oder mit bösartiger Malware infiziert werden, um Datenverletzungen oder -verluste zu verursachen.

Es gibt jedoch mehrere Möglichkeiten, diese Browserangriffe zu verhindern. Heute gehen wir durch die vorbeugende Maßnahmen und Kontrollmöglichkeiten. Bevor wir uns jedoch damit befassen, lassen Sie uns die beliebten Arten von Webbrowser-Angreifern untersuchen, die häufig vorkommen.

Was ist ein Browserangriff?

Bei einem Browserangriff finden Angreifer Sicherheitslücken in einem Browser oder einer Software und nutzen diese aus. Es kann zum Verlust wertvoller Informationen und auch Geld führen.

Diese Angriffe können Ihren PC und gespeicherte Daten anfällig für Bearbeitung, Löschung und sogar Kopieren durch Dritte machen. Dies wiederum kann verheerende Folgen für Ihr Privatleben haben, da sensible Informationen wie Kreditkartendaten möglicherweise im angegriffenen Browser gespeichert werden.

Wenn Sie dies verhindern, stellen Sie sicher, dass Sie Ihr Gerät in jedem Browser verwenden können, ohne befürchten zu müssen, dass Ihre Daten gestohlen oder kopiert werden.

Schneller Tipp:

ESET Internet Security ist eine neue Version wirklich integrierter Computersicherheit. Um Ihren Computer zu schützen, wird die neueste Version der ESET LiveGrid-Scan-Engine mit den benutzerdefinierten Firewall- und Antispam-Modulen kombiniert.

Dadurch wird Ihre Online-Präsenz durch ein intelligentes System geschützt, das ständig auf der Suche nach Angriffen und schädlicher Software ist.

⇒Holen Sie sich ESET Internet Security

Bevor wir diesen Teil unserer Reise erreichen, schauen wir uns zunächst an, welche Form Browserangriffe im täglichen Leben annehmen.

Was sind die verschiedenen Arten von Web-Angriffen?

1. Was ist ein Brute-Force-Angriff?

Es ist eine sehr unkomplizierte Hacking-Methode und eine der einfachsten. Das gesamte Konzept des Brute-Force-Angriffs ist Versuch und Irrtum.

Der Angreifer bildet Passwörter und Anmeldeinformationen durch Erraten. Das Knacken von Passwörtern und Verschlüsselungscodes mit Brute Force kann jedoch lange dauern.

Dies geschieht, weil der Angreifer unzählige Wahrscheinlichkeiten ausprobieren muss, bevor er Zugang erhält. Manchmal kann es vergeblich sein, den Brute-Force-Angriff zu verwenden, je nachdem, wie logisch das Passwort ist.

2. Was sind aktive Angriffe?

Ein aktiver Angriff erfolgt, wenn ein Infiltrator die an das Ziel gesendeten Daten ändert. Dieser Angriff verwendet Kompromisse, um das Ziel zu täuschen und zu glauben, dass es die Informationen hat.

Der Angreifer greift jedoch in das System oder Netzwerk ein, indem er neue Daten einsendet oder die Zieldaten bearbeitet.

Ein aktiver Angriff kann manchmal einen Angriff einsetzen, der als passiver Angriff bekannt ist. Dieser Angriff hat Vorrang vor einem aktiven Angriff. Es beinhaltet das Sammeln von Informationen über das Hacken, bekannt als Spionage.

Außerdem bearbeiten Hacker Paket-Header-Adressen, um Nachrichten an den gewünschten Link umzuleiten. Es gibt ihnen Zugriff auf Informationen, die an jemand anderen gehen, wie z. B. Kontodetails und Anmeldeinformationen.

3. Was ist ein Spoofing-Angriff?

Ein Spoofing-Angriff tritt auf, wenn ein Eindringling vorgibt, eine andere Person zu sein, um Zugriff auf die Daten einer anderen Person zu haben. Dieser Angriff stiehlt geheime Informationen, Daten, Dateien, Geld usw.

Allerdings müssen die Opfer auf die gefälschten Informationen für einen Spoofing-Angriff hereinfallen. Kurz gesagt, Spoofing ist, wenn ein Cyberangreifer sich als eine andere Person ausgibt, indem er simulierte Daten für illegalen Zugriff sendet.

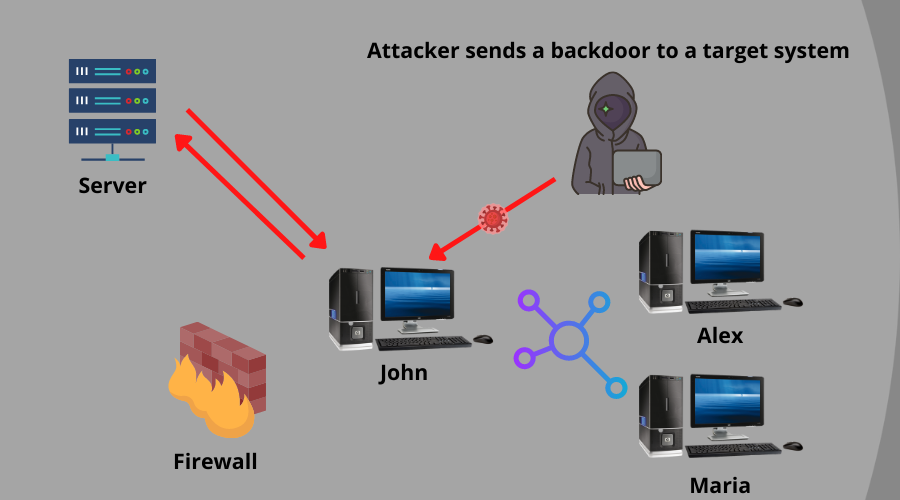

4. Was ist ein Backdoor-Angriff?

Ein Backdoor-Angriff liegt vor, wenn ein Angreifer externe Agenten wie Viren oder Malware verwendet, um in die Wurzel eines Systems einzudringen. Dann zielt es auf die Kernteile Ihres Systems oder Ihrer Anwendung ab, z. B. Server. Sie tun dies, um jede Sicherheitsmaßnahme umgehen zu können.

Das Konzept greift jedoch die Hintertür an, oder das Backend gibt Ihnen Zugriff auf jede andere Tür davor. Nach erfolgreichem Backdoor-Angriff können die Eindringlinge das gesamte System kontrollieren.

Malware wie Spyware, Ransomware und Krypto-Jacking sind Werkzeuge für diese Art von Angriffen. Wenn sich Malware im System oder in der Anwendung befindet, kann der Angreifer die Sicherheitsprotokolle brechen.

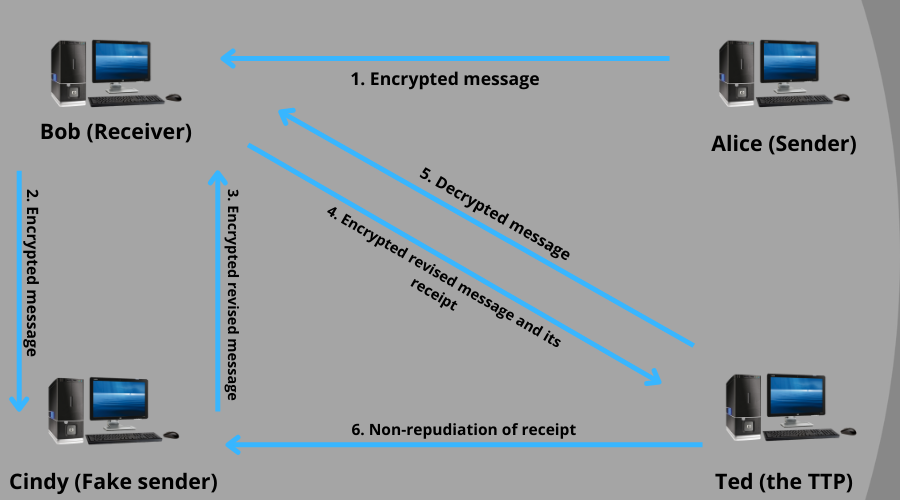

5. Was ist ein Zurückweisungsangriff?

Diese Art von Angriff tritt auf, wenn ein Benutzer die Durchführung einer Transaktion verweigert. Der Benutzer kann bestreiten, dass ihm keine Aktion oder Transaktion bekannt ist. Daher ist ein Abwehrsystem erforderlich, das alle Benutzeraktivitäten verfolgt und aufzeichnet.

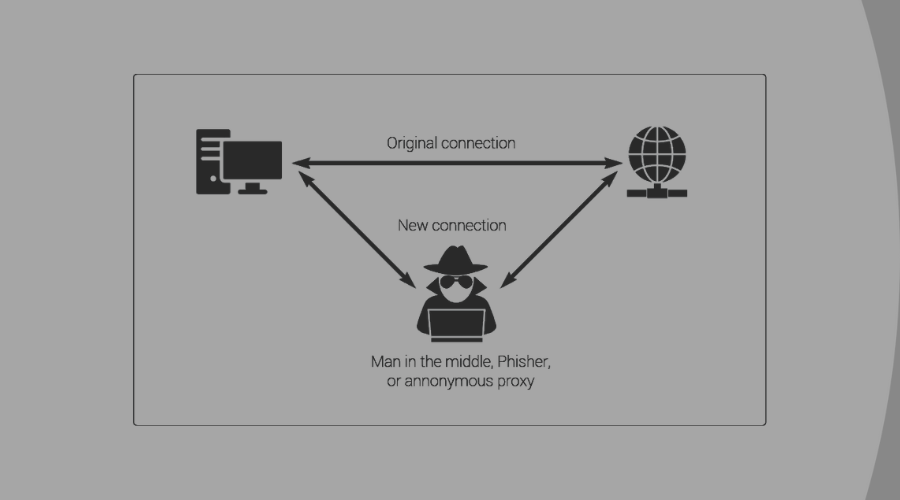

6. Was ist ein Man-in-the-Middle-Angriff?

Ein Beispiel für einen Man-in-the-Middle-Angriff ist die Nutzung öffentlicher WLANs. Angenommen, Sie stellen eine Verbindung zu Wi-Fi her und ein Hacker hackt das Wi-Fi, kann er Malware an die verbundenen Ziele senden.

Wie der Name schon sagt, ist diese Art von Angriff nicht direkt. Stattdessen tritt es wie ein Mittelsmann zwischen den Client und den Server. Es ist üblich, dass Websites ohne Verschlüsselung ihrer Daten vom Client zum Server reisen.

Darüber hinaus verschafft es dem Angreifer Zugang zum Lesen von Anmeldeinformationen, Dokumenten und Bankdaten. Das SSL-Zertifikat (Secure Sockets Layer) blockiert diese Art von Angriffen.

7. Was ist Cross-Site-Scripting (XSS)?

Dieser Angriff richtet sich an Benutzer, die eine bereits mit Malware infizierte Website besuchen. Der Angreifer infiziert die Website mit bösartigem Code und schleicht sich dann in das Besuchersystem der Website ein. Dieser Code ermöglicht es dem Angreifer, auf die Website zuzugreifen und Website-Inhalte für kriminelle Absichten zu ändern.

8. Was ist ein bösartiger Browser-Plug-in-Angriff?

Plug-Ins sind kleine Anwendungen, die Sie in Ihren Browser herunterladen, um weitere Funktionen hinzuzufügen. Wenn ein bösartiges Plug-in in Ihren Browser gelangt, kann es Ihren Verlauf und Ihre Passwortkette durchlaufen.

9. Was ist ein Angriff mit defekter Authentifizierung?

Diese Art von Angriff entführt Benutzeranmeldesitzungen nach einer unterbrochenen Authentifizierungssitzung.

10. Was ist ein SQL-Injection-Angriff?

Der Hacker schleust bösartigen Code in den Server ein und wartet darauf, dass ein Opfer den Code in seinem Browser ausführt. Es ist eine einfache Möglichkeit für Hacker, wertvolle Daten von Ihrem System zu stehlen.

11. Was ist ein DNS-Poisoning-Angriff?

Wenn ein DNS-Poisoning-Angriff in Ihren Browser eingeschleust wird, wird er auf eine kompromittierte Website umgeleitet.

12. Was sind Social-Engineering-Angriffe?

Diese Art von Angriff verwendet irreführende Mittel, um den Benutzer dazu zu bringen, Aktionen auszuführen, die für ihn gefährlich sind. Ein Beispiel ist Spamming und Phishing. Diese Methode konzentriert sich oft darauf, zu viele Chancen als Köder zu präsentieren.

13. Was ist ein Botnet-Angriff?

Diese Art von Angriff verwendet Geräte, die Sie mit Ihrem Computer koppeln, um in Ihren Browser zu gelangen. Außerdem erhalten sie Zugriff auf Ihr gesamtes System.

14. Was ist ein Path-Traversal-Angriff?

Hacker injizieren störende Muster in den Webserver und verschaffen ihnen Zugriff auf Benutzerdaten und Datenbanken. Es zielt darauf ab, auf Dateien und Verzeichnisse zuzugreifen, die außerhalb des Web-Root-Ordners gespeichert sind.

15. Was ist ein lokaler Dateieinschlussangriff?

Experten-Tipp: Einige PC-Probleme sind schwer zu lösen, insbesondere wenn es um beschädigte Repositories oder fehlende Windows-Dateien geht. Wenn Sie Probleme haben, einen Fehler zu beheben, ist Ihr System möglicherweise teilweise defekt. Wir empfehlen die Installation von Restoro, einem Tool, das Ihren Computer scannt und den Fehler identifiziert.

Klick hier herunterzuladen und mit der Reparatur zu beginnen.

Diese Art von Angriff zwingt den Browser, eine bestimmte injizierte Datei auszuführen, die in die lokale Datei eingefügt wurde.

Falls der Angriff erfolgreich ist, werden heikle Daten offengelegt und in schweren Fällen kann XSS und die Ausführung von Remote-Code veranlasst werden.

16. Was ist ein OS Command Injection-Angriff?

Bei diesem Browser-Angriffstyp geht es darum, einen Betriebssystembefehl des Betriebssystems in den Server einzuschleusen. Der Server führt den Benutzerbrowser aus, ist also angreifbar und der Angreifer kann das System kapern.

17. Was ist ein LDAP-Angriff (Lightweight Directory Access Protocol)?

Diese Art von Software autorisiert jeden, auf die Daten im System zuzugreifen. Wenn ein Hacker jedoch eine solche Software einschleust, kann er an die Daten gelangen.

18. Was ist ein IDOR-Angriff (Insecure Direct Object References)?

Es handelt sich um eine Zugriffskontroll-Schwachstelle vom Typ Browser-Angriff, die entsteht, wenn eine Anwendung Benutzereingaben verwendet, um direkt über den Browser auf Objekte zuzugreifen. Dabei manipuliert der Angreifer die URL, um Zugriff auf die Daten auf dem Server zu erhalten.

19. Was ist eine Sicherheitsfehlkonfiguration?

Es wird Schlupflöcher geben, wenn Entwickler Fehler machen oder einige notwendige Änderungen auslassen. Diese Sicherheitsfehlkonfiguration macht den Browser angreifbar. Daher kann es den Browser für verschiedene Angriffstypen offen lassen.

20. Was ist ein Angriff auf fehlende Zugriffskontrolle auf Funktionsebene?

Angreifer nutzen die Schwachstelle aus, nämlich die fehlende Funktion. Diese Art von Missing Function Level Access Control verschafft dem Angreifer Zugang zu geheimen Daten. Außerdem können sie Aufgaben ausnutzen, die einem normalen Benutzer nicht zur Verfügung stehen.

Welche Maßnahmen können Sie ergreifen, um Webangriffe zu verhindern?

➡ Verwenden Sie immer sichere Passwörter

Es wird schwierig sein, Ihre Daten zu infiltrieren, wenn Sie sie mit einem starken Passwort schützen, das Eindringlinge nicht entziffern können. Es sollten mehrere Zeichen, Groß- und Kleinbuchstaben sowie Zahlen verwendet werden.

Eine weitere effektive Lösung ist die Verwendung von Multifaktor-Authentifizierung. Mit MFA können Sie Ihr Konto mit mehr Authentifizierungsmethoden schützen. Also, vielleicht knackt ein Hacker Ihr Passwort, und Ihr Konto wird zusätzliche Beweise verlangen.

➡ Verwenden Sie einen zufälligen Sitzungsschlüssel.

Diese Art von Sicherheit ermöglicht es Ihnen, für jeden Sitzungsversuch neue Passwörter und IDs zu generieren. Ein zufälliger Sitzungsschlüssel funktioniert wie eine Token-Software, die für jede Transaktion oder Anmeldung ein neues Passwort generiert.

Es verhindert, dass Eindringlinge mit den letzten Anmeldeinformationen auf die vorherige Sitzung zugreifen. Zusätzlich enthält diese Maßnahme den aktiven Angriff der Sitzungswiedergabe.

➡ Verwenden Sie ein Anti-Exploit-Programm

Anti-Exploit-Programme schützen Ihre Webbrowser und Software vor Fehlverhalten oder Raum für Bedrohungen. Darüber hinaus stärken sie das Sicherheitssystem Ihres Browsers, um die Browser-Angriffe abzuwehren, die versuchen, einzudringen.

Anti-Exploit-Programme verhindern jedoch Eingriffe von außen in Ihren Browser. Diese Programme können für mehr Sicherheit zusammen mit einem Antivirenprogramm ausgeführt werden.

➡ Seien Sie vorsichtig mit Browser-Erweiterungen

Es gibt Tools, die Sie für produktivere Funktionen in Ihren Browser herunterladen können. Jedoch, einige Browsererweiterungen kann bösartig und gefährlich für Ihre Browser sein.

Untersuchen Sie sorgfältig die Erweiterungen, die Sie in Ihrem Browser installieren möchten, um schädliche Auswirkungen zu vermeiden.

➡ Verwenden Sie einen 64-Bit-Webbrowser

Browser mögen Google Chrome und Microsoft Edge auf 64-Bit arbeiten. Sie verfügen über einen starken Schutz und Widerstandsfähigkeit gegen Browserangriffe. Der Webbrowser der 64-Bit-Version verfügt über ein fortschrittliches Sicherheitssystem, das Angriffe verhindert.

➡ Installieren Sie ein Antivirenprogramm

Antivirus kann dabei helfen, böswillige Aktivitäten zu erkennen und Eindringlinge in Ihr System zu verhindern. Je nachdem, wie tief die Sicherheit der Antivirensoftware geht, enthält sie Software, die nicht in Ihr Gerät eindringt.

Antivirus-Software scannt Ihr Gerät, um Malware zu erkennen und auszuwählen. Es gibt jede Menge Antivirus-Software da draußen. Besuchen Sie unsere Seite für die beste Antivirus für Sie.

➡ Halten Sie Ihr System auf dem neuesten Stand

Browser und Software sind immer auf die eine oder andere Weise angreifbar. Aus diesem Grund nehmen Entwickler Aktualisierungen vor, um die Lücken in der vorherigen Version zu beheben.

Wenn Ihre Software jedoch nicht auf dem neuesten Stand ist, lässt sie Raum für Angriffe, um in Ihr System einzudringen. Hacker schleichen sich durch diese Schwachstellen, um Ihre Daten auszunutzen und auf Ihr Konto zuzugreifen. Beschäftigen Patch-Management Software, um Ihre Anwendungen auf dem neuesten Stand zu halten.

Fast jeder in der heutigen Zeit verbindet sich jeden Tag mit Wi-Fi. Leider ist es gefährlich, weil Hacker das Netzwerk anzapfen können. Ein Sicherheitscode in Ihrem WLAN verhindert jedoch, dass Unbefugte sich anmelden.

Welche Arten von Angriffen auf Webanwendungen gibt es?

1. Injektionsangriffe

Diese Art von Webanwendungsangriff betrifft die Datenbank des Servers. Der Hacker fügt bösartigen Code in den Server ein, erhält Zugriff auf Benutzereingaben und Anmeldeinformationen und erlaubt Änderungen.

2. Fuzzing

Fuzzing ist eine Angriffsart, bei der Fuzz-Tests verwendet werden, um die Schwachstelle der Software zu finden. Um diese Schlupflöcher zu finden, geben Hacker mehrere beschädigte Daten in die Software ein, um sie zum Absturz zu bringen. Dann verwenden sie einen Fuzzer, um zu erkennen, wo die Schlupflöcher sind. Diese Schlupflöcher sind die Einstiegspunkte für Hacker, um die Software auszunutzen.

3. Verteilter Denial-of-Service (DDoS)

Diese Art von Webanwendungsangriff macht die Website vorübergehend unzugänglich oder offline. Wenn Sie unzählige Anfragen gleichzeitig an den Server senden, stürzt er ab oder wird nicht mehr verfügbar.

Allerdings ist die DDoS-Angriff schleust keine Malware in das System ein. Stattdessen verwirrt es das Sicherheitssystem und gibt dem Hacker Zeit, die Software auszunutzen.

4. Verwenden von nicht verifiziertem Code

Fast jeder Code hat eine Hintertür, die ihn angreifbar macht. Wenn dies nicht gut gesichert ist, kann ein Hacker bösartigen Code darin einschleusen. Eventuell, wie z Infizierter Code wird in Ihre Website integriert, es dient als Angriffspunkt.

5. Phishing

Phishing ist ein Angriff auf Webanwendungen wo ein Hacker vorgibt, jemand anderes zu sein. Es soll das Opfer dazu bringen, wichtige Informationen und Daten zu teilen. Angreifer verwenden gefälschte E-Mails, um Opfer in die Falle zu locken, wertvolle Informationen zu teilen.

Vorbeugende Maßnahmen für Angriffe auf Webanwendungen

- Nehmen Sie sich immer Zeit, E-Mails und Nachrichten zu untersuchen, bevor Sie sie beantworten oder sogar öffnen.

- Stellen Sie sicher, dass Ihre Entwickler dies überprüfen, bevor Sie Code in Ihre Anwendung implementieren. Wenn der Codeabschnitt einen Drittanbietercode enthält, entfernen Sie ihn.

- Installieren Sie ein SSL-Zertifikat (Secure Sockets Layer) auf Ihrer Website. Das SSL verschlüsselt die Datenübertragung vom Client zum Server und umgekehrt.

- Verwenden Sie ein Content Delivery Network (CDN). Es überwacht und gleicht den Datenverkehr und die Last aus, die durch Websites fließen.

- Installieren Sie ein Antivirenprogramm auf Ihrem System, um bösartige Daten zu scannen, zu erkennen und zu löschen.

Hacker haben täglich neue Ideen, um Anwendungen und Software zu infiltrieren. Daher müssen Sie Ihr Sicherheitssystem auf dem neuesten Stand halten.

Eines haben alle Browserangriffe gemeinsam: Sie finden Schwachstellen in Software. Diese Schwachstellen geben ihnen Zugang, um Ihr System auszunutzen und wertvolle Daten zu stehlen. Die Einhaltung der oben genannten Maßnahmen kann dazu beitragen, Webangriffe zu verhindern.

Wenn Sie etwas über die wissen möchten beste Antivirus-Software für Ihre Geräte, wir haben einen Artikel darüber. Auf unserer Seite finden Sie auch Einzelheiten zu den besten Anti-Exploit-Tools zum Schutz Ihres Browsers von Angriffen.

Ebenso können Sie auf unserer Website nachsehen Weitere Probleme im Zusammenhang mit Browserangriffen und einfache Lösungen für sie.

Haben Sie immer noch Probleme?Beheben Sie sie mit diesem Tool:

Haben Sie immer noch Probleme?Beheben Sie sie mit diesem Tool:

- Laden Sie dieses PC-Reparatur-Tool herunter auf TrustPilot.com mit „Großartig“ bewertet (Download beginnt auf dieser Seite).

- Klicken Scan starten um Windows-Probleme zu finden, die PC-Probleme verursachen könnten.

- Klicken Alles reparieren um Probleme mit patentierten Technologien zu beheben (Exklusiver Rabatt für unsere Leser).

Restoro wurde heruntergeladen von 0 Leser in diesem Monat.

![Die 4 besten Browser zum Ansehen von Crave [Rangfolge nach Kompatibilität]](/f/5c8e40b61fd3b5d76f0fa9273c01b17c.png?width=300&height=460)

![Die 3 besten Browser zum Ansehen von ABC Iview auf Ihrem PC [Liste 2022]](/f/22653280217bc4ffc9c87c066b782f3b.png?width=300&height=460)