Cybersicherheit sollte für uns alle mit Zugang zum Internet von größter Bedeutung sein, insbesondere wenn wir wertvolle Vermögenswerte oder sensible Informationen zu schützen haben.

Die Sicherung Ihres Kontos kann sich jedoch manchmal als viel schwieriger erweisen, als nur zu sagen, dass Sie es tun werden, da ausgeklügelte böswillige Dritte immer einen Weg finden werden, die verfügbaren Sicherheitsvorkehrungen zu umgehen.

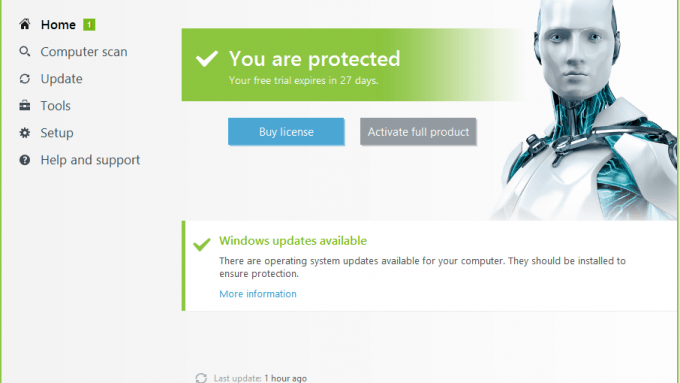

Kürzlich hat ESET Sicherheitsfixes veröffentlicht, um eine lokale Privilegieneskalation mit hohem Schweregrad zu beheben Schwachstelle, die mehrere Produkte auf Systemen betrifft, auf denen Windows 10 und höher oder Windows Server 2016 ausgeführt wird und darüber.

Der Fehler, der als bekannt ist CVE-2021-37852, wurde von der Zero Day Initiative gemeldet und warnte Benutzer, dass es Angreifern ermöglicht, Berechtigungen zu eskalieren NT-AUTORITÄT\SYSTEM Kontorechte.

Denken Sie daran, dass dies bei weitem die höchste Berechtigungsstufe auf einem Windows-System ist und die Hacker dies erreichen, indem sie die Windows Antimalware Scan-Oberfläche verwenden.

Sicherheitsexperten warnen vor drohenden Cyber-Risiken

Falls Sie es noch nicht wussten, AMSI wurde erstmals mit Windows 10 Technical Preview eingeführt. Es ermöglicht Apps und Diensten tatsächlich, Speicherpufferscans von jedem wichtigen Antivirenprodukt anzufordern, das auf dem System installiert ist.

Laut Sicherheitsexperten von ESET, kann dies nur erreicht werden, nachdem Angreifer gewonnen haben SeImpersonatePrivilege-Rechte.

Wie bereits erwähnt, werden diese Berechtigungen Benutzern in der lokalen Administratorgruppe und der des Geräts zugewiesen lokales Dienstkonto, um sich nach der Authentifizierung als Client auszugeben, was die Auswirkungen begrenzen sollte Verletzlichkeit.

Auf der anderen Seite, Zero-Day-Initiative gaben an, dass Cyberkriminelle nur die Fähigkeit erlangen müssen, niedrigprivilegierten Code auf dem Zielsystem auszuführen, der dem CVSS-Schweregrad von ESET entspricht.

Dies bedeutet automatisch, dass dieser böse und gefährliche Fehler von böswilligen Dritten mit geringen Rechten ausgenutzt werden kann.

Die Sicherheitsexperten haben auch eine Liste veröffentlicht, die die Produkte zeigt, die von dieser Schwachstelle betroffen sind:

- ESET NOD32 Antivirus, ESET Internet Security, ESET Smart Security und ESET Smart Security Premium von Version 10.0.337.1 bis 15.0.18.0

- ESET Endpoint Antivirus für Windows und ESET Endpoint Security für Windows von Version 6.6.2046.0 bis 9.0.2032.4

- ESET Server Security für Microsoft Windows Server 8.0.12003.0 und 8.0.12003.1, ESET File Security für Microsoft Windows Server von Version 7.0.12014.0 bis 7.3.12006.0

- ESET Server Security für Microsoft Azure von Version 7.0.12016.1002 bis 7.2.12004.1000

- ESET Security für Microsoft SharePoint Server von Version 7.0.15008.0 bis 8.0.15004.0

- ESET Mail Security für IBM Domino von Version 7.0.14008.0 bis 8.0.14004.0

- ESET Mail Security für Microsoft Exchange Server von Version 7.0.10019 bis 8.0.10016.0

Ebenfalls sehr wichtig zu beachten ist, dass ESET Server Security für Microsoft Azure-Benutzer sind geraten um sofort auf die neueste verfügbare Version von ESET Server Security für Microsoft Windows Server zu aktualisieren.

Die gute Seite hier ist, dass ESET tatsächlich keine Beweise für Exploits gefunden hat, die darauf abzielen, Produkte anzugreifen, die von diesem Sicherheitsfehler in freier Wildbahn betroffen sind.

Dies bedeutet jedoch nicht, dass wir die notwendigen Schritte ignorieren müssen, um wieder sicher zu werden. Sind Sie schon einmal Opfer eines so aufwendigen Angriffs geworden?

Teilen Sie Ihre Erfahrungen mit uns im Kommentarbereich unten.

![FIX: ESET blockiert VPN auf Windows-Computern [10 einfache Methoden]](/f/25497b5da9073a8d2eb0bd722e80c762.jpg?width=300&height=460)