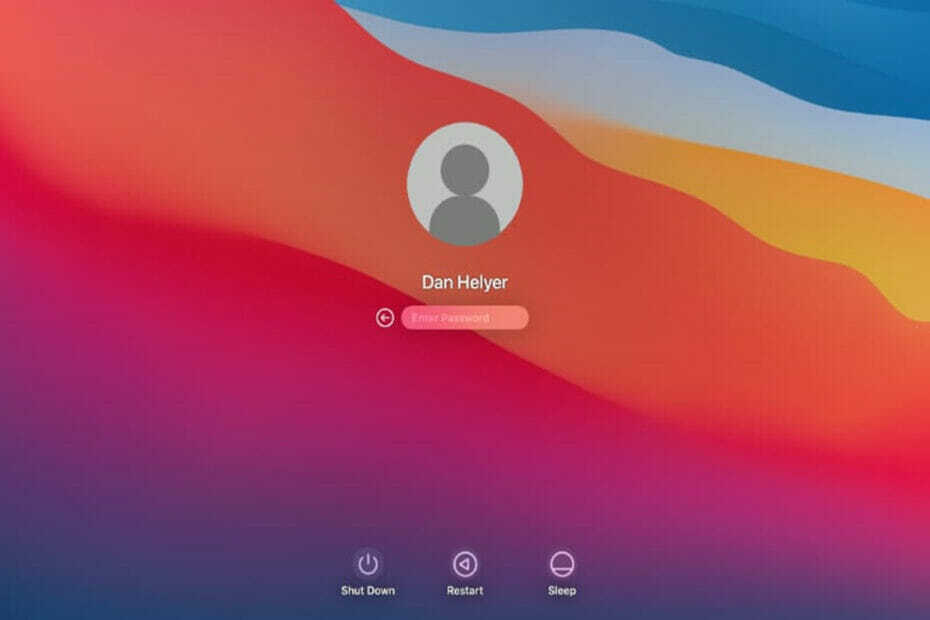

- Die TCC ist eine Sicherheitstechnologie, die es Apple-Benutzern ermöglicht, die Datenschutzeinstellungen der Apps zu kontrollieren, die auf ihren Systemen und Geräten installiert sind, die mit ihren Geräten verbunden sind.

- Apple-Benutzer mit dem neuen TCC werden den vollständigen Festplattenzugriff auf Apps mit Setup-Funktionen ermöglichen, um die Ausführung von unbefugtem Code automatisch zu verhindern.

- Endlich ist es Apple gelungen, die Sicherheitslücke in Sicherheitsupdates zu schließen, die Ende letzten Jahres im Dezember veröffentlicht wurden.

Microsoft warnt davor, dass die macOS-Sicherheitslücke genutzt werden könnte, um die Transparency, Consent, and Control (TCC)-Technologie des Unternehmens zu umgehen.

Das Microsoft 365 Defender Research Team hat Apple am 15. Juli 2021 über die Microsoft Security Vulnerability Research (MSVR) eine Schwachstelle in Apples MacBook Pro Modell T5 gemeldet.

TCC ist eine Sicherheitstechnologie, die es Apple-Benutzern ermöglicht, die Datenschutzeinstellungen der Apps, die auf ihren Systemen und Geräten installiert sind, die mit ihren Macs verbunden sind, einschließlich Kameras und Mikrofone.

Apple hat den Benutzern versichert, dass sein neues TCC nur den vollständigen Festplattenzugriff auf Apps mit Einrichtungsfunktionen ermöglicht, die die Ausführung von unbefugtem Code automatisch blockieren.

Lücken

Microsoft-Forscher entdeckten, dass Cyberkriminelle einen Benutzer dazu verleiten können, auf einen bösartigen Link zu klicken, um Zugang zu persönlichen Informationen zu erhalten, die in einer TCC-Datenbank gespeichert sind.

„Wir haben festgestellt, dass es möglich ist, das Home-Verzeichnis eines Zielbenutzers programmgesteuert zu ändern und einen gefälschten TCC zu installieren Datenbank, die den Zustimmungsverlauf von App-Anfragen speichert“, so ein leitender Sicherheitsforscher bei Microsoft. Jonathan Bar.

„Wenn diese Schwachstelle auf ungepatchten Systemen ausgenutzt wird, könnte sie es einem böswilligen Akteur ermöglichen, einen Angriff basierend auf den geschützten persönlichen Daten des Benutzers zu orchestrieren.

„Der Angreifer könnte beispielsweise eine auf dem Gerät installierte App kapern oder eine eigene bösartige App installieren und auf die Mikrofon, um private Gespräche aufzuzeichnen oder Screenshots von sensiblen Informationen aufzunehmen, die auf dem Bildschirm des Benutzers angezeigt werden Bildschirm."

Gemeldete TCC-Umgehungen

Apple hat auch andere seit 2020 gemeldete TCC-Umgehungen gepatcht, darunter:

- Vergiftung durch Umgebungsvariablen

- Time Machine Reittiere

- Problem mit dem Bündelabschluss

Außerdem hat Apple die Schwachstelle in Sicherheitsupdates behoben, die letzten Monat, am 13. Dezember 2021, veröffentlicht wurden. „Eine bösartige Anwendung kann möglicherweise die Datenschutzeinstellungen umgehen.“ laut Sicherheitshinweis.

Apple hat den logischen Fehler hinter dem Powerdir-Sicherheitsfehler behoben, indem es ein besseres Zustandsmanagement entwickelt hat.

„Während dieser Recherche mussten wir unseren Proof-of-Concept-Exploit (POC) aktualisieren, da die ursprüngliche Version auf der neuesten macOS-Version Monterey nicht mehr funktionierte“, sagte Jonathan.

„Dies zeigt, dass Softwareanbieter wie Apple, selbst wenn macOS oder andere Betriebssysteme und Anwendungen mit jeder Version härter werden, Sicherheit Forscher und die größere Sicherheitsgemeinschaft müssen kontinuierlich zusammenarbeiten, um Schwachstellen zu identifizieren und zu beheben, bevor Angreifer diese ausnutzen können Ihnen."

Shrootless

Microsoft hat heute eine Sicherheitslücke mit dem Codenamen. bekannt gegeben Shrootless, die es einem Angreifer ermöglichen würde, den Systemintegritätsschutz (SIP) zu umgehen und beliebige Operationen durchzuführen, die Berechtigungen zum Rooten zu erhöhen und Rootkits auf anfälligen Geräten zu installieren.

Die Forscher des Unternehmens entdeckten auch neue Varianten von macOS-Malware, bekannt als UpdateAgent oder Vigram, die mit neuen Umgehungs- und Persistenztaktiken aktualisiert wurden.

Letztes Jahr, im Juni, deckte ein Sicherheitsforscher (Redmond) von Tactical Network Solutions kritische Mängel in einer Reihe von NETGEAR-Routermodellen auf. Hacker könnten die Fehler nutzen, um Unternehmensnetzwerke zu durchbrechen und sich seitlich zu bewegen.

Haben Sie einen dieser Rückschläge erlebt? Teilen Sie uns Ihre Gedanken im Kommentarbereich unten mit.