Vor kurzem führte eine Sicherheitslücke im Azure App Service, einer von Microsoft verwalteten Plattform zum Erstellen und Hosten von Web-Apps, zur Offenlegung von PHP-, Node-, Python-, Ruby- oder Java-Kundenquellcode.

Noch besorgniserregender ist, dass dies seit mindestens vier Jahren, seit 2017, passiert.

Auch Azure App Service Linux-Kunden waren von diesem Problem betroffen, während IIS-basierte Anwendungen, die von Azure App Service Windows-Kunden bereitgestellt wurden, nicht betroffen waren.

Sicherheitsforscher warnten Microsoft vor gefährlicher Schwachstelle

Sicherheitsforscher aus Zauberer gaben an, dass kleine Kundengruppen immer noch potenziell gefährdet sind und bestimmte Benutzeraktionen zum Schutz ihrer Anwendungen ergreifen sollten.

Details zu diesem Vorgang finden Sie in mehreren E-Mail-Benachrichtigungen, die Microsoft zwischen dem 7. und 15. Dezember 2021 herausgegeben hat.

Die Forscher testeten ihre Theorie, dass das unsichere Standardverhalten in Azure App Service Linux wahrscheinlich in freier Wildbahn durch die Bereitstellung ihrer eigenen anfälligen App ausgenutzt wurde.

Und nach nur vier Tagen sahen sie die ersten Versuche von Bedrohungsakteuren, auf den Inhalt des freigelegten Quellcodeordners zuzugreifen.

Auch wenn dies darauf hindeuten könnte, dass Angreifer bereits von der NichtLegit Fehler und der Versuch, den Quellcode von exponierten Azure App Service-Apps zu finden, könnten diese Scans auch als normale Scans für exponierte .git-Ordner erklärt werden.

Böswillige Dritte haben Zugriff auf Dateien hochkarätiger Organisationen erhalten, nachdem sie öffentliche .git-Ordner gefunden haben nicht wirklich eine frage, ob, es ist mehr von a Wenn Frage.

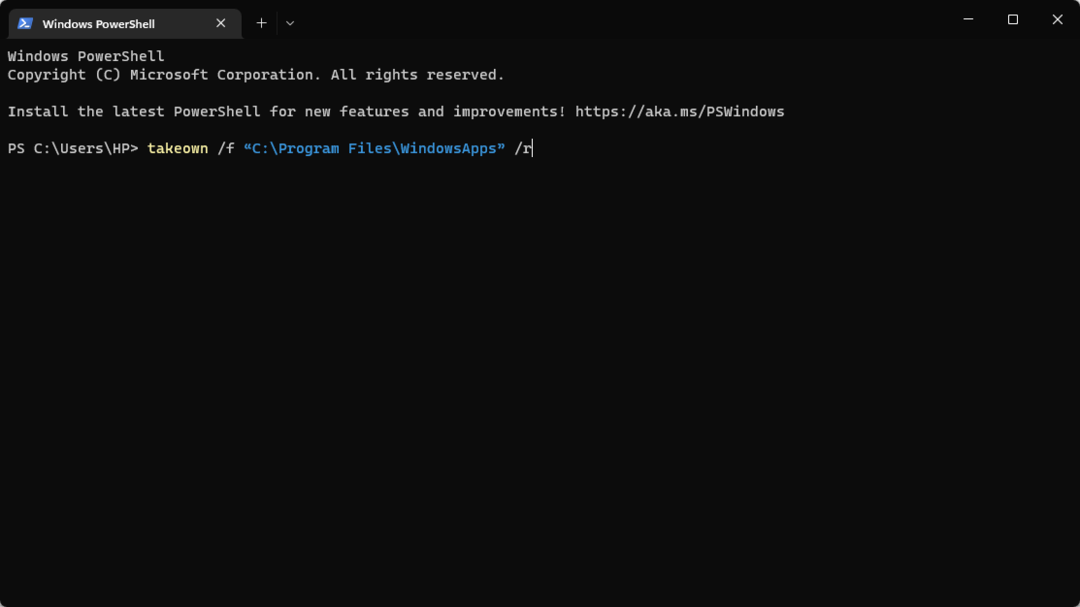

Die betroffenen Azure App Service-Anwendungen umfassen alle PHP-, Node-, Python-, Ruby- und Java-Apps, die für die Bereitstellung codiert sind statischer Inhalt bei Bereitstellung mit Local Git in einer sauberen Standardanwendung in Azure App Service beginnend mit 2013.

Oder bei Bereitstellung in Azure App Service seit 2013 mit einer beliebigen Git-Quelle, nachdem eine Datei im App-Container erstellt oder geändert wurde.

Microsoft anerkannt die Informationen, und das Azure App Service-Team hat zusammen mit MSRC bereits einen Fix angewendet, der die am stärksten betroffenen Personen abdecken soll Kunden und benachrichtigte alle Kunden, die nach dem Aktivieren der In-Place-Bereitstellung oder dem Hochladen des .git-Ordners in den Inhalt noch exponiert sind Verzeichnis.

Kleine Kundengruppen sind immer noch potenziell exponiert und sollten bestimmte Benutzermaßnahmen zum Schutz ergreifen ihre Anwendungen, wie in mehreren E-Mail-Benachrichtigungen beschrieben, die Microsoft zwischen dem 7. und 15. Dezember herausgegeben hat, 2021.

Der in Redmond ansässige Technologieriese behebt den Fehler, indem er PHP-Images aktualisiert, um die Bereitstellung des .git-Ordners als statischen Inhalt zu verhindern.

Die Dokumentation zu Azure App Service wurde ebenfalls mit einem neuen Abschnitt zum Thema „richtig“ aktualisiert Sicherung des Quellcodes von Apps und In-Place-Bereitstellungen.

Wenn Sie mehr über die NotLegit-Sicherheitslücke erfahren möchten, finden Sie einen Zeitplan für die Offenlegung in Blogbeitrag von Microsoft.

Wie steht ihr zu dieser ganzen Situation? Teilen Sie uns Ihre Meinung im Kommentarbereich unten mit.

![¿Cómo Bajar el Ping al Jugar en Otras Regiones? [7 Maneras]](/f/b4d64a765a976b3b63e4b15b914149c4.png?width=300&height=460)