- Minecraft-Spieler werden jetzt von einer Gruppe internationaler Hacker angegriffen.

- Microsoft warnt vor Hackern, die die Ransomware Khonsari verbreiten.

- Offenbar zielen böswillige Dritte auf selbst gehostete Minecraft-Server ab.

- Ein Update auf die neueste Version des offiziellen Spiels wird Ihnen dabei helfen.

Wenn Sie ein Minecraft-Spieler sind und es sich zur Gewohnheit gemacht haben, Ihre eigenen Server zu hosten, werden Sie sicherlich hören wollen, was wir gerade zu sagen haben.

Der Redmonder Technologieriese Microsoft fordert die Administratoren von selbst gehosteten Minecraft-Servern auf, auf die neueste Version zu aktualisieren Release zur Abwehr der Khonsari-Ransomware-Angriffe, die die kritische Log4Shell-Sicherheit ausnutzen Verletzlichkeit.

Der schwedische Videospielentwickler Mojang Studious, der Minecraft entwickelt hat, hat letzte Woche ein Notfall-Sicherheitsupdate veröffentlicht.

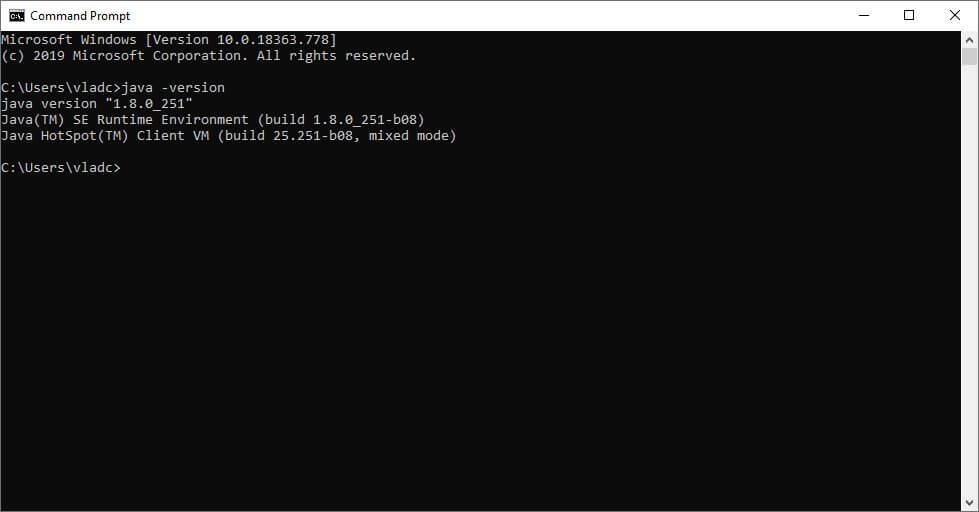

Diese neue Reparatursoftware wurde herausgegeben, um den Fehler zu beheben, der als verfolgt wurde

CVE-2021-44228 in der Apache Log4j Java-Logging-Bibliothek (wird vom Java Edition-Client und den Multiplayer-Servern des Spiels verwendet).Microsoft warnt Minecraft-Benutzer überall

Als dies alles begann, wurden Angriffe auf Minecraft-Server mit Log4Shell-Exploits nicht erwähnt.

Microsoft hat jedoch heute seine CVE-2021-44228-Anleitung aktualisiert, um vor einer anhaltenden Ausnutzung zur Bereitstellung von Ransomware auf nicht von Microsoft gehosteten Minecraft-Servern zu warnen.

Die Sicherheit der Spieler hat für uns oberste Priorität. Leider haben wir heute eine Sicherheitslücke in Minecraft: Java Edition identifiziert.

Das Problem ist behoben, aber bitte befolgen Sie diese Schritte, um Ihren Spielclient und/oder Ihre Server zu sichern. Bitte RT zum Verstärken.https://t.co/4Ji8nsvpHf

— Minecraft (@Minecraft) 10. Dezember 2021

Redmond-Beamte auch sagte, dass In solchen Situationen senden Hacker eine bösartige Nachricht im Spiel an einen anfälligen Minecraft-Server.

Diese Aktion nutzt CVE-2021-44228 aus, um eine vom Angreifer gehostete Nutzlast sowohl auf dem Server als auch auf verbundenen anfälligen Clients abzurufen und auszuführen

Dies veranlasste das Microsoft 365 Defender Threat Intelligence Team und das Microsoft Threat Intelligence Center (MSTIC), sich zu engagieren.

Bei näherer Betrachtung stellten sie auch PowerShell-basierte Reverse Shells fest, die bei Unternehmensverletzungen eingesetzt wurden, bei denen Log4j-Exploits, die auf Minecraft-Server abzielten, der Einstiegspunkt waren.

Und das Schlimmste ist, dass, obwohl Minecraft nicht auf einem Unternehmensendpunkt installiert ist, die Bedrohungsakteure, die erfolgreich einen dieser Server kompromittiert hat auch Mimikats verwendet, um Anmeldeinformationen zu stehlen, um wahrscheinlich den Zugriff auf die angegriffenen Systeme für Folgezwecke aufrechtzuerhalten Aktivität.

Um auf die gepatchte Version zu aktualisieren, wird Spielern, die Mojangs offiziellen Client verwenden, empfohlen, zu schließen alle laufenden Spiel- und Minecraft Launcher-Instanzen und starte den Launcher neu, um den Patch zu installieren automatisch.

Spieler, die modifizierte Minecraft-Clients und Launcher von Drittanbietern verwenden, sollten sich an ihre Drittanbieter wenden, um ein Sicherheitsupdate zu erhalten.

Haben Sie beim Hosten Ihres eigenen Minecraft-Servers seltsame Verhaltensweisen beobachtet? Teilen Sie Ihre Erfahrungen mit uns im Kommentarbereich unten.