- Obwohl Microsoft die erhöhte Sicherheit predigte, die wir über TPM-Chips erhalten würden, ist ein Angriff nicht einmal im Entferntesten unmöglich.

- Sollte eines unserer Windows 11-Geräte in die falschen Hände geraten, wären das Gerät selbst und das Netzwerk, mit dem es verbunden ist, kompromittiert.

- Experten haben bewiesen, dass selbst die TPM 2.0-Sicherheitschips mit den richtigen Fähigkeiten zu einer leichten Beute für böswillige Einheiten werden können, die unsere Daten extrahieren wollen.

- Vielleicht möchte Microsoft diese Sicherheitsfeatures genauer unter die Lupe nehmen und vielleicht sogar seine Strategie überarbeiten, solange noch Zeit dafür ist.

Unnötig zu erwähnen, dass seit der Ankündigung des Redmonder Technologieunternehmens Windows 11 als zukünftiges Betriebssystem endlos über einige der Hardware-Anforderungen die Geräte erfüllen müssen.

Viele waren mit den auferlegten TPM 2.0-Beschränkungen nicht einverstanden und dieses Thema hat bei Windows-Benutzern Reaktionen aller Art ausgelöst.

Microsoft behauptete sich und versicherte den Leuten immer wieder, dass diese TPM-Anforderung ihrer eigenen Sicherheit dient, da sie ein verbessertes Schutzniveau bieten würde.

Einige Experten haben jedoch kürzlich herausgefunden, dass wir selbst mit diesen Sicherheitschips immer noch nicht vollständig vor bösartigen Entitäten sicher sein können, falls jemand unsere Hände in die Finger bekommt Windows 11 Gerät.

Wir sind nicht so sicher, wie Microsoft möchte, dass Sie denken

Der Technologieriese zeigte einen eisernen Willen, wenn es darum ging, unter öffentlichem Druck nicht zu knacken, insbesondere nach der Gegenreaktion, die die TPM 2.0 Anforderung aus der Gemeinde mitgebracht.

Sie haben für diese Hardwarefunktion geworben, als wäre es ihre eigene und sagte, dass die Benutzer wegen dieses winzigen Chips geschützt werden würden.

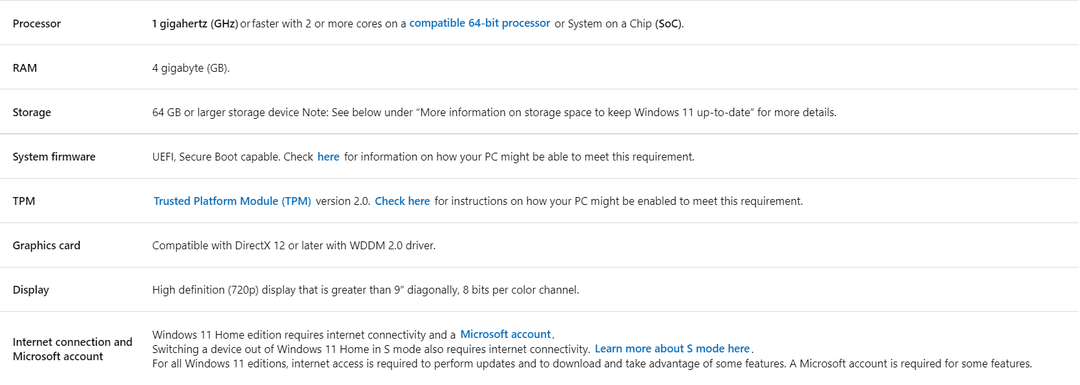

Die Trusted Platform Module (TPM)-Technologie wurde entwickelt, um hardwarebasierte, sicherheitsbezogene Funktionen bereitzustellen. Ein TPM-Chip ist ein sicherer Kryptoprozessor, der für die Ausführung kryptografischer Operationen ausgelegt ist. Der Chip enthält mehrere physische Sicherheitsmechanismen, um ihn manipulationssicher zu machen, und bösartige Software kann die Sicherheitsfunktionen des TPM nicht manipulieren.

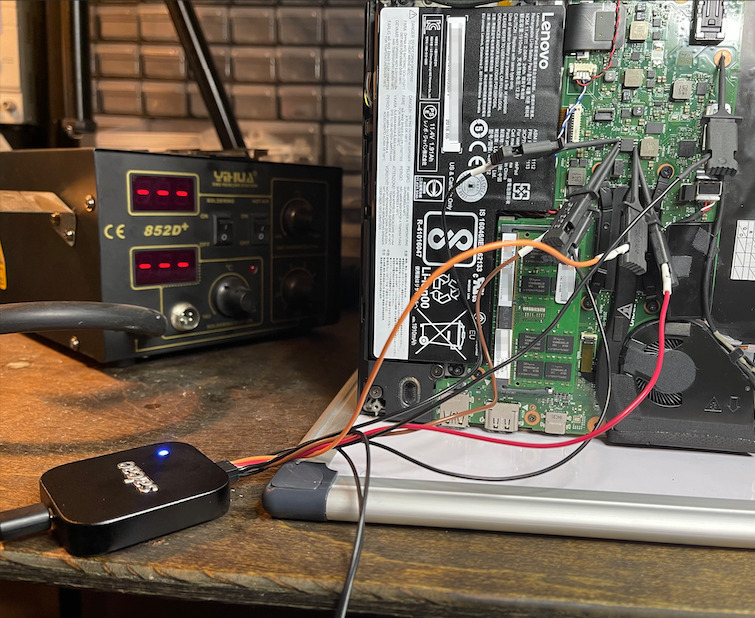

Experten der Dolos Group haben herausgefunden, dass TPM, wenn einer von uns seinen Laptop verliert oder gestohlen wird, wenig tun könnte, um Hacker daran zu hindern, Chaos anzurichten.

Zum Zeitpunkt dieses Schreibens verwendet BitLocker keine verschlüsselten Kommunikationsfunktionen des TPM 2.0 Standard, was bedeutet, dass alle Daten, die aus dem TPM kommen, im Klartext ausgegeben werden, einschließlich des Entschlüsselungsschlüssels für Fenster. Wenn wir diesen Schlüssel abrufen können, sollten wir in der Lage sein, das Laufwerk zu entschlüsseln, Zugriff auf die VPN-Client-Konfiguration und möglicherweise Zugriff auf das interne Netzwerk zu erhalten.

Durch die Verwendung dieses Exploits zusammen mit anderen ausgeklügelten Systemen konnten die Forscher einen gestohlenen Firmen-Laptop mitnehmen (als Szenario) und erhalten effektiv Zugriff auf das zugehörige Unternehmensnetzwerk, wodurch Daten exponiert und angreifbar bleiben.

Wie sie weiter beschrieben, würde ein vorgerüsteter Angreifer nach dem Aufbrechen des Laptops einen SOIC-8-Clip anstelle einzelner Sonden verwenden, um den TPM-Sicherheitschip zu kompromittieren.

Der Clip würde es extrem einfach machen, sich mit dem Chip zu verbinden und einen realen Angriff um ein paar Minuten zu reduzieren.

Der gesamte Prozess wird ausführlich erklärt und ist eine interessante Lektüre, wenn Sie einen umfangreichen technischen Hintergrund haben und sich mit dieser Art von Wissen auskennen.

Dies sind beunruhigende Neuigkeiten, wenn man bedenkt, dass Microsoft eine so große Sache mit dem Upgrade auf Geräte gemacht hat, die bereits solche Sicherheitsfunktionen integriert haben.

Vor diesem Hintergrund könnte das in Redmond ansässige Technologieunternehmen BitLocker eine sicherere Zukunft bieten, in der solche Hacking-Methoden nicht mehr möglich sind.

Vielleicht möchten Sie auch wissen, dass Sie das kommende Betriebssystem von Microsoft installieren können auch ohne die auferlegte TPM-Anforderung.

Wie steht ihr zu dieser ganzen Situation? Teilen Sie uns Ihre Meinung im Kommentarbereich unten mit.