„Windows-Kernel-Hacker“ Luca Marcelli hat ein Video auf Tweeter veröffentlicht, das seine erfolgreiche Verletzung des Windows Remote Desktop Gateway (RDG) durch Remote Code Execution (RCE) zeigt.

Der Hack nutzt zwei Sicherheitslücken von Windows-Servern aus, auf die Microsoft bereits Benutzer hingewiesen hat.

Es gibt Sicherheitsupdates für die CVE-2020-0609 und CVE-2020-0610 Sicherheitslücken, aber für den Fall, dass Sie Bedenken haben, diese zu verwenden, hat dieser Hacker gerade gezeigt, wie real die Bedrohung für Ihr System ist.

Hacker können Ihr System und Ihre Daten aus der Ferne manipulieren

Auf jeden Fall hat Microsoft keinen anderen effektiven Weg zur Behebung des Problems vorgeschlagen, daher scheint das Patchen die einzige Möglichkeit zu sein, Ihren Windows-PC vorerst vor der Bedrohung zu schützen.

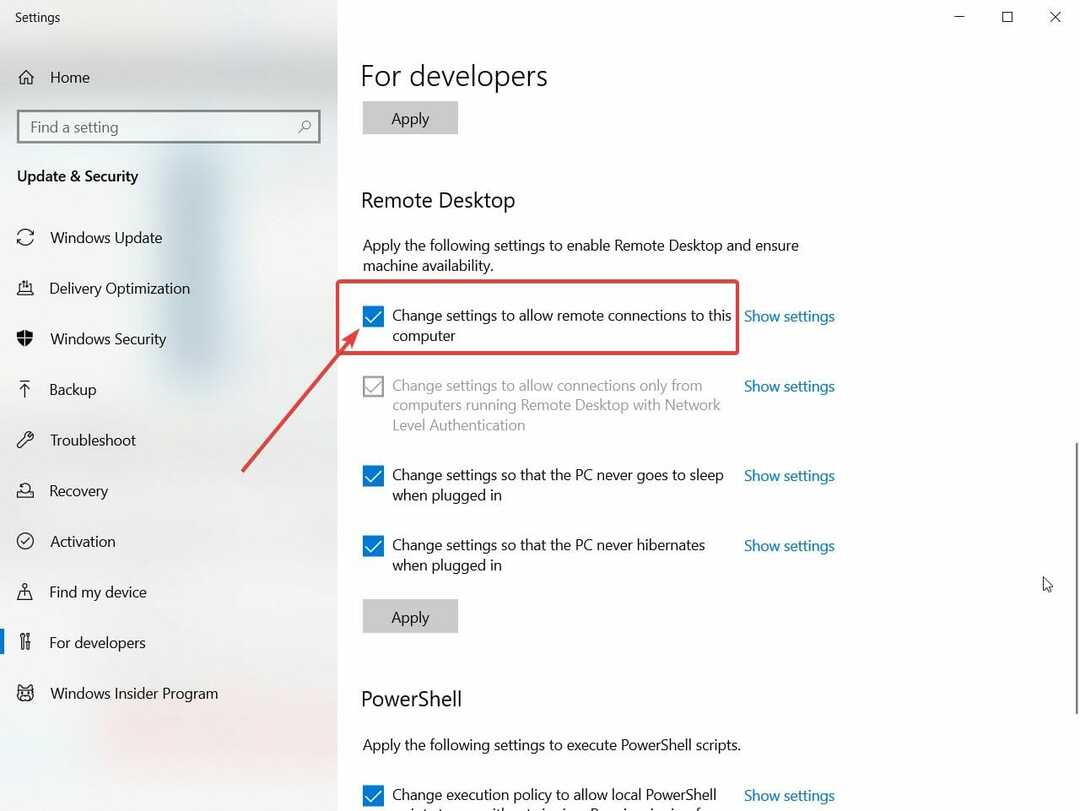

Luca empfiehlt, den UDP-Verkehr für das RDG zu deaktivieren, um einen RCE-Angriff wie den gerade demonstrierten zu vereiteln.

Wenn die Installation des Updates nicht möglich ist, sollten Sie andere Maßnahmen ergreifen, z. B. das Deaktivieren des UDP-Datenverkehrs. Ich werde ein bisschen warten, bis die Leute genug Zeit zum Patchen hatten, bevor ich das für die Öffentlichkeit freigebe 🙂🙂

– Luca Marcelli (@layle_ctf) 26. Januar 2020

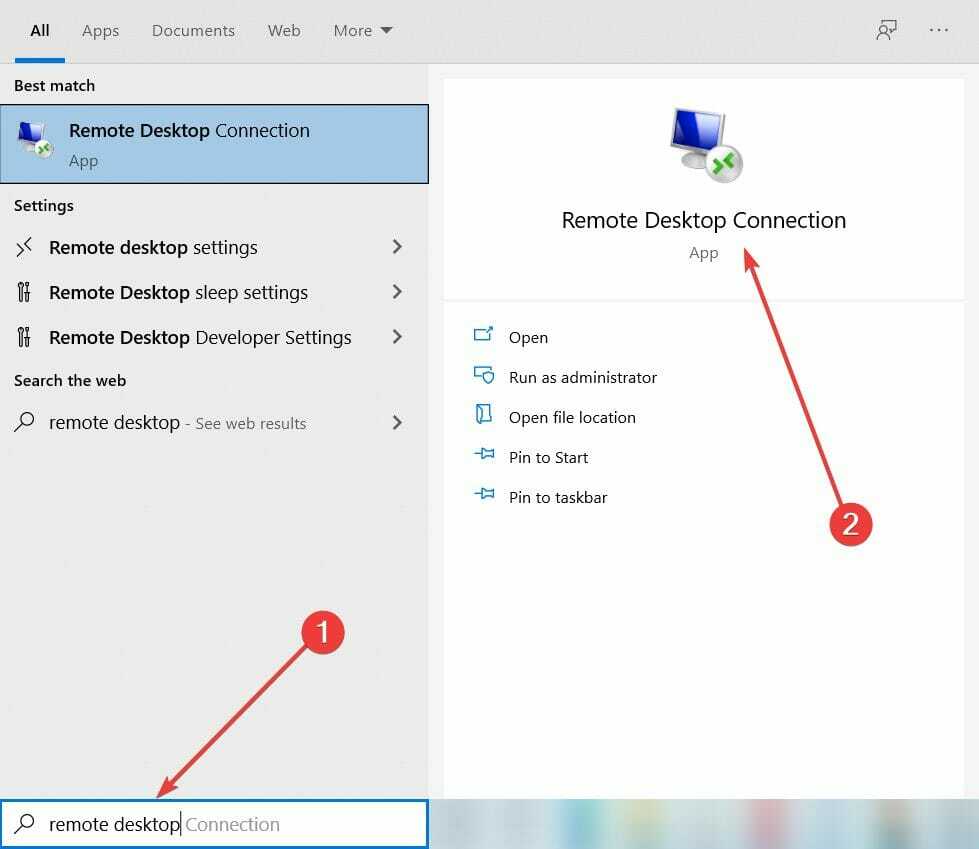

Unternehmen verwenden Windows RDG, um ihren Mitarbeitern die Remote-Verbindung mit den IT-Ressourcen des Unternehmens über ein beliebiges Gerät zu ermöglichen Remote-Desktop-Client Anwendung. Eine solche Verbindung sollte generell sicher und hacksicher sein, insbesondere wenn sie eine Multi-Faktor-Authentifizierung beinhaltet.

Bei einem RCE-Angriff, der die Sicherheitslücken von Windows RDG ausnutzt, muss ein Hacker jedoch nicht die richtigen Benutzeranmeldeinformationen übermitteln, um auf Unternehmensdateien zuzugreifen. Dies liegt daran, dass der Angriff vor der Aktivierung von Authentifizierungsprotokollen stattfindet.

Das Patchen Ihres Systems ist der einzige Weg, um sicher zu bleiben

Das RDG selbst gibt dem Eindringling den erforderlichen Fernzugriff, sodass er nicht einmal physisch vor Ort sein muss, um seinen Schadcode auszuführen. Schlimmer noch, das Eindringen erfolgt heimlich, da die „speziell gestalteten Anfragen“ an das Zielsystem oder -gerät keine Benutzerinteraktionen erfordern, um durchzukommen.

Microsoft sagt, dass ein erfolgreicher Exploit dieser Sicherheitsanfälligkeit es einem Hacker ermöglichen könnte, neue Programme bereitzustellen oder Daten anzuzeigen/zu ändern. Unternehmen, die über sensible personenbezogene Daten verfügen, möchten dieses Risiko nicht eingehen, insbesondere vor dem Hintergrund strengerer Datenschutzbestimmungen weltweit.

Der Hersteller des Windows-Betriebssystems hat in der Vergangenheit andere Sicherheitslücken im Remote Desktop Protocol (RDP) das kann Ihre Aufmerksamkeit wert sein. Es gibt auch Fixes für diese Fehler. Um auf der sicheren Seite zu sein, sollten Sie mit den neueste Patch-Dienstag-Updates.

- WEITER LESEN: Beste Anti-Hacking-Software für Windows 10 [Leitfaden 2020]