- Microsoft warnt seine Benutzer und rät ihnen, sofort Maßnahmen zu ergreifen, um geschützt zu bleiben.

- Eine neue Phishing-Kampagne wurde von der. entdeckt Microsoft 365 Defender Threat Intelligence-Team.

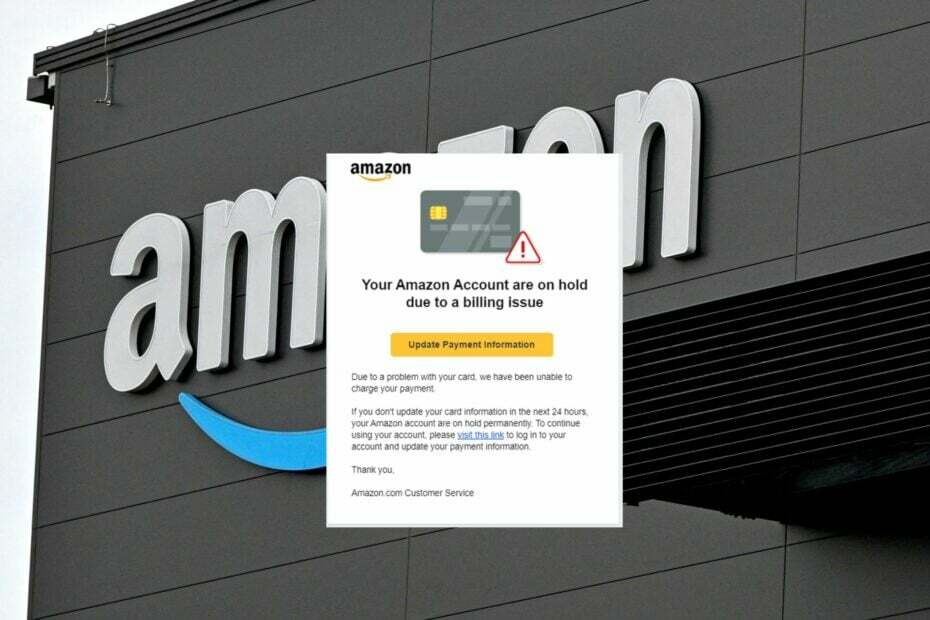

- Angreifer kombinieren diese Verbindungen mit Social-Engineering-Ködern, die bekannte Produktivitätstools imitieren.

- Damit alles normal erscheint, verwenden Hacker Google reCAPTCHA, um alle dynamischen Scanversuche zu blockieren.

Das in Redmond ansässige Technologieunternehmen hat alle seine Benutzer gewarnt und sie aufgefordert, geeignete Maßnahmen zu ergreifen, um geschützt zu bleiben.

Experten haben eine weit verbreitete Credential-Phishing-Kampagne verfolgt, die auf offenen Redirector-Links beruht, und gleichzeitig darauf hingewiesen, dass sie sich gegen solche Schemata verteidigen kann.

Dies ist nur eines von mehreren derartigen Schemata, die in den letzten Monaten von böswilligen Dritten versucht wurden. Daher sollten wir diese Warnung wirklich ernst nehmen und alles tun, um unsere sensiblen Daten zu schützen.

Microsoft macht auf neue Phishing-Angriffe aufmerksam

Auch wenn Weiterleitungslinks in E-Mail-Nachrichten ein wichtiges Werkzeug sind, um Empfänger auf Websites von Drittanbietern zu leiten oder Klickraten zu verfolgen und den Erfolg von Verkaufs- und Marketingkampagnen zu messen, gibt es andere Möglichkeiten als Gut.

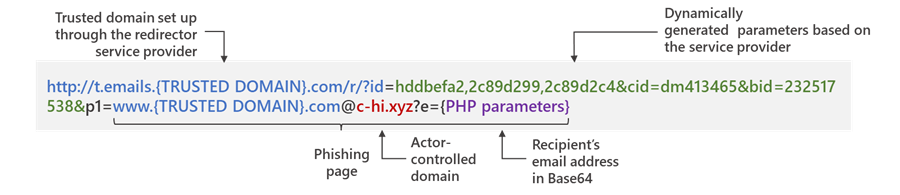

Ein Weiterleitung öffnen ist, wenn eine Webanwendung zulässt, dass ein HTTP-Parameter eine vom Benutzer bereitgestellte URL enthält, die bewirkt, dass die HTTP-Anforderung an die referenzierte Ressource umgeleitet wird.

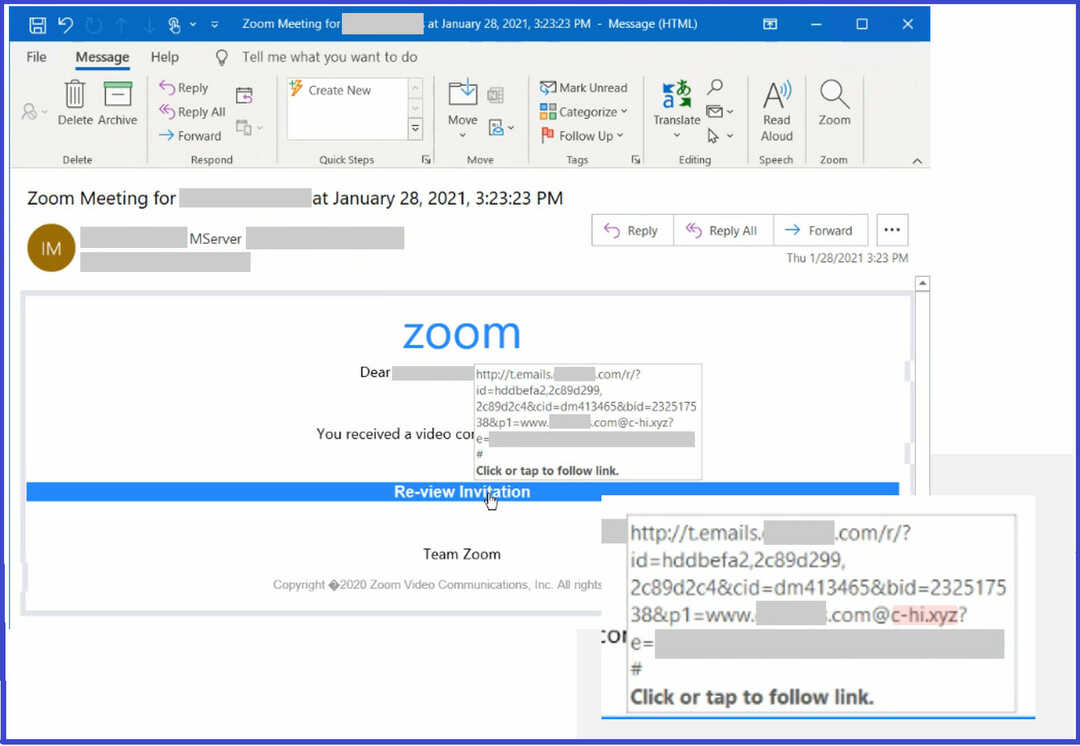

Dieselbe Technik kann von Wettbewerbern missbraucht werden, um solche Links auf ihre eigene Infrastruktur umzuleiten und gleichzeitig die vertrauenswürdige Domain in der vollständigen URL intakt zu halten.

Dies hilft ihnen, Analysen durch Anti-Malware-Engines zu umgehen, selbst wenn Benutzer versuchen, mit der Maus über Links zu fahren, um nach Anzeichen für verdächtigen Inhalt zu suchen.

Das Microsoft 365 Defender Threat Intelligence Team hat sich zu diesem Thema entwickelt und erläutert, wie diese Angriffe in einem ausführlichen Blogeintrag.

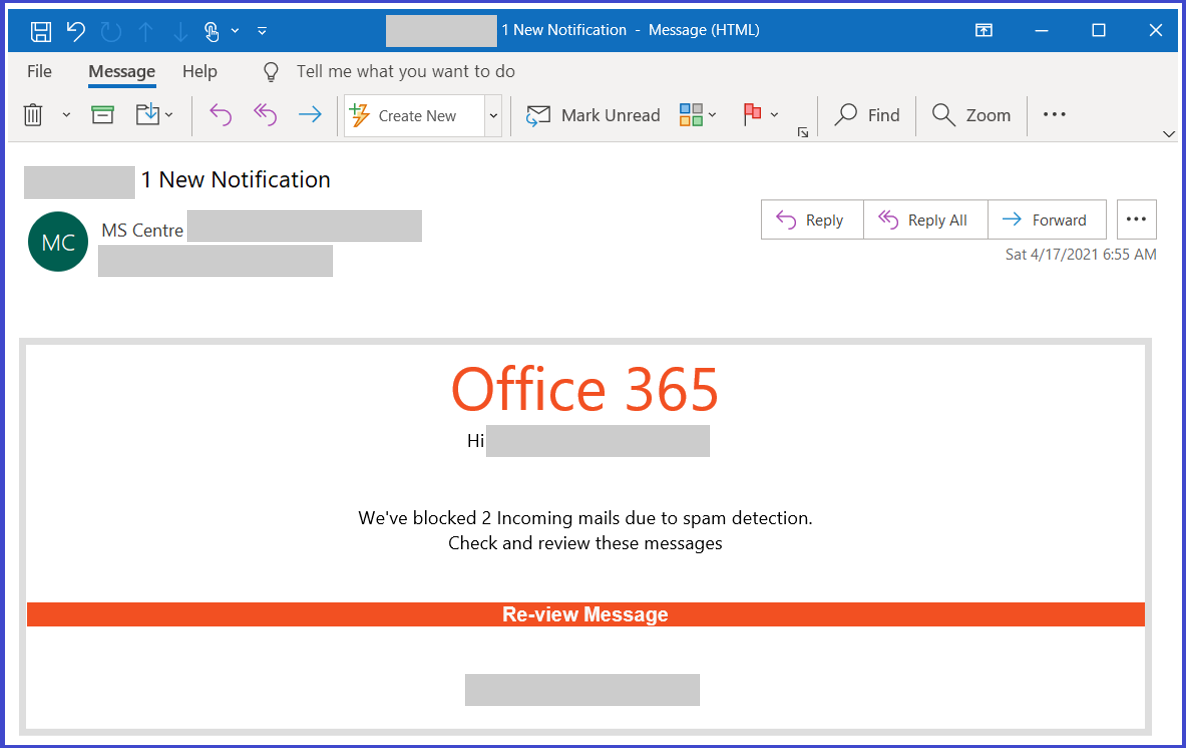

Angreifer kombinieren diese Links mit Social-Engineering-Ködern, die bekannte Produktivitätstools und -dienste imitieren, um Benutzer zum Klicken zu verleiten. Dies führt zu einer Reihe von Weiterleitungen – einschließlich einer CAPTCHA-Verifizierungsseite, die ein Gefühl von. vermittelt Legitimität und Versuche, einige automatisierte Analysesysteme zu umgehen – bevor der Benutzer zu einer gefälschten Anmeldung führt Seite. Dies führt letztendlich zu einer Kompromittierung von Credentials, die den Benutzer und seine Organisation für andere Angriffe öffnet.

Um potenzielle Opfer erfolgreich auf Phishing-Sites zu führen, werden die in die Nachricht eingebetteten Weiterleitungs-URLs über einen legitimen Dienst eingerichtet.

Tatsächlich nutzen die endgültigen, vom Akteur kontrollierten Domains, die im Link enthalten sind, die Top-Level-Domains .xyz, .club, .shop und .online, die jedoch als Parameter übergeben werden, um sich am E-Mail-Gateway vorbeizuschleichen Lösungen.

Microsoft gab an, im Rahmen dieser Hacking-Kampagne mindestens 350 einzigartige Phishing-Domains entdeckt zu haben.

Das effektivste Tool, das Hacker haben, sind überzeugende Social-Engineering-Köder, die vorgeben, Benachrichtigungen von zu sein Apps wie Office 365 und Zoom, eine ausgeklügelte Erkennungs-Umgehungstechnik und eine dauerhafte Infrastruktur zur Durchführung der Anschläge.

Und um die Glaubwürdigkeit des Angriffs weiter zu stärken, klicken Sie auf die speziell gestalteten Link-Weiterleitungen die Benutzer auf eine bösartige Zielseite, die Google reCAPTCHA verwendet, um alle dynamischen Scans zu blockieren Versuche.

Nach Abschluss der CAPTCHA-Verifizierung wird den Opfern eine betrügerische Anmeldeseite angezeigt, die nachahmt ein bekannter Dienst wie Microsoft Office 365, nur um ihre Passwörter beim Senden der Information.

Wenn das Opfer ein Passwort eingibt, wird die Seite mit einer Fehlermeldung aktualisiert, die besagt, dass die Sitzung abgelaufen ist, und den Besucher anweist, das Passwort erneut einzugeben.

Dies ist eine Datenvalidierungspraxis, die dem Double-Opt-In-Ritual von E-Mail-Marketing-Listendiensten nicht unähnlich ist, um die Einhaltung der Spam-Gesetze sicherzustellen.

Phishing-Opfer werden auf eine legitime Sophos-Sicherheitswebsite umgeleitet und geben fälschlicherweise an, dass die E-Mail-Nachricht, über die sie benachrichtigt wurden, freigegeben wurde.

Jetzt, da wir uns der Gefahr bewusst sind, können wir sofort geeignete Maßnahmen ergreifen, um das Risiko zu verringern, in diesem Cyberkrieg zu einer weiteren Statistik zu werden.

Tun Sie alles, um sich vor Phishing-Versuchen zu schützen? Lassen Sie es uns im Kommentarbereich unten wissen.

![Kann Antivirus Phishing erkennen? [Präventionsleitfaden]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)