Experten von Proofpoint unbedeckt neue Malware-Kampagnen auf LinkedIn. Ähnliche Kampagnen sind seit langem bekannt. Diese Malware-Kampagnen zielen über gefälschte LinkedIn-Konten auf Einzelpersonen ab.

LinkedIn wird von verschiedenen Unternehmen und Unternehmen verwendet, um Mitarbeiter anziehen oder um große berufliche Netzwerke zu schaffen. Verschiedene Unternehmen bieten Beschäftigungsmöglichkeiten, so dass die Arbeitssuchende hinterlassen ihren Lebenslauf dort draußen.

Clevere Cyberkriminelle sind aktiv, und sie sind immer bereit, sensible Informationen sammeln. LinkedIn bietet zwar optimierte Bedingungen für berufliche Netzwerke, ist aber anfälliger für Cyberkriminelle. Daher müssen Benutzer beim Hochladen persönlicher Daten vorsichtig sein.

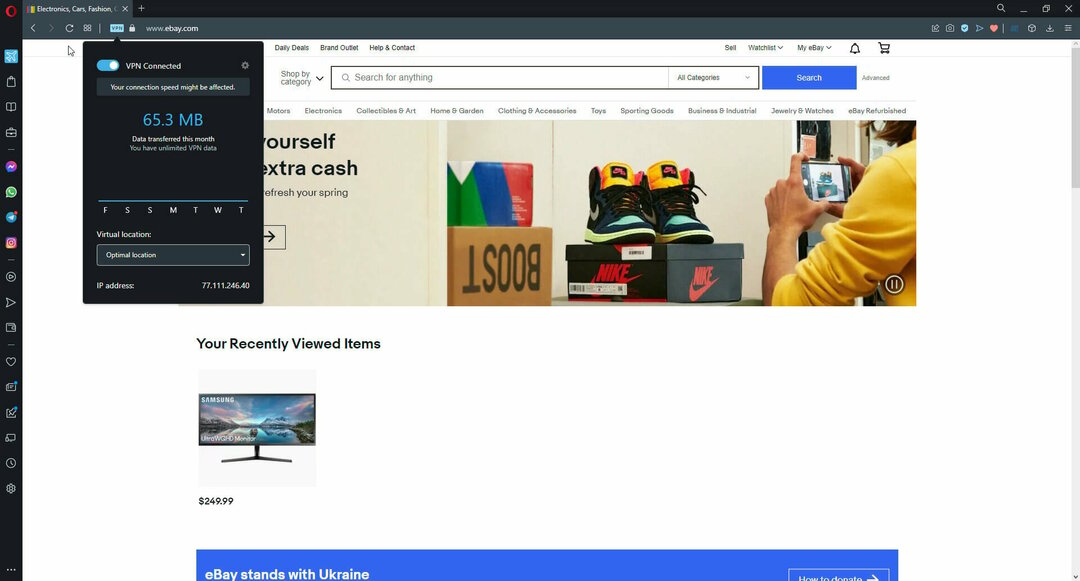

Wenn Sie beim Surfen im Internet sicher sein möchten, benötigen Sie ein vollwertiges Tool zur Sicherung Ihres Netzwerks. Jetzt Cyberghost VPN installieren und sichern Sie sich. Es schützt Ihren PC vor Angriffen beim Surfen, maskiert Ihre IP-Adresse und blockiert alle unerwünschten Zugriffe.

Modus Operandi

Hacker verwenden verschiedene Vektoren für die Verbreitung von Malware, um viele herunterladbare Eier zu hinterlassen. Die Hacker können Stellenangebote und Stellenangebote verschiedener Unternehmen überprüfen.

Nach Durchsicht der LinkedIn-Profile verschiedener Unternehmen können sie sich ein Bild von den Netzwerken, Partnern und dem Betriebssystem des Unternehmens machen. Auf diese Weise können sie verschiedene Branchen und den Einzelhandel ansprechen.

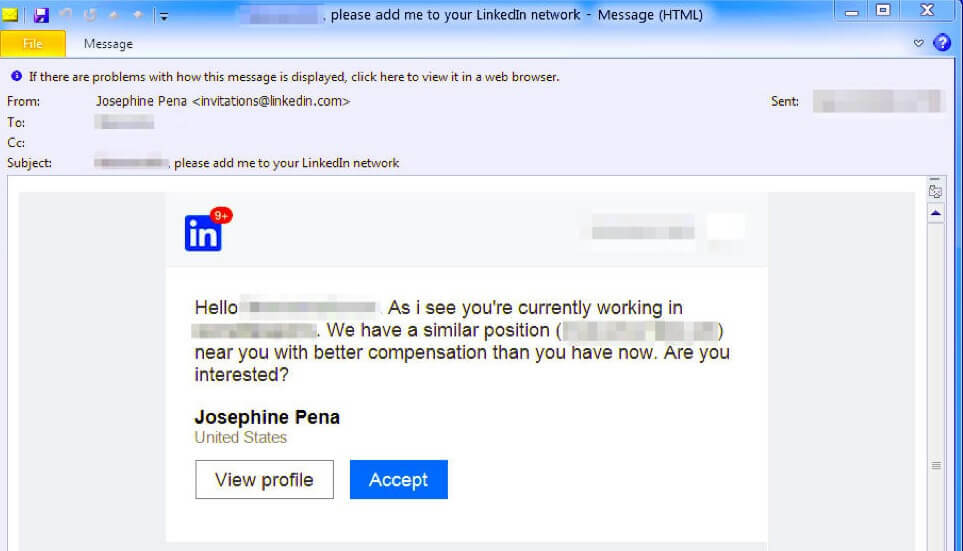

Sie können die LinkedIn-Verbindungen verschiedener Unternehmen stehlen und bieten dann Jobs für verschiedene renommierte Positionen in diesen Unternehmen an. Wie ProofPoint-Forscher feststellen:

Die URLs verlinken zu einer Landingpage, die ein echtes Talent- und Personalmanagement-Unternehmen vortäuscht und gestohlenes Branding verwendet, um die Legitimität der Kampagnen zu erhöhen.

Sie können auch gefälschte Konten wie Facebook und Twitter erstellen und dann gutartige E-Mails senden an Benutzer. Ausgehend von einem einfachen Gespräch suchen sie die Aufmerksamkeit der Benutzer, indem sie Informationen über Jobs bereitstellen.

Sie senden verschiedene URLs, die mit der Landingpage verbunden sind. Die Landingpage enthält verschiedene Dateitypen, wie z PDF, Microsoft Word-Dokumente oder ähnliche Dokumente.

Diese mit Taurus Builder erstellten Dokumente werden automatisch mit schädlichen Makros heruntergeladen. Wenn der Benutzer die Makros öffnet, werden More-Eggs heruntergeladen. Die Forscher von ProofPoint fügten außerdem Folgendes hinzu:

Dieser Akteur liefert überzeugende Beispiele für diese neuen Ansätze, indem er LinkedIn-Scraping, Multi-Vektor- und Multi-Step-Kontakte mit Empfängern, personalisierte Köder und verschiedene Angriffstechniken, um den More Eggs-Downloader zu verteilen, der wiederum die Malware seiner Wahl basierend auf den an die Bedrohung übertragenen Systemprofilen verteilen kann Darsteller.

Wenn mehr herunterladbare Eier geladen werden, ist es nicht möglich, Ihr Konto zu schützen. Die einzige Möglichkeit, Ihre persönlichen Daten zu schützen, besteht darin, Verwenden Sie ein starkes und einzigartiges Passwort.

Die andere Möglichkeit ist, dass Sie, wenn Sie eine Nachricht oder E-Mail von einem Unternehmen erhalten, diese nicht öffnen oder auf die URL klicken. LinkedIn ist anfälliger für Angriffe von Cyberkriminellen, daher sollten Sie beim Erstellen eines Kontos auf LinkedIn vorsichtig sein.

ZUGEHÖRIGE LEITFADEN, DIE SIE CHECKEN MÜSSEN:

- Microsoft gibt zu, Millionen von MS Office-Passwörtern preisgegeben zu haben

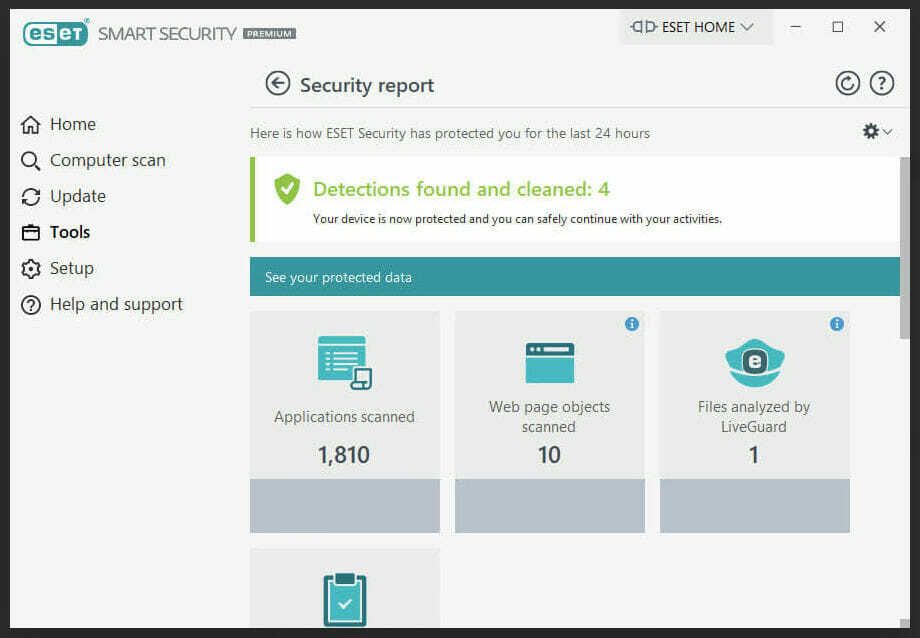

- Beste Windows 10-Antivirenlösungen für die Installation im Jahr 2019 [UNBIASED LIST]

- Neuer Zero-Day-Exploit von Internet Explorer schleicht Malware in PCs ein