Microsoft rühmt sich stolz, dass sowohl seine Windows 10 und Edge-Browsenr sind die sichersten Systeme der Welt. Wir alle wissen jedoch, dass es keine Malware-sichere Software gibt und haben kürzlich festgestellt, dass selbst das neueste Betriebssystem von Microsoft und seine Komponenten anfällig für Bedrohungen sind.

Zum einen das Windows Gott-Modus-Hack ermöglicht es Hackern, Optionen und Einstellungen in der Systemsteuerung zu befehlen und die Schwachstelle als Zugangstor für schwere Malware-Angriffe zu nutzen. Microsoft warnte Benutzer auch vor a Neuer Makrotrick verwendet, um Ransomware zu aktivieren. All dies, während ein großer Schwad von Benutzern weiterläuft nicht unterstützte Windows XP- und IE-Versionen, ihre Computer in Sitzende Enten für Hacker.

Dies sind nur einige konkrete Beispiele für Schwachstellen – und das Schlimmste steht noch bevor. Laut einer aktuellen Enthüllung gibt es einen Zero-Day-Exploit für alle 32- und 64-Bit-Versionen von Windows-Versionen. Die Informationen wurden von einem bekannten Benutzer, BuggiCorp, enthüllt, der auch bereit ist, den Quellcode dieses Exploits für 90.000 US-Dollar zu verkaufen. Der Benutzer fordert die Zahlung in

Bitcoin.Exploit für lokale Rechteausweitung (LPE) für eine 0day-Schwachstelle in win32k.sys. Die Schwachstelle besteht in der falschen Handhabung von Fensterobjekten, die bestimmte Eigenschaften haben, und [die Schwachstelle] existiert in allen Betriebssystemen [Versionen], beginnend mit Windows 2000. [Der] Exploit ist für alle Betriebssystemarchitekturen (x86 und x64) implementiert, angefangen von Windows XP, einschließlich Windows Server-Versionen, bis hin zu aktuellen Varianten von Windows 10. Die Schwachstelle ist vom Typ „Write-What-Where“ und ermöglicht es als solche, einen bestimmten Wert an eine beliebige Adresse [im Speicher] zu schreiben, was für einen vollständigen Exploit ausreicht. Der Exploit entkommt erfolgreich aus ILL/appcontainer (LOW) und umgeht (genauer: wird überhaupt nicht betroffen) alle bestehenden Schutzmechanismen wie ASLR, DEP, SMEP usw.

Diese Schwachstelle ist äußerst gefährlich, da sie es Hackern angeblich ermöglicht, die Berechtigungen jedes Softwareprozesses auf Systemebene zu erhöhen. Es wäre interessant zu sehen, wer den Code kauft, da jeder, von Microsoft bis hin zu Hackern, dies tun könnte. Derzeit gibt es keine Gewissheit darüber, ob der Exploit authentisch ist oder nicht. Microsoft ist sich der Existenz dieses Codes bereits bewusst, hat jedoch noch keine Kommentare abgegeben.

VERWANDTE GESCHICHTEN, DIE SIE SICH ANSEHEN MÜSSEN:

- Mehr als 65 Millionen Tumblr-Passwörter sind an Hacker durchgesickert

- Windows XP ist jetzt ein sehr einfaches Ziel für Hacker, Windows 10 Update ist obligatorisch

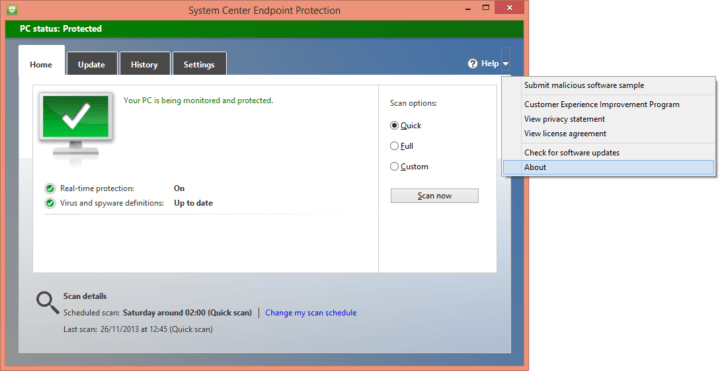

- Microsoft führt Anti-Malware-Scan-Schnittstelle für Windows 10 ein

- Ransomware Petya bringt einen Backup-Kumpel mit zur Party

![3 beste Anti-Pharming-Software für heute [Leitfaden 2021]](/f/4726ae4a94b8fbe5b83696f8544a6778.jpg?width=300&height=460)