Zeitsparendes Software- und Hardware-Know-how, das jährlich 200 Millionen Benutzern hilft. Wir führen Sie mit Anleitungen, Neuigkeiten und Tipps, um Ihr technisches Leben zu verbessern.

AVG Unternehmenssicherheit

AVG bietet eine erstklassige Lösung zur Erkennung von Datenschutzverletzungen, die für Unternehmen entwickelt wurde und jeden einzelnen Ihrer Schutzanforderungen abdeckt, von sofortigen E-Mail-Benachrichtigungen bis hin zu Remote-Admin-Tools.

Apropos Remote-Administration: Sie können AVG von überall auf Ihren PC-Geräten installieren, aktualisieren und konfigurieren und von Echtzeitüberwachung und Benachrichtigungen über Bedrohungen profitieren.

Schauen wir uns schnell seine an Hauptmerkmale:

- Cloud Management Console (schnelle Bereitstellung auf mehreren Endpunkten, Verwaltung von Richtlinien, Überwachung von Bedrohungen, Planung von Updates und Schutz von Geräten und Netzwerken von einem einzigen Standort aus)

- Datei-, E-Mail-, Verhaltens- und Web-Schutz (mehrstufiger Schutz vor Malware, Viren, Spam, schädlichen Downloads und gefährlichen Websites)

- Link Scanner und integrierte Firewall (um Netzwerkverkehr zu filtern und verdächtige Verbindungen zu verhindern)

- File Shredder (löschen Sie dauerhaft Dateien, die Sie nicht wiederherstellen möchten)

- SharePoint-Schutz

AVG Unternehmenssicherheit

Schützen Sie Ihr Unternehmen mit der ultimativen Software zur Erkennung von Datenschutzverletzungen von AVG!

Kaufe es jetzt

Varonis

Diese Software zur Erkennung von Datenschutzverletzungen ist die Innovation von Varonis Systems, einem amerikanischen Softwareunternehmen, und ermöglicht es Unternehmen, ihre Daten zu verfolgen, zu visualisieren, zu analysieren und zu schützen.

Varonis führt Benutzerverhaltensanalysen durch, um abnormales Verhalten zu erkennen und zu identifizieren und sich vor Cyberangriffen zu schützen, indem Metadaten aus Ihrer IT-Infrastruktur extrahiert werden.

Anschließend verwendet es diese Informationen, um Beziehungen zwischen Datenobjekten, Ihren Mitarbeitern, Inhalten und der Nutzung abzubilden, damit Sie Ihre Daten besser einsehen und schützen können.

Schauen wir uns schnell seine an Hauptmerkmale:

- Nicht-intrusive Implementierung des Varonis-Frameworks

- Data-Governance-Software DatAdvantage und IDU-Analyse-Engine-Ebene (statistische Analyse)

- Dateiserver überwachen, Dateisysteme und Zugriffsmuster tiefgehend analysieren (Änderungsempfehlungen)

- Erkennung von Datenschutzverletzungen (schnelle und einfache Einrichtung)

- Lösen Sie eine Reihe von Herausforderungen und bestimmen Sie das Dateneigentum basierend auf der Zugriffshäufigkeit

- Führt Nutzungsaudits durch

Varonis

Kombinieren Sie Sichtbarkeit und Kontext, um Cyberangriffe wie ein Profi zu erkennen und darauf zu reagieren!

Versuche es jetzt

Stealthbits

Dies ist der erste Anbieter von Data Access Governance-Lösungen, der unstrukturierte und strukturierte Daten-Repositorys unterstützt und Ihre Anmeldeinformationen vor Ihren am stärksten anfälligen Zielen schützt.

Stealthbits ist ein Unternehmen für Cybersicherheitssoftware, das sensible Daten und Anmeldeinformationen schützt, mit denen Angreifer die Daten selbst stehlen.

Schauen wir uns schnell seine an Hauptmerkmale:

- Stealth Intercept (erkennt, verhindert und warnt Sie in Echtzeit, sodass Sie Bedrohungen blockieren können, bevor sie zu Katastrophen werden)

- Machine Learning-basiertes Stealth Defend (Echtzeit-Bedrohungsanalyse- und Warntool zum Schutz Ihres Unternehmens vor fortgeschrittenen Bedrohungen und Versuchen, Ihre Daten zu extrahieren und zu zerstören)

- Stealth Recover (ermöglicht Ihnen das Zurücksetzen und Wiederherstellen von Active Directory-Änderungen, um ein sicheres und optimiertes Verzeichnis aufrechtzuerhalten und Domänen ohne Ausfallzeiten wiederherzustellen)

- Stealthbits Dateiaktivitätsmonitor (Speichern von Dateizugriffs- und Berechtigungsänderungen für Windows-Dateiserver und NAS-Geräte ohne native Protokollierung)

Stealthbits

Beschränken Sie nicht nur den Zugriff auf Ihre Daten. Bringen Sie es auf die nächste Stufe, indem Sie das Active Directory sichern.

Versuche es jetzt

Suricata

Dies ist eine schnelle, äußerst robuste Open-Source-Software zur Erkennung von Datenschutzverletzungen, die von der Open Information Security Foundation entwickelt wurde.

Suricata ist in der Lage, Intrusion Detection in Echtzeit durchzuführen, verhindert Inline-Intrusion und überwacht die Sicherheit Ihres Netzwerks.

Es verfügt über Module wie Erfassung, Sammlung, Dekodierung, Erkennung und Ausgabe, die dem Prozess in dieser Reihenfolge folgen. Es erfasst zuerst den Verkehr, decodiert ihn dann und gibt an, wie sich der Fluss zwischen seinen Prozessoren aufteilt.

Schauen wir uns schnell seine an Hauptmerkmale:

- Multithread-Lösung (verwendet Regeln, Signatursprache und Lua-Skripting, um komplexe Bedrohungen zu erkennen)

- Kompatibel mit allen gängigen Betriebssystemen einschließlich Windows

- Verarbeitung des Netzwerkverkehrs auf der siebten OSI-Modellschicht (erweiterte Fähigkeiten zur Malware-Erkennung)

- Automatische Erkennung und Analyse von Protokollen und GPU-Beschleunigung

⇒ Holen Sie sich Suricata

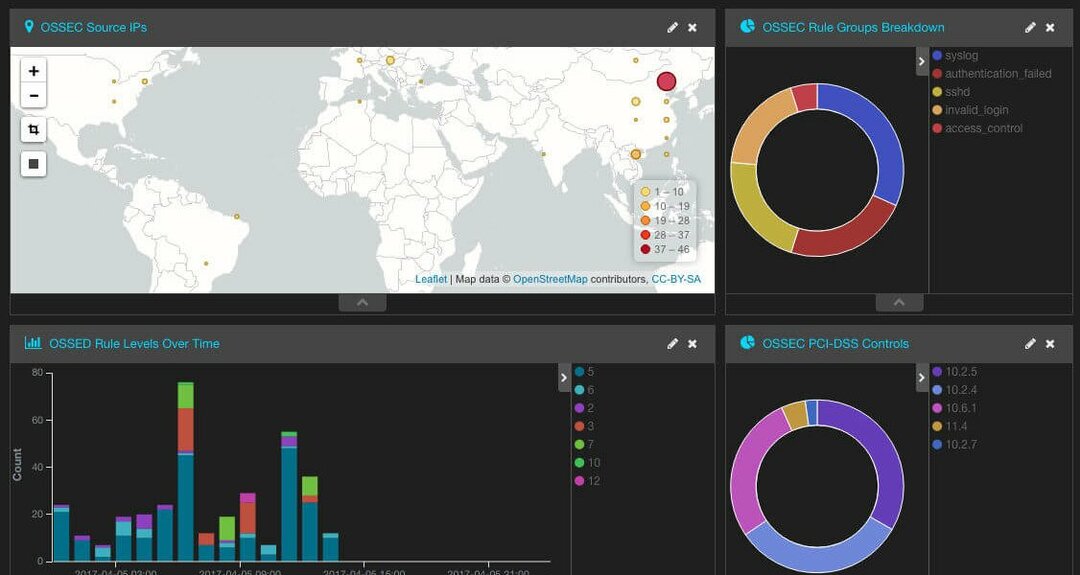

OSSEC

OSSEC ist ein Host-basiertes Open-Source-Intrusion Detection-System für mehrere Plattformen. Das Tool verfügt über eine leistungsstarke Korrelations- und Analyse-Engine, die Protokollanalysen und Dateiintegritätsprüfungen integriert.

Darüber hinaus gibt es eine Überwachungsfunktion für die Windows-Registrierung, sodass Sie alle nicht autorisierten Änderungen an der Registrierung problemlos erkennen können.

Es gibt auch zentralisierte Richtliniendurchsetzung, Rootkit-Erkennung, Echtzeitwarnungen und aktive Reaktion. Was die Verfügbarkeit betrifft, sollten Sie wissen, dass dies eine Multiplattform-Lösung ist und unter Linux, OpenBSD, FreeBSD, macOS, Solaris und Windows funktioniert.

Schauen wir uns schnell seine an Hauptmerkmale:

- Komplett frei

- Auf fast allen Desktop-Plattformen verfügbar

- Korrelations- und Analyse-Engine

- Protokollanalyse, Integritätsprüfung

- Überwachung der Registrierung, Überprüfung der Dateiintegrität

- Rootkit-Erkennung, Echtzeitwarnungen

⇒ Holen Sie sich OSSEC

Schnauben

Dies ist eine weitere kostenlose Open-Source-Software zur Erkennung von Datenschutzverletzungen, die 1998 entwickelt wurde und deren Hauptvorteil ihre Fähigkeit ist, Verkehrsanalysen in Echtzeit und Paketprotokollierung im Netzwerk durchzuführen.

Zu den Funktionen gehören Protokollanalyse, Inhaltssuche und Präprozessoren, die dieses Tool ausmachen weithin akzeptiert für die Erkennung von Malware aller Art, Exploits, Scannen von Ports und vielen anderen Sicherheitsfunktionen Probleme.

Schauen wir uns schnell seine an Hauptmerkmale:

- Sniffer-, Packet-Logger- und Network Intrusion Detection-Modi (Sniffer-Modus liest Pakete und zeigt die Informationen an, Packet-Logger protokolliert die Pakete auf der Festplatte, während der Network Intrusion Detection-Modus den Echtzeitverkehr überwacht und ihn mit dem benutzerdefinierten vergleicht Regeln)

- Erkennen Sie Stealth-Port-Scans, CGI-Angriffe, SMB-Probes, Pufferüberlauf und OS-Fingerprinting-Versuche

- Kompatibel mit verschiedenen Hardwareplattformen und Betriebssystemen, einschließlich Windows

- Flexibel und dynamisch für die Bereitstellung

- Einfach zu schreibende Intrusion Detection-Regeln

- Gute Community-Support-Basis für die Fehlerbehebung

⇒ Schnuppern

Gibt es eine Software zur Erkennung von Datenschutzverletzungen, die Sie verwenden, von der Sie möchten, dass alle davon erfahren? Teilen Sie uns mit, indem Sie einen Kommentar im folgenden Abschnitt hinterlassen.

© Copyright Windows-Bericht 2021. Nicht mit Microsoft verbunden