Keylogger sind gefährliche Programme, die die Hacker auf jedem System installieren, um Passwörter, Kreditkartendaten usw. Es speichert jeden Tastendruck des Computernutzers und stellt so Hackern gewissermaßen seine wichtigsten Informationen zur Verfügung. Einige Freunde installieren auch Keylogger-Programme, nur um das Facebook-Passwort usw. zu hacken. Was auch immer der Fall ist, wenn Sie einen Computer mit installiertem Keylogger verwenden, besteht die ernsthafte Gefahr, dass sensible Informationen verloren gehen, was auch zu finanziellen Verlusten führen kann. Selbst wenn es Ihr Computer ist, wurde er möglicherweise von einem gruseligen Freund von Ihnen verwendet, der falsche Absichten hat, Ihre Daten zu stehlen.

Unten ist ein Beispiel für eine von Keylogger generierte txt-Datei und Sie können leicht sehen, wie gut es ist, Ihre Eingaben auf Ihrem PC zu extrahieren.

Einige Leute sagen, dass es einfach ist, Keylogger zu finden, indem man in Programmdateien nach .txt-Dateien sucht, aber das stimmt nicht. Der Hacker hat es möglicherweise gelöscht, nachdem er es online gesendet hat. Auch Dateiformate können manipuliert werden.

Lesen:So erstellen Sie selbst einen einfachen Keylogger in Windows

Wie erkenne ich, ob ein Keylogger auf meinem System installiert ist?

Hier gebe ich Ihnen einfache und benutzerfreundliche Schritte, um jede auf Ihrem PC installierte Keylogger-Software zu erkennen.

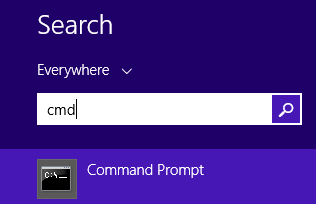

Öffnen Sie zunächst die Eingabeaufforderung.

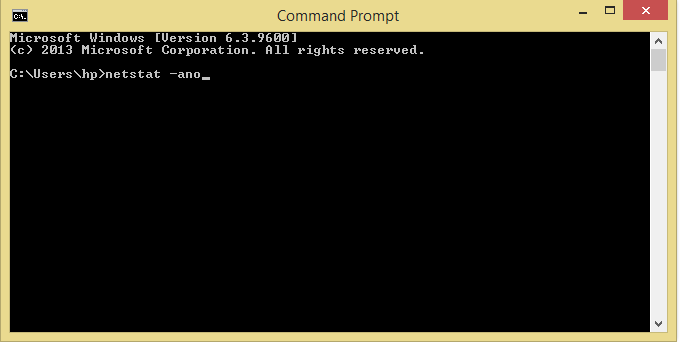

Geben Sie nun den folgenden Befehl unten in Ihrem CMD-Fenster ein und drücken Sie die Eingabetaste.

netstat -ano

Sobald Sie die Eingabetaste drücken, werden mehrere Dinge in Ihrer Eingabeaufforderung angezeigt.

Jetzt erhalten Sie Daten in 5 Spalten. Wir kümmern uns nur um die letzten beiden Spalten. Die musst du dir notieren PID wessen Staat ist etabliert.

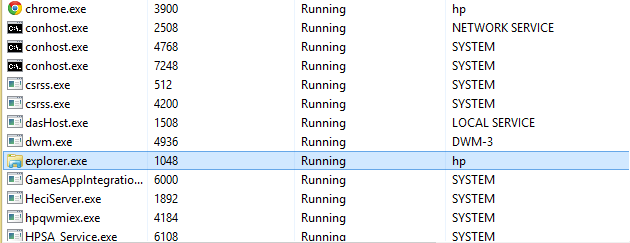

Hier im obigen Screenshot habe ich zwei PIDs notiert, die besagt, dass sie etabliert sind, die erste war 1048 und die zweite war 2500.

Nun können sich die PIDs in Ihrem Fall unterscheiden und Sie müssen Ihre PID zur weiteren Prüfung selbst notieren.

Öffnen Sie nun Ihren Task-Manager und gehen Sie zur Registerkarte Details.

Jetzt können wir deutlich sehen, dass explorer.exe die ID 1048 hat. Da es sich um einen wichtigen Systemdienst handelt, können wir leicht sagen, dass dies ein sicheres unverzichtbares Programm ist.

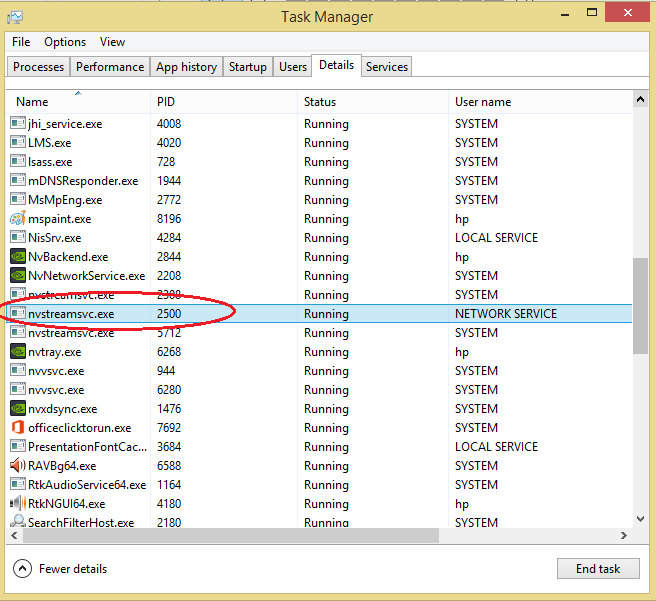

Jetzt, wenn ich wieder zurückscrollte und versuchte, den Prozess mit PID 2500 herauszufinden.

Ich habe herausgefunden, dass nvstreamsvc.exe läuft. Da ich nicht wusste, wofür das verwendet wird, habe ich zuerst den Dateispeicherort geöffnet und auch eine Google-Suche nach dem Dateinamen durchgeführt.

Was ich herausgefunden habe ist, dass es sich um ein Programm handelt, das für Spiele benötigt wird und von nvidia für Grafiken installiert wurde. Es war auch sicher, aber da ich es nicht brauchte, habe ich es deinstalliert. Es stellt sich heraus, dass mein Computer nicht mit einem Keylogger-Programm infiziert ist.

Ist Ihr Computer mit einer Keylogger-Software infiziert, befolgen Sie die obigen Schritte und überzeugen Sie sich selbst. Fühlen Sie sich frei, Ihre Erfahrungen oder andere wichtige Erkenntnisse, auf die Sie stoßen, zu kommentieren. Gerne beantworte ich Ihre Fragen.

Alternative Möglichkeiten, sich vor Keyloggern zu schützen, ohne zu überprüfen

Wenn Sie sich nicht sicher sind und sich nicht die Mühe machen, zu überprüfen, ob Keylogger auf dem PC, den Sie jedes Mal verwenden, installiert ist oder nicht, versuchen Sie es mit der Online-Tastatur zum Ausfüllen von Passwörtern. Es ist eine sichere Methode für Keylogger. Sie können Ihre Mausaktivität nicht verfolgen. Sie können sich auch für mehrere Anmeldemethoden entscheiden, um einen weiteren Schutz zu gewährleisten und Geräte von Drittanbietern wie Telefon oder USB zu aktivieren.

Eine weitere sehr gute Möglichkeit für die Sicherheit ist die Verwendung des abgesicherten Modus mit Netzwerken. Der abgesicherte Modus mit Netzwerk ermöglicht nur die Ausführung von Windows-Systemdateien und stoppt alles andere. Dies ist eine gute Möglichkeit, Ihren Windows-Computer zu verwenden, wenn Sie ihn extrem sicher spielen möchten. Obwohl der abgesicherte Modus zum Debuggen und zur Systemreparatur verwendet wird, ist dies auch einer seiner großartigen Funktionalisten, den die meisten Leute ignorieren.

![Warum wird dem AOL-Zertifikat nicht vertraut? [GRÜNDE + BEHEBUNG]](/f/f08f782e3d808c4904a7938605ebcf1d.png?width=300&height=460)