- Microsoft opretter et nyt værktøj, der hjælper brugerne med at få mest muligt ud af deres TPM-sikkerhedschips.

- Windows 11 leveres med denne valgfri software, skræddersyet specifikt til et af operativsystemets mest kritiserede krav.

- Administratorer kan bruge TpmDiagnostics.exe til grundigt forespørgsel om de oplysninger, der er gemt på TPM-chips.

- Denne artikel indeholder en komplet liste over kommandoer, som du kan bruge med denne nye software på Windows 11.

Det kan du godt lide at videWindows 11 kommer med en ny valgfri funktion, der kaldes TPM Diagnostics, værktøj, der giver administratorer mulighed for at gennemse TPM-sikkerhedsprocessoren på en bestemt enhed.

Et indlysende træk i betragtning af at Microsoft fortsat insisterer på disse TPM 2.0 sikkerhedsprocessorer som et krav, nødvendigt for at give nogle af dets sikkerhedsfunktioner strøm.

Det nye operativsystem har et standard TPM Diagnostics-værktøj

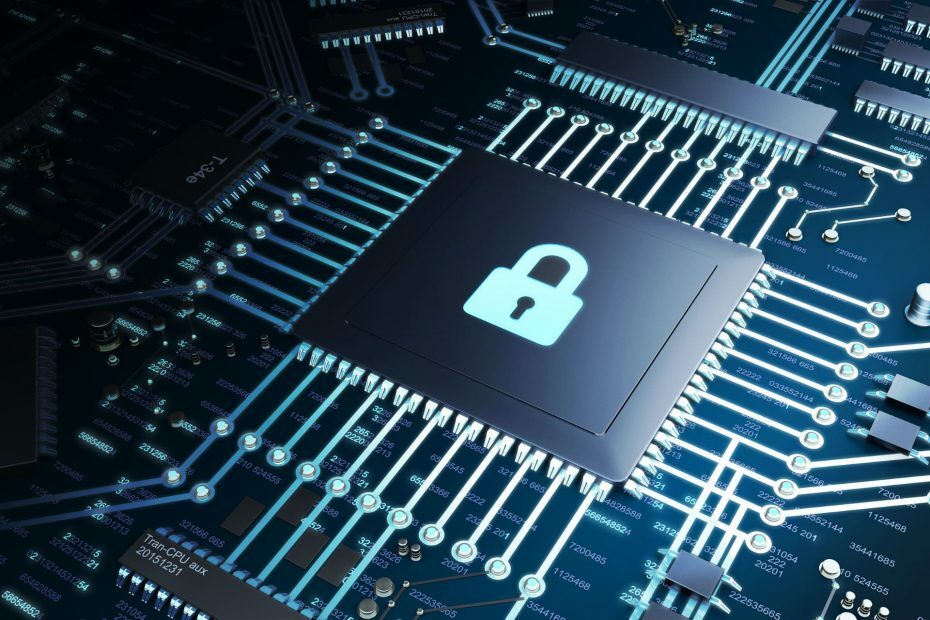

Som du sikkert allerede ved, fra de endeløse diskussioner, som dette Windows 11-krav har udløst, er en TPM-chip faktisk en hardware-sikkerhedsprocessor.

Dets hovedformål er at beskytte krypteringsnøgler, brugerlegitimationsoplysninger samt andre følsomme data fra malware-attacks og andre former for hacking eller dataekstraktion.

Microsoft fortsætter med at insistere på dette krav og fortsætter med at understrege den største betydning, som dette lille stykke hardware faktisk har, i et nyt blogindlæg.

Fremtidens pc'er har brug for denne moderne hardware-root-of-trust for at hjælpe med at beskytte mod både almindelige og sofistikerede angreb som ransomware og mere sofistikerede angreb fra nationalstater. At kræve TPM 2.0 hæver standarden for hardwaresikkerhed ved at kræve den indbyggede root-of-trust.

Så dette helt nye Windows 11 kommandolinjeværktøj kaldet TPM Diagnostics vil nu give alle administratorer muligheden for at forespørge TPM-chippen for lagret information.

Efter installation af softwaren finder du en ny tpmdiagnostics.exe eksekverbar placeret i C: \ Windows \ System32 folder.

TPM 2.0 er en kritisk byggesten til sikkerhed med Windows Hello og BitLocker for at hjælpe kunderne bedre med at beskytte deres identiteter og data. Derudover hjælper TPM'er for mange virksomhedskunder med at lette Zero Trust-sikkerhed ved at tilvejebringe et sikkert element til attestering af enheders helbred.

Hvilke kommandoer kan jeg bruge med dette nye værktøj?

Det er vigtigt at vide, at medmindre du helt forstår, hvilke data der gemmes i din TPM-chip, anbefales det ikke at rode med det for meget.

Enhver fejl, du laver, kan ved et uheld fjerne de nøgler, der er nødvendige for din enheds drift.

Ved, at Microsoft Trusted Platform-dokumentationsammen med det nye TpmDiagnostics.exe værktøj kan give en overflod af oplysninger om den underliggende sikkerhedsmekanik i Windows 11.

Dette er den fulde liste over kommandoer, som du kan bruge på dit nye Windows 11 TPM-værktøj:

tpmdiagnostics: Et værktøj til Windows 10 build 22000. Ophavsret (c) Microsoft Corporation. Alle rettigheder forbeholdes. Flag: PrintHjælp (/ h -h) PromptOnExit (-x / x) BrugECC (-ecc / ecc) UseAes256 (-aes256 / aes256) QuietPrint (-q / q) PrintVerbosely (-v / v) Brug kommandoen 'hjælp' til at få flere oplysninger om en kommando. Kommandoer: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [full directory path] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert fil] GetEkCertFromNVR [-ecc] [cert fil] GetEkCertFromReg [-ecc] [outputfil] GetEk [-ecc] [nøglefil] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["frisk"] [outputfil] Andre nøgler: PrintPublicInfo [srk / aik / ek / handle] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [SYMCIPHER | RSA] [algoritmespecifikke argumenter] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [størrelse] [attributflagg] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [data i hex-format | -fil filnavn] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/ f] PCR'er: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command kode] ResponseCode [hex-responskode] Sporing: EnableDriverTracing DisableDriverTracing FormatTrace [etl-fil] [output json-fil] DRTM: DescribeMle [MLE binær fil] Andet: Hjælp [kommandonavn] DecodeBase64File [fil til at afkode fra base 64] EncodeToBase64File [fil til kodning] ReadFileAsHex [fil at læse] ConvertBinToHex [fil at læse] [fil at skrive til] ConvertHexToBin [fil at læse] [fil at skrive til] Hash [hex bytes eller rå værdi til hash] GetCapabilities