Den farlige sårbarhed blev opdaget af SecureWorks tidligere på året.

- En angriber ville simpelthen kapre en forladt URL og bruge den til at opnå forhøjede privilegier.

- Sårbarheden blev opdaget af SecureWorks, et cybersikkerhedsfirma.

- Microsoft adresserede det med det samme, men det taler meget om dets niveau af cybersikkerhed.

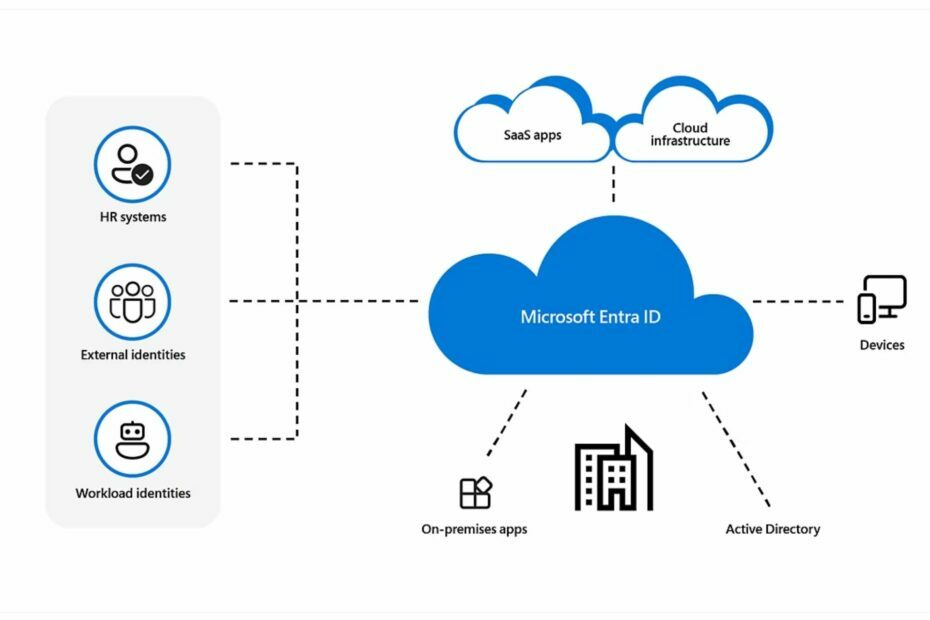

Tidligere i år blev Microsoft Entra ID (som på det tidspunkt var kendt som Azure Active Directory) kunne nemt være blevet hacket og kompromitteret af hackere, der brugte forladte svar-URL'er. Et team af forskere fra SecureWorks opdagede denne sårbarhed og advarede Microsoft.

Den Redmond-baserede teknologigigant tog hurtigt fat på sårbarheden og inden for 24 timer efter den første meddelelse fjernede den den forladte svar-URL i Microsoft Entra ID.

Nu, næsten 6 måneder efter denne opdagelse, holdet bag det, afsløret i et blogindlæg, den proces, der ligger bag at inficere forladte svar-URL'er og bruge dem til at sætte Microsoft Entra ID i brand, hvilket i det væsentlige kompromitterer det.

Ved at bruge den forladte URL kan en angriber nemt opnå forhøjede privilegier for organisationen ved hjælp af Microsoft Entra ID. Det er overflødigt at sige, at sårbarheden udgjorde en stor risiko, og Microsoft var tilsyneladende ikke klar over det.

En angriber kunne udnytte denne forladte URL til at omdirigere autorisationskoder til sig selv ved at udveksle de dårligt opnåede autorisationskoder med adgangstokens. Trusselsaktøren kunne derefter kalde Power Platform API via en service på mellemniveau og opnå forhøjede privilegier.

SecureWorks

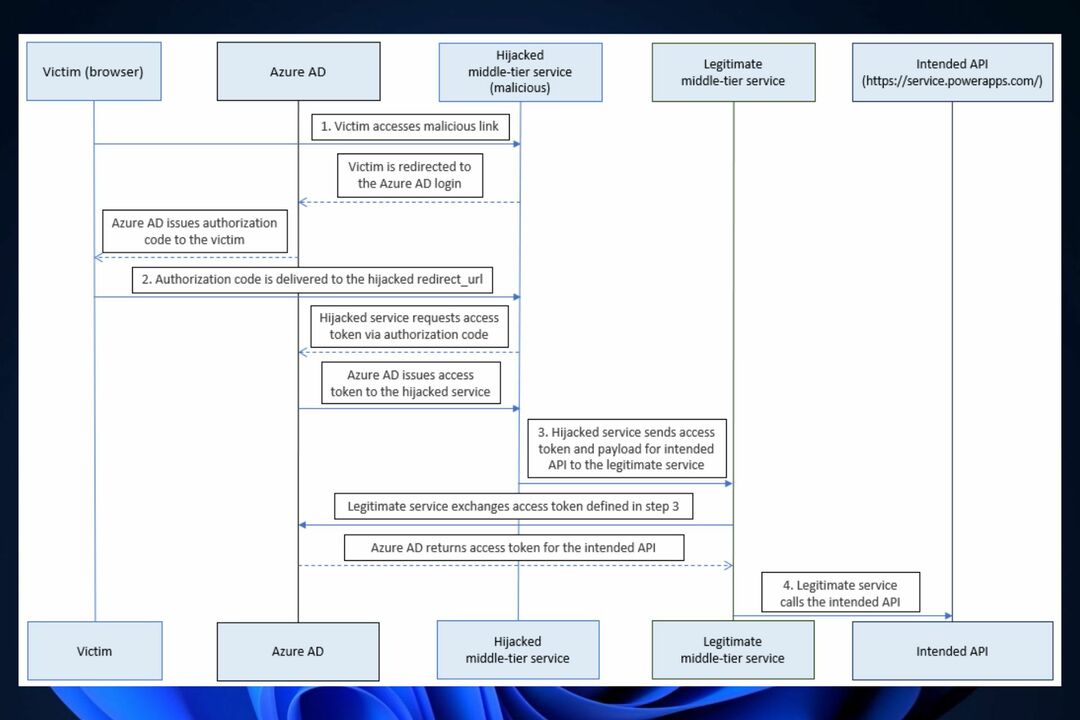

Dette er, hvordan en angriber ville drage fordel af Microsoft Entra ID-sårbarheden

- Den forladte svar-URL ville blive opdaget af angriberen og kapret med et ondsindet link.

- Dette ondsindede link ville derefter blive tilgået af et offer. Entra ID omdirigerer derefter ofrets system til svar-URL'en, som også vil inkludere autorisationskoden i URL'en.

- Den ondsindede server udveksler autorisationskoden for adgangstokenet.

- Den ondsindede server kalder mellemtrinstjenesten ved hjælp af adgangstokenet og tilsigtet API, og Microsoft Entra ID'et ville ende med at blive kompromitteret.

Holdet bag forskningen opdagede dog også, at en angriber blot kunne udveksle autorisationskoderne for adgangstokens uden at videresende tokens til mellemtrinstjenesten.

I betragtning af hvor let det ville have været for en hacker effektivt at kompromittere Entra ID-servere, løste Microsoft hurtigt dette problem, og det udgav en opdatering til det den følgende dag.

Men det er ret interessant at se, hvordan den Redmond-baserede teknologigigant aldrig så denne sårbarhed til at begynde med. Microsoft har dog en historie med at negligere sårbarheder.

Tidligere på sommeren virksomheden blev stærkt kritiseret af Tenable, et andet prestigefyldt cybersikkerhedsfirma, for at undlade at adressere en anden farlig sårbarhed, der ville give ondartede enheder adgang til Microsoft-brugeres bankoplysninger.

Det er klart, at Microsoft på en eller anden måde skal udvide sin cybersikkerhedsafdeling. Hvad synes du om det?