Al den information, du har brug for om disse brute-force-angreb

- Credential stuffing er, når en dårlig skuespiller forsøger at bruge en brugers lækkede login-legitimationsoplysninger til en onlinekonto til en anden konto.

- For at forhindre disse brute-force-angreb skal du bruge unikke adgangskoder til alle dine konti.

- Brug af 2FA (2 - Factor Authentication) & Multi-Factor Authentication (MFA) er en anden måde at forhindre angreb online på.

RoboForm gemmer en krypteret version af dine data på sine højt sikrede servere. De bruger AES-256, den stærkeste krypteringsalgoritme til dato. Oplysningerne er uoverskuelige, og de dekrypteres kun på dine enheder, aldrig på serveren.

- Sikkert login med én hovedadgangskode og 2FA

- Password generator og data backup

- Autofyld mulighed for formularer

Begynd at synkronisere adgangskoder på tværs af alle enheder.

Den største forskel mellem password spray og credential stuffing er det nødvendige krav for at udføre angrebet. De er begge brute-force-angreb, der bruges af dårlige skuespillere til ulovligt at få adgang til brugerkonti.

Selvom dette kan lyde skræmmende i starten, afhænger de stadig af fejl fra din side. I denne adgangskodespray vs credential stuffing guide vil vi vise, hvordan man forhindrer disse angreb og forskellene mellem dem.

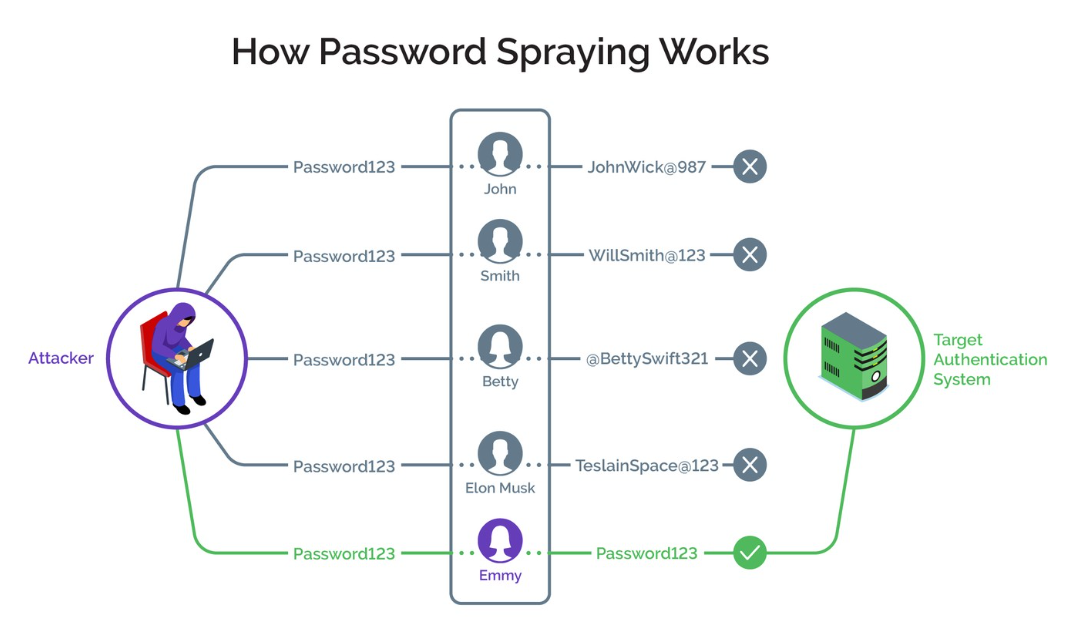

Hvad er password spray?

En adgangskodespray er en form for brute-force-angreb, hvor gerningsmanden forsøger et tilfældigt almindeligt brugt kodeord på forskellige gyldige brugernavne. Det betyder, at angriberen ikke har nogen legitim information.

I stedet sprøjter de nogle af de almindelige og nemme at huske adgangskoder en gennemsnitlig bruger bruger på mange gyldige brugernavne. Nogle af disse svage adgangskoder inkluderer adgangskode, 123456, 123abc og 111111 osv.

De gentager denne procedure med forskellige almindelige adgangskoder, indtil de til sidst bryder en af konti.

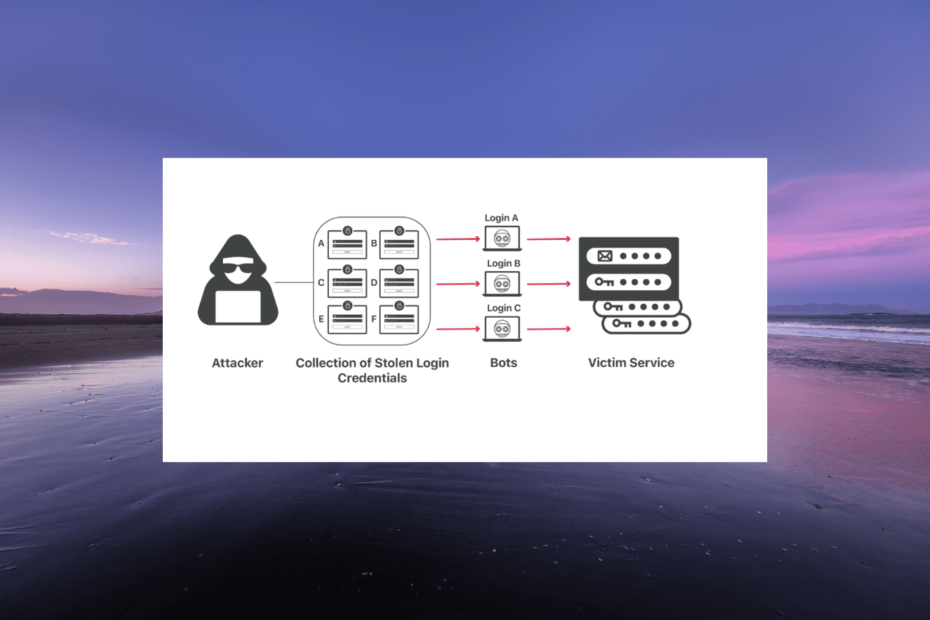

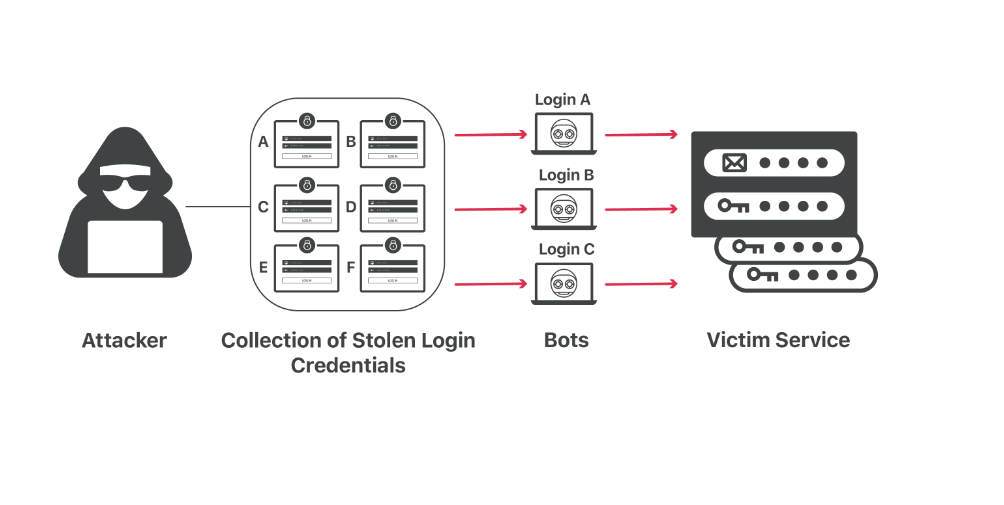

Hvad er legitimationsfyld?

I modsætning til adgangskodespray får angriberen i legitimationsfyldning adgang til loginoplysningerne for en brugers konto. Dette sker normalt via online-lækager; måske er hjemmesidens database, hvor du har en konto, blevet kompromitteret.

Med adgangskoden fra den enkelte konto forsøger den dårlige skuespiller at få adgang til andre onlinekonti, som den samme bruger har. Hvis adgangskoden ikke gør det, prøver hackeren forskellige varianter af den samme adgangskode.

For eksempel kan en hacker få adgang til en brugers Facebook-brugernavn, e-mail og adgangskode. Han vil derefter prøve adgangskoden for at komme ind på personens Twitter- eller Gmail-konto. Hvis dette ikke virker, bruger de i stedet en variation af adgangskoden.

Hvad er forskellen mellem adgangskodespraying og legitimationsfyldning?

1. Målet med angrebet

Hovedformålet med disse to typer angreb er ulovligt at få adgang til brugernes konti. Men for legitimationsfyldning er målet at bruge en lækket brugerlegitimationsoplysninger til én konto for at få adgang til flere konti, som den samme bruger har.

Adgangskodespraying kræver på den anden side, at den dårlige skuespiller har en liste over almindelige adgangskoder, som vil blive sprøjtet på forskellige gyldige brugernavne.

- Statistik du bør vide om cyberangreb i 2023

- Seneste antivirusstatistik med 8 mest indbringende fakta

2. Krav

Ekspert tip:

SPONSORERET

Nogle pc-problemer er svære at tackle, især når det kommer til manglende eller beskadigede systemfiler og arkiver i din Windows.

Sørg for at bruge et dedikeret værktøj, som f.eks Fortect, som vil scanne og erstatte dine ødelagte filer med deres friske versioner fra dets lager.

Kravet til et legitimationsfyldningsangreb er en lækket online legitimationsbase at arbejde med. De får normalt dette gennem online lækager eller ved at hacke en organisations database.

Mens adgangskodespraying ikke kræver lækkede data. Bare en tilfældig liste over gyldige brugernavne, som normalt er en e-mailadresse og almindeligt brugte og simple adgangskoder.

3. Driftsmåde

Mens credential stuffing kan udføres manuelt, bruger hackere botnets. De leverer de tilgængelige data til de bots, der begynder at lave forskellige variationer for at få adgang til andre konti.

Denne form for angreb virker, fordi de fleste internetbrugere ikke beholder unikke adgangskoder til forskellige konti. I stedet bruger de den samme adgangskode igen og igen eller en variation af den.

Angribere bruger også botnets til adgangskodespraying. Botterne arbejder med gyldige brugernavne og matcher dem med almindeligt brugte adgangskoder, indtil de får en gyldig legitimation til en konto.

Denne form for angreb er nogle gange vellykket, fordi en gennemsnitlig internetbruger har snesevis af konti, der kræver adgangskoder. Så de fleste foretrækker at bruge disse svage og såkaldt nemme at huske adgangskoder. Dette gør det nemt for hackere at få adgang til deres konti.

Hvordan kan jeg forhindre fyldning af legitimationsoplysninger og spraying af adgangskoder?

Nedenfor er nogle af de ting, en organisation og enkeltperson kan gøre for at forhindre disse brute-force-angreb:

- Brug unikke adgangskoder – Selvom det er fristende bare at gå efter de almindeligt brugte adgangskoder, ender det som regel galt. Brug altid en stærk og unik adgangskode til forskellige konti. Hvis du er bekymret for at skulle huske dem alle, kan du bruge en betroet adgangskodeadministrator i stedet.

- Afvis almindeligt anvendte adgangskoder – Som en organisation med onlineportaler skal du have politikker for oprettelse af adgangskoder, der afviser svage og almindeligt anvendte adgangskoder. Med dette kan du hurtigt bemærke et spray-angreb med adgangskode, før det bliver til noget.

- Brug multifaktorgodkendelse (MFA) – For at gøre sikkerheden på din portal og dine konti stærkere, skal du reducere vigtigheden af adgangskoder. En effektiv måde at gøre dette på er at implementere en to-faktor (2FA) eller Multi-Factor Authentication. Med dette bliver brugere nødt til at give yderligere oplysninger, have adgang til deres enheder eller bruge biometrisk verifikation ud over deres adgangskoder.

- Tjek ofte for databasebrud - Nogle gange tjekker nogle organisationer deres database, især de delte med en database med kendte lækkede legitimationsoplysninger. Med dette kan du vide og hurtigt skride til handling mod misbrugte konti.

- Begræns loginforsøg – En anden effektiv måde at forhindre fyldning af legitimationsoplysninger og spraying af adgangskoder er at begrænse antallet af loginforsøg ad gangen. Du kan også introducere CAPTCHA og andre værktøjer til registrering af livlighed i login-processen for at begrænse bots.

Vi er nået til slutningen af denne sprayguide til legitimationsfyld vs adgangskode. Med oplysningerne deri har du nu alt, hvad du behøver at vide om disse former for angreb, og hvordan du forhindrer dem.

Hvis du har brug for en liste over offline adgangskodeadministratorer For at hjælpe dig med at beskytte dine legitimationsoplysninger, tjek vores detaljerede guide for de bedste valg.

Du er velkommen til at dele din oplevelse med disse brute-force-angreb med os i kommentarerne nedenfor.

Oplever du stadig problemer?

SPONSORERET

Hvis ovenstående forslag ikke har løst dit problem, kan din computer opleve mere alvorlige Windows-problemer. Vi foreslår, at du vælger en alt-i-en-løsning som Fortect at løse problemer effektivt. Efter installationen skal du blot klikke på Vis&Ret knappen og tryk derefter på Start reparation.

![Sådan opretter du forbindelse til en VPN med ZoneAlarm Firewall [Hurtig vejledning]](/f/6a46d42161a1364ded4f9ed5fafcda64.jpg?width=300&height=460)