Hvis du ikke opdaterer, vil du ikke længere kunne sende e-mails

- Ikke at opdatere eller opgradere kan virke behageligt, men det anbefales slet ikke.

- Microsoft vil nu beskytte mod ikke-understøttede, ikke-patchede Exchange-servere.

- Hvis du ikke har opgraderet til en nyere version, vil dine e-mails straks blive blokeret.

Vi ved, at du er klar over, at der er flere tilfælde i den seneste tid, hvor Exchange-servere var under angreb.

Vi har dækket sager, hvor sårbarheder er blevet udnyttet til at udtrække information eller pengebeløb fra intetanende ofre.

Du kan kontrollere nogle af rettelserne, der er anvendt via sidste Patch Tuesday udrulning og se, hvad du skal bekymre dig om, og hvad du ikke skal bekymre dig om.

Nogle af de ovennævnte scenarier inkluderer Hive windows.exe ransomware-sag fra 2022, efterfulgt af et par 0-dages angreb senere på året, bl.a.

Situationen er ved at ændre sig temmelig snart, da Microsoft planlægger at tage nogle ekstra sikkerhedsforanstaltninger.

Microsoft strammer sikkerhedsselen omkring sine produkter

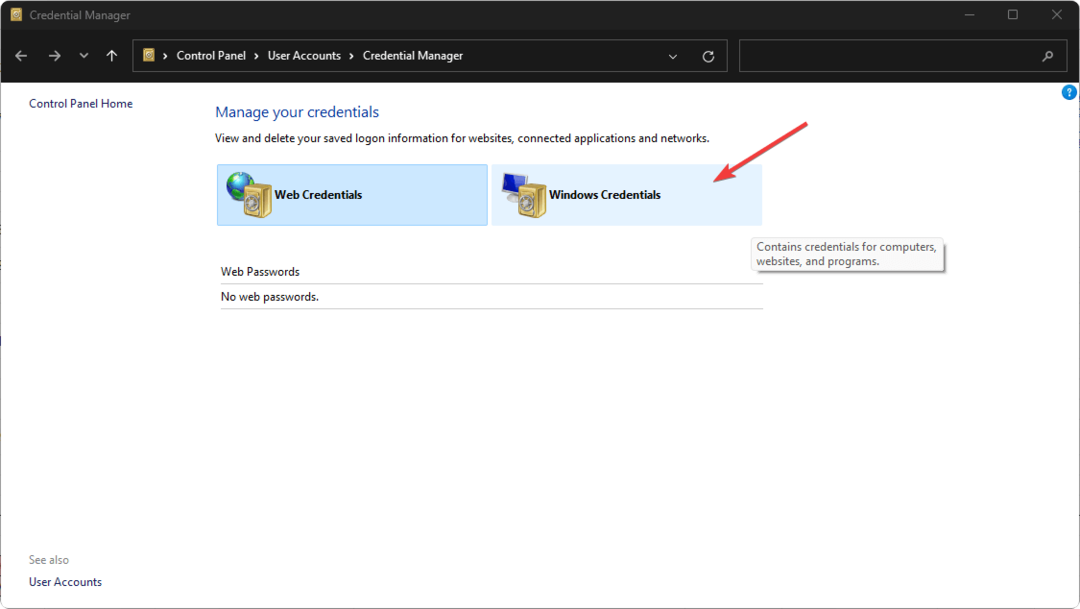

For at forbedre sikkerheden anbefalede Microsoft tidligere i år at fjerne visse objekter fra ekskluderingslisten. Dette fulgte januars opdatering, som forbedrede PowerShell-nyttelastsikkerheden.

I dag har Microsoft dog opdateret et Tech Community blogindlæg hvor den har delt detaljer om, hvordan den beskytter mod ikke-understøttede, ikke-patchede Exchange-servere.

Disse serverversioner er den mest sårbare kategori, da de ikke længere modtager opdateringer, inklusive dem af hensyn til sikkerheden.

Redmond-teknologigiganten siger, at den muliggør et transportbaseret håndhævelsessystem (TES) i Exchange Online.

Og hvis du undrer dig over, hvordan transportbaserede håndhævelsessystemer fungerer, vil det dybest set hjælpe med at drosle eller forsinke e-mails fra ikke-patchede servere, indtil de er udbedret.

I tilfælde af at der ikke er nogen opgradering til den sårbare server, vil e-mail-flowet derfor blive blokeret, for at undgå fremtidige problemer.

For effektivt at løse dette problem, aktiverer Microsoft et transportbaseret håndhævelsessystem i Exchange Online, der har tre primære funktioner: rapportering, regulering og blokering.

Husk, at systemet er designet til at advare en administrator om ikke-understøttede eller ikke-patchede Exchange-servere i deres lokale miljø, som har brug for afhjælpning (opgradering eller patching).

Ydermere har den også regulerings- og blokeringsfunktioner, så hvis en server ikke afhjælpes, vil e-mailflowet fra den server blive dæmpet (forsinket) og til sidst blokeret.

Microsoft ønsker ikke at forsinke eller blokere legitime e-mails, men det ønsker at reducere risikoen for ondsindet e-mails, der kommer ind i Exchange Online ved at indføre sikkerhedsforanstaltninger og standarder for e-mail, der kommer ind i vores sky service.

Husk at dele dine tanker og meninger med os i den dedikerede kommentarsektion lige nedenfor.